amassは、OWASP(Open Worldwide Application Security Project)が開発しているWEBサイト偵察ツールです。

主として特定のドメインについて調査して、これに付随するサブドメイン名の列挙を行うツールです。

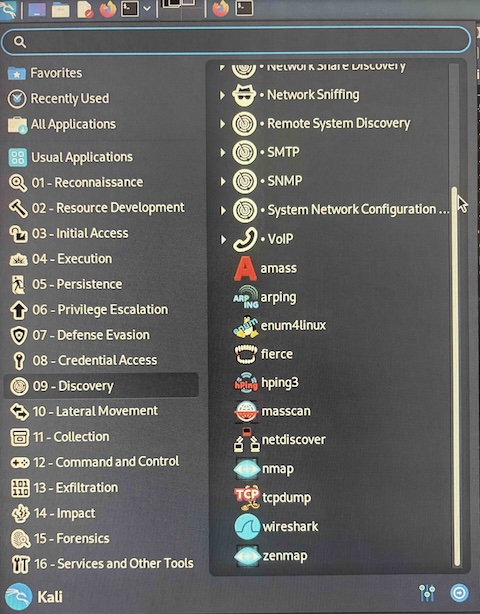

amassの起動

kali ー 09-Discovery ー amassでヘルプ画面が起動します。

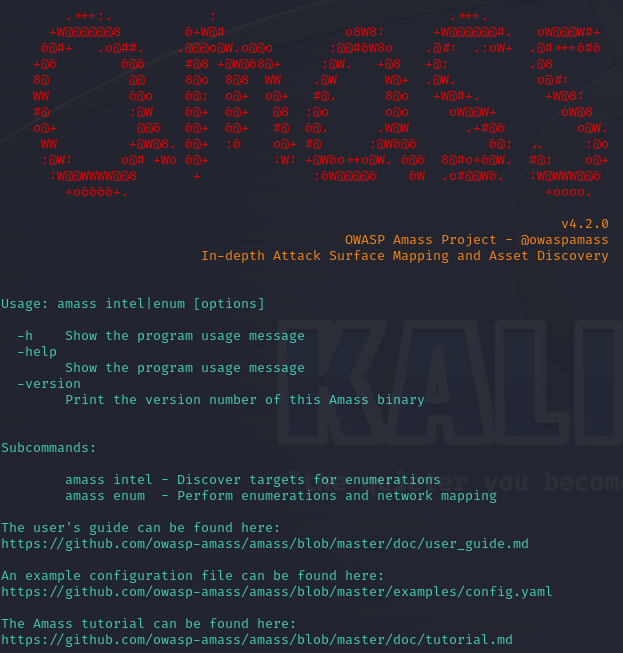

現在のバージョンは4.2.0

ツール自体は、ターミナルから ” amass ” コマンドで使えます。

サブコマンド

” amass ” コマンドにはサブコマンドを付ける必要があります。

サブコマンドは ” intel ” と ” enum ” です。

| amass intel | スクリーニング用 |

| amass enum | 本調査用 |

” intel ” である程度ターゲットを絞り、 ” enum “で本調査をします。

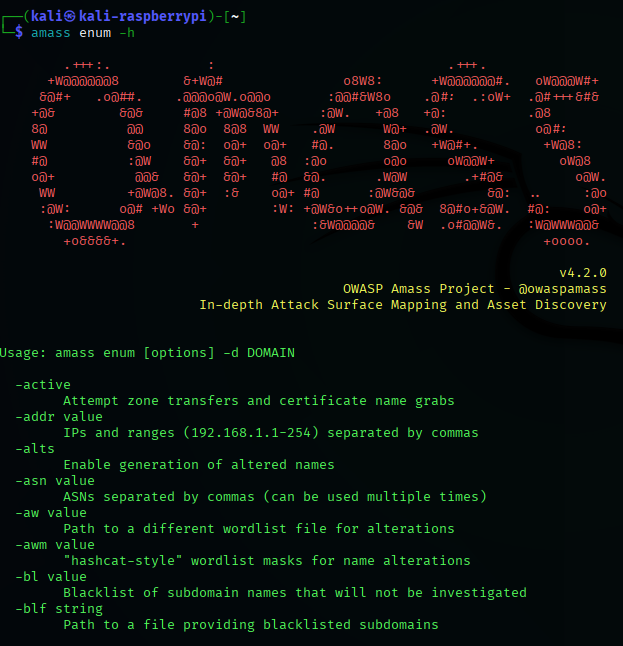

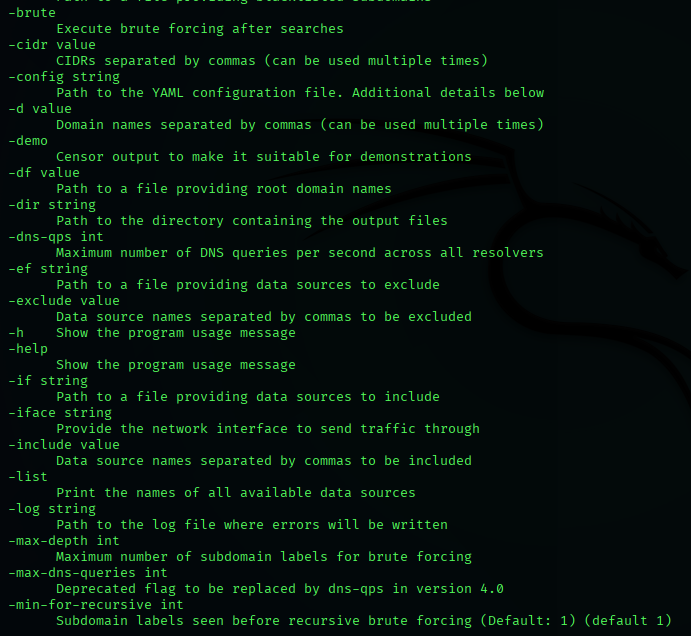

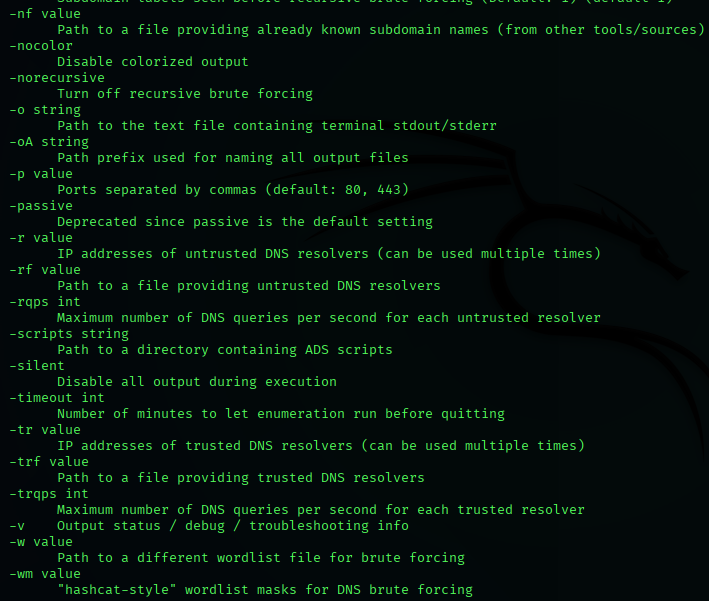

それぞれ、 ” amass intel -h ” と、 ” amass enum -h ” で、詳細なヘルプが表示されます。

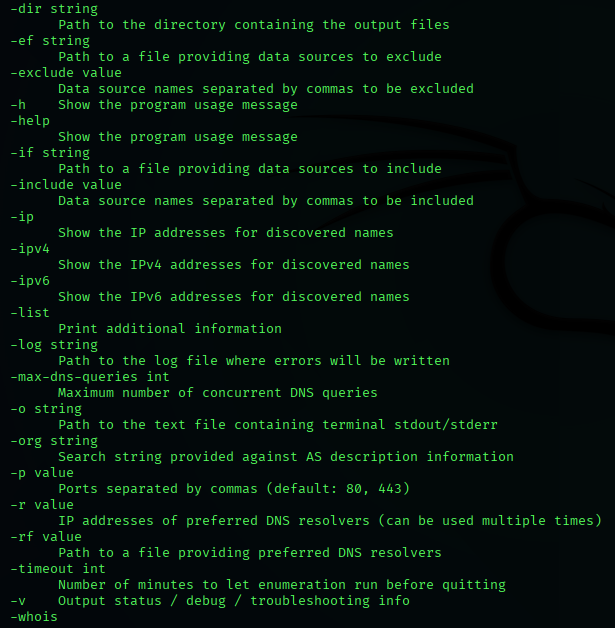

amass intelのヘルプ

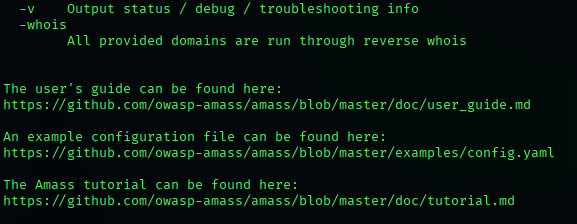

amass enumのヘルプ

intelサブコマンドによる事前調査

調査したい企業名からASNや、関連ドメインを調査

ある企業名をターゲットとして、そのサイトをサブドメインまで虱潰しに調査する場合を想定します。

よく知られている企業名などから調査を始めることが出来ます。多分これがこのツールの特色。

amass intel -org ” 企業・団体名 “

結果(例)

$ amass intel -org “企業名”

ASN ***** -XXXXXX

CIDRブロック

CIDRブロック

*****の部分にAS番号が表示されます

XXXXXXの部分には企業や上部団体の情報が表示

CIDRブロックの部分は一連のIPアドレス群の表示(例xxx.xxx.xxx.0/24)

これによりASNを特定します。

ASN(Autonomous System Number):IPアドレスが所属するグループ番号。IPアドレスは企業・団体・プロバイダ毎に、複数のIPがまとまってグループ化されており、このグループに対して一意のASNが振られています。AS番号は、1~65534の間の固有の16ビット番号、または131072~4294967294の間の32ビット番号です。

ASNからCIDRブロックを調査する場合

asnからCIDRブロック(連続したIPアドレス群)を調べます。

amass intel -asn AS番号

CIDRブロックからドメイン名を調べる場合

CIDRブロックのドメイン名を調べます。

amass intel -cidr xxx.xxx.xxx.0/24

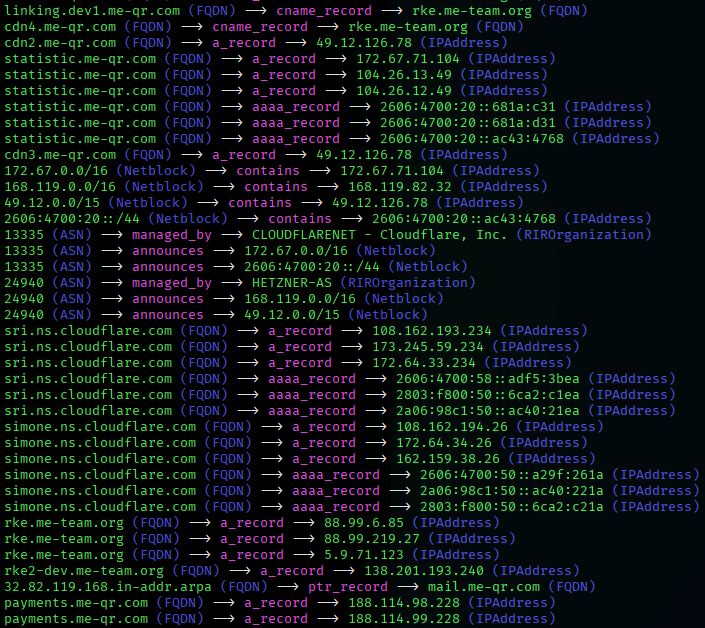

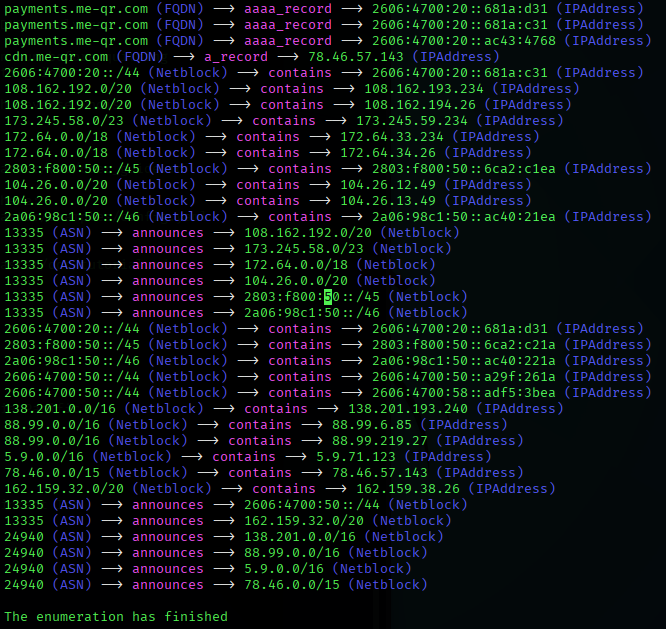

enumサブコマンドによる本調査

サブドメインを列挙する

そのドメインに関連するサブドメインを探索します。

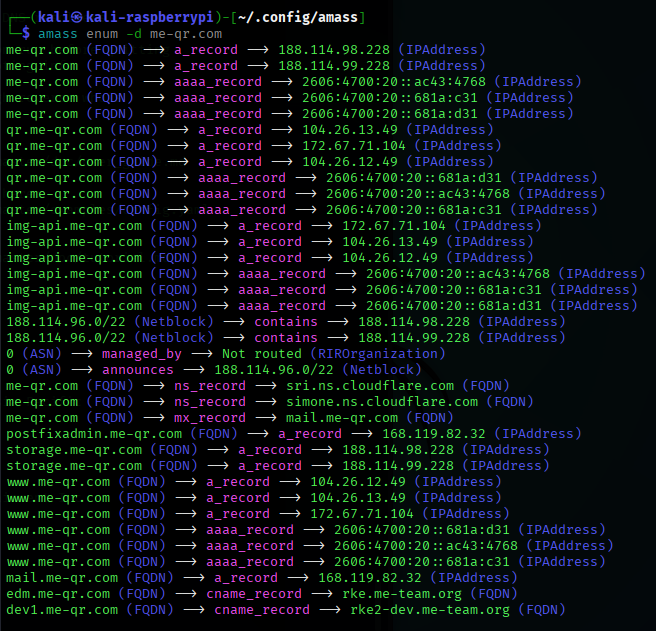

amass enum -d ドメイン名

例として調査したサイトは2023年3月から17通のフィッシングメールを送りつけて来ているフィッシングサイトです。サーバーは米カリフォルニア州サンフランシスコにあります。

合計112項目が列挙されています。

最初の緑字でサブドメインが列挙されています。(それ以外の緑字にはASNやCIDRブロックもあります)

右方はその由来のIPアドレス(又はCIDRブロック)です。

参考:activeモード、bruteモード、passiveモードの違い

” amass enum ” サブコマンドの頻用オプションにおけるDNS問合せの挙動の違いです。

| オプション | 調査方法 | DNS 問合せ | 備考 | |

| 1 | -passive | DNS問合せを避け、OSINTなどの外部ソースからのみ情報取得 | しない | 調査活動が目立たない。古い情報まで拾ってしまう。 |

| 2 | なし (-activeや-passiveをつけない場合) | 1と3の両方を行う | する | |

| 3 | -active | 既存のOSINT情報を使ってDNS問合せを行う | する | 既知の情報のみをDNS問合せで調べる。 |

| 4 | -brute | 内部組込の辞書を使用した辞書攻撃でDNS問合せ | 大量 | 辞書を使って存在しない情報までもDNS問合せする。 |

| 5 | -brute -w ファイル名 | 指定した外部辞書を使用した辞書攻撃でDNS問合せ | 大量 | 同上 |

大量問い合わせにより、こちらのIPがブラックリストに載せられてしまい、調査が困難となる可能性があります。

高速問合せにより、単位時間当たりの問合せ回数制限(レートリミット)に引っかかる可能性があります。

まとめ

amassはターゲットのサブドメイン・関連ドメインや、ネットワーク情報(ASN、CIDR、IP)を調査します。

ttps://xxx.example.com/yyy/

以前、dirbuster・dirb・gobusterを紹介しましたが、それらは上記のyyyの部分(=ディレクトリ)を探索するツールでした。これらのツールはターゲットに直接アクセスして調査します。(なので当然相手方にも調査行動がバレます)

今回のamassは、上記のxxxの部分(=サブドメイン)を探索するツールです。

本稿は最初、「フィッシングメール報告その7」として投稿しましたが、Amassツールの部分を改編・補強し再投稿しました。

次回はamassのブルートフォース調査について追加投稿します。

本投稿の環境はRaspberryPi5のkali-Linuxで行っています。

コメント