wapitiは、webアプリケーションの脆弱性を検査するオープンソーススキャナーツールです。

” wapiti ” とは鹿のこと。日本語読みは「ワピチ」。

google翻訳に英語で読ませると、 ” ウェピイリィ ” と読んでいます

wapitiはどんな鹿?

どうでもいい前振りでスミマセン。

鹿の総称は ” deer ” ですが、その中で一番大きい鹿がヘラジカ、二番目がワピチです。

以下、鹿の名称についての雑学です。

| 学名 | 生息地 | 北米での呼称 | 英国での呼称 | |

| ヘラジカ (世界最大の鹿) | Alces alces | 北米、欧州、アジア | moose | elk moose |

| ワピチ(wapiti) (2番目に大きい鹿) | Cervus canadensis | 北米、アジア | elk wapiti | wapiti |

| シカ(deer) (一般的な総称) | cervidae | 世界中 | deer | deer |

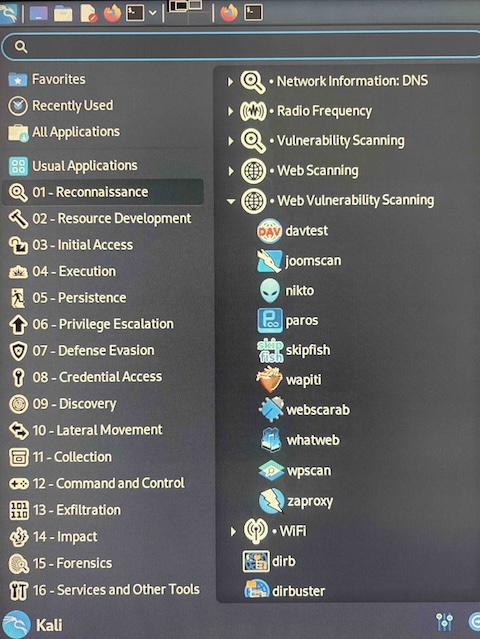

Wapitiの起動

kali ー 01-Reconnaissance ー Web Vulnerability Scanning ー wapiti

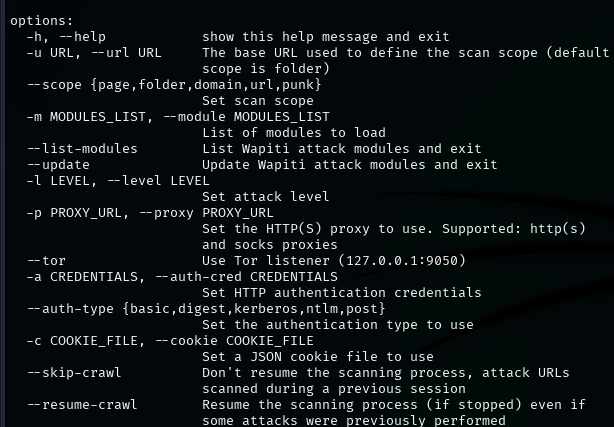

ヘルプ画面が表示されます。

バージョンは3.0.4

wapitiによるwebサイトの検査

ターミナルからコマンドを入力します。

wapiti -u ターゲットサイトURL -o 検査結果記録ディレクトリ名 -f 結果記録のフォーマット

記録できるフォーマットの種類

- html

- json

- txt

- xml

ターゲットのサーバーは例によってラズパイ4Bに立てたサーバーです。

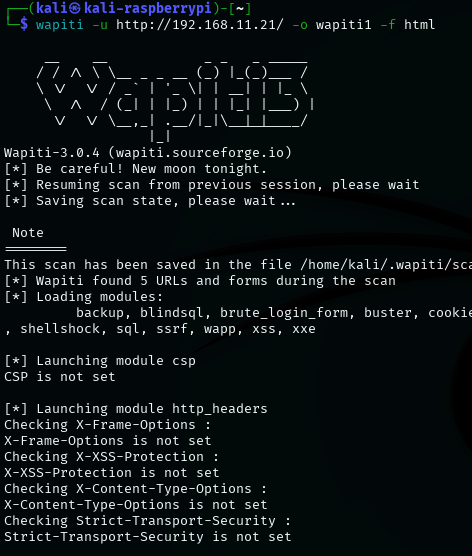

wapitiは、ターゲットのWEBサーバーをクローリングし、各種のモジュールを用いて攻撃のシミュレーションを行うことにより脆弱性を検査します。

自分の管理下以外のサーバーを検査するのは迷惑行為に当たるので止めましょう

実行

今回は、ラズパイ4Bに立てたWEBサーバー ” http://192.168.11.21/ ” を検査対象として、その結果を ” wapiti1 ” ディレクトリに保存し、その記録方法はhtmlとします。

wapiti -u http://192.168.11.21/ -o wapiti1 -f html

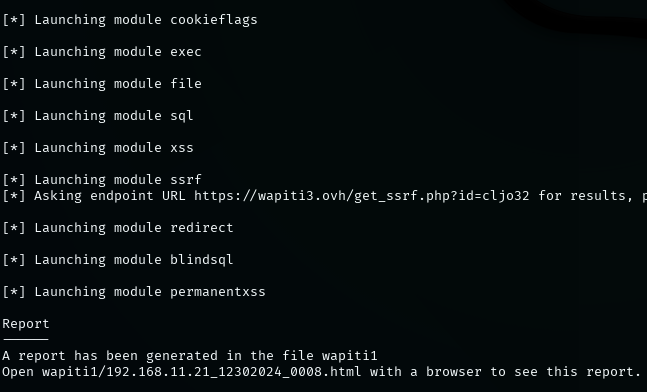

自動的にモジュールを読み込んできて検査を続けます。

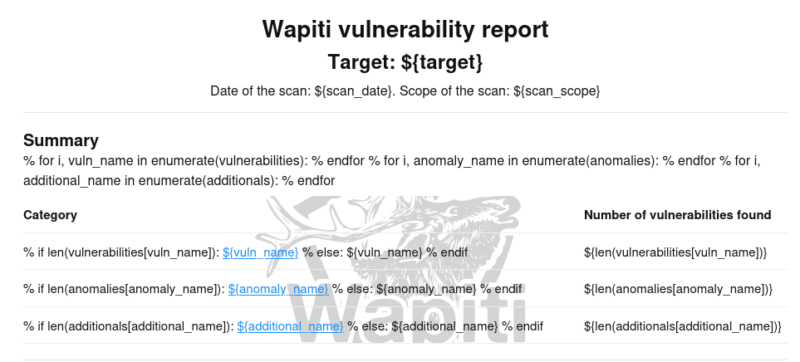

実行結果

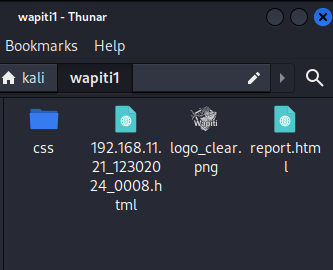

ホームディレクトリの下に新たな ” wapiti1 ” ディレクトリが作成されています。

それを開いた所。シカのロゴがカッコイイ。

2つのレポートがあります。

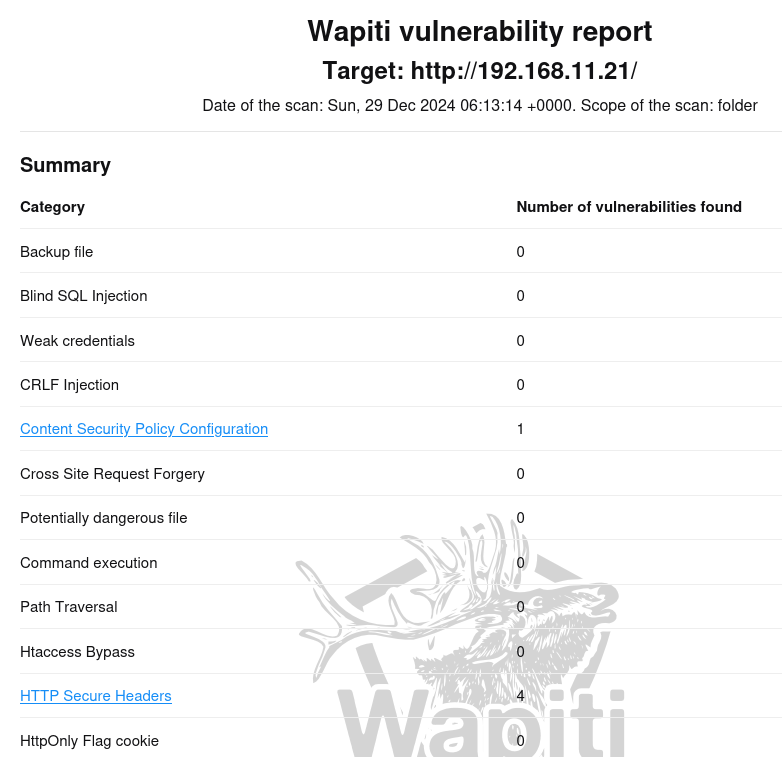

結果1

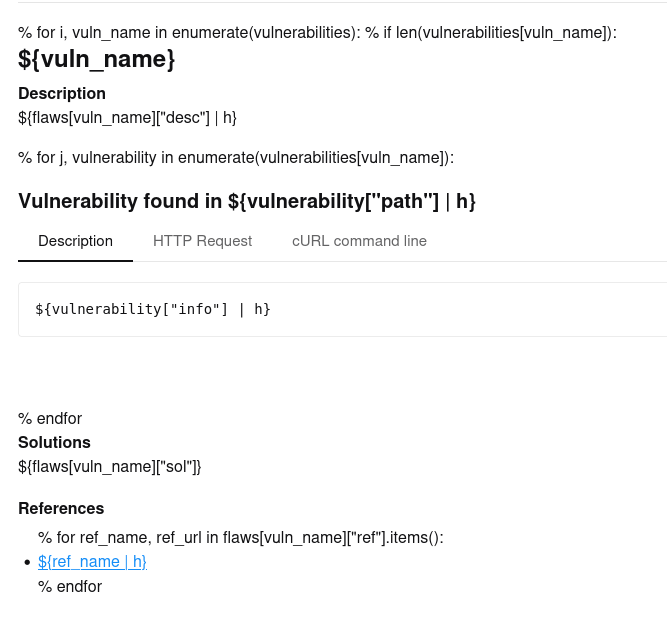

” 192.168.11.21…. ” ファイルの結果です。

脆弱性が2項目、計5カ所見つかっています。

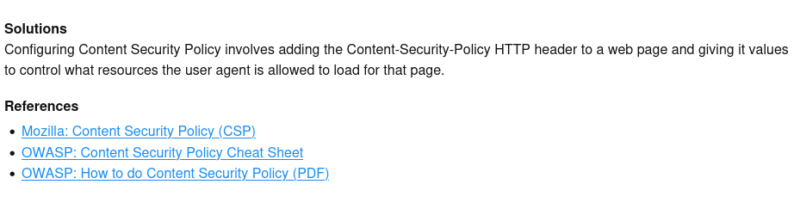

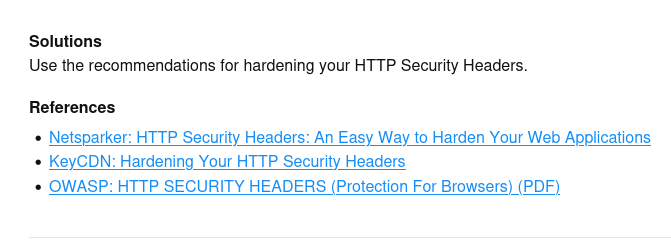

それぞれ修正方法を推奨してくれてます。

結果2

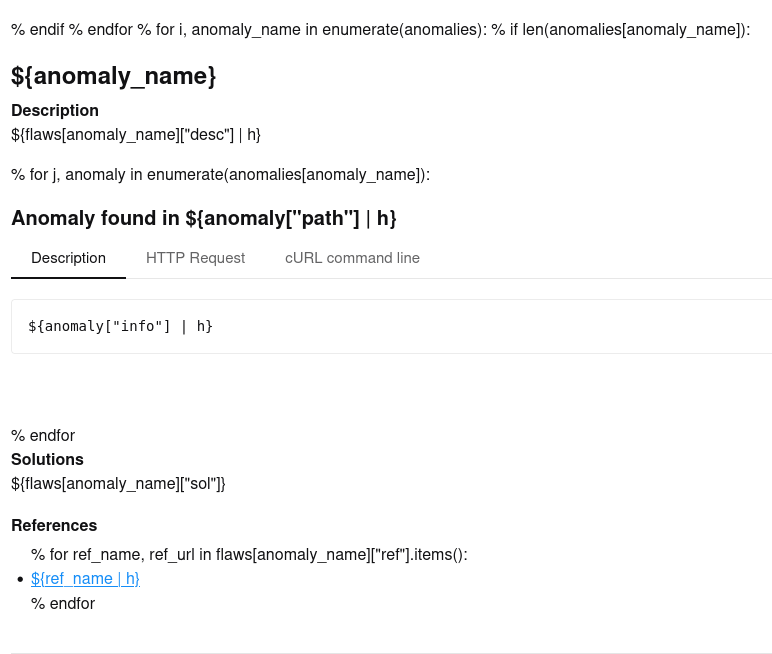

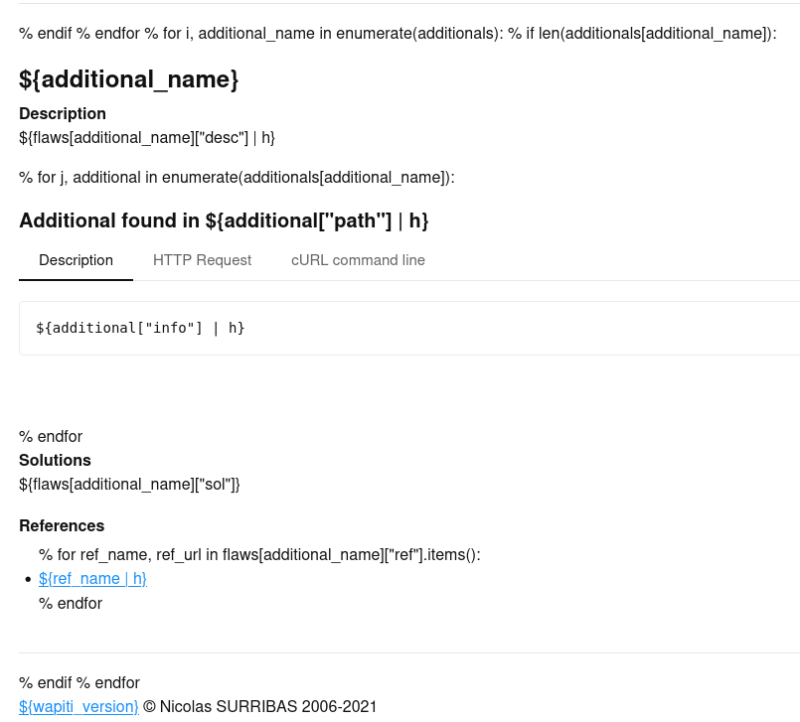

” report.html ” ファイルの結果。

結果の解釈にはそれなりの勉強が必要のようです。

オプション

検査の種類(=攻撃モジュールの種類)を何も指定しなければ上記のように全ての検査をしますが、

これを指定して、検査範囲を限定することができます。

今回のターゲットサイトは全く中身の無いサイトなので検査時間も数秒ですが、普通のサイトでは数時間かかったりするみたいです。

なので検査項目を絞る必要が出てきます。

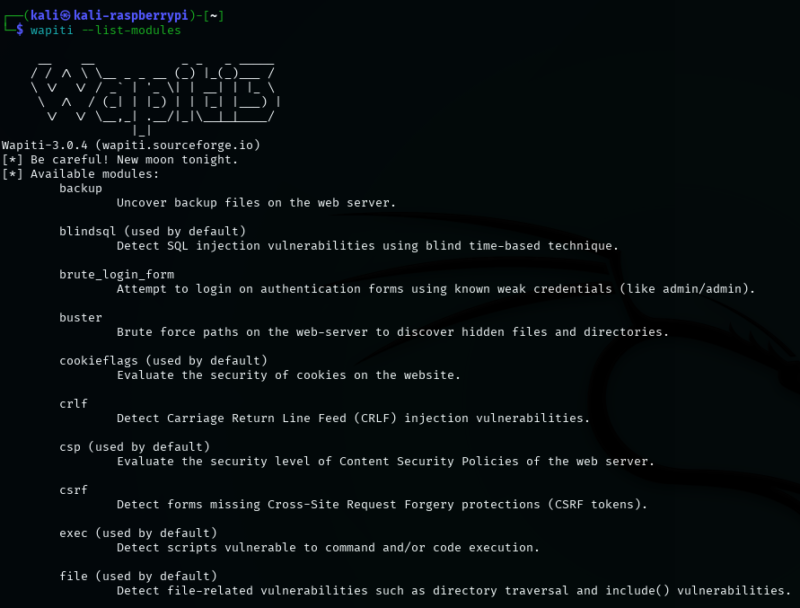

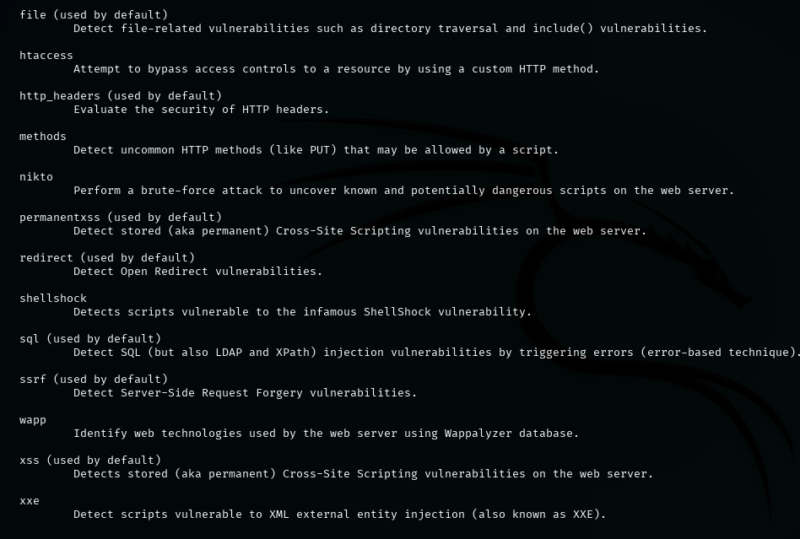

どんなモジュールがあるかは、

wapiti –list-modules

で確認できます。

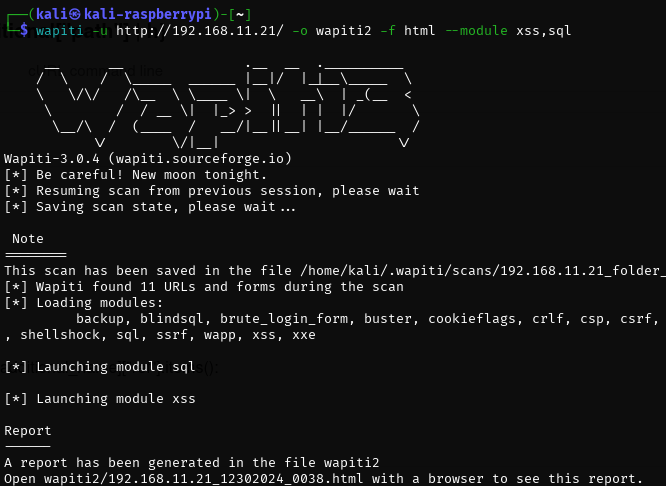

特定のモジュールのみを選択して検査実行する場合(例:xssとsqlのみを検査したい場合)

wapiti -u URL –module xss,sql

まとめ

サイトの脆弱性検査ツール ” wapiti ” の紹介でした。

公式サイトに詳しく載っていますが、非常に多くの機能があります。

検査の実行は簡単ですが、結果の解釈の方が大変です。

本投稿の環境はRaspberryPi5のkali-Linuxで行っています。

2025年明けましておめでとうございます。

本年もよろしくお願いします。

コメント