ncrackはnmapと同じ開発元(nmap.org)のonline password attackツールです。

同じonline password atackツールの ” hydra ” や ” medusa ” と同じく、相手サーバーに接続しに行って、パスワードをリストに基づき順に試します。

攻撃編

例によって、左のラズパイ5から右のラズパイ4Bへ攻撃を仕掛けます。

他人の管理下のサーバーを攻撃することは犯罪行為となります。くれぐれも自分の管理下サーバーで行いましょう。

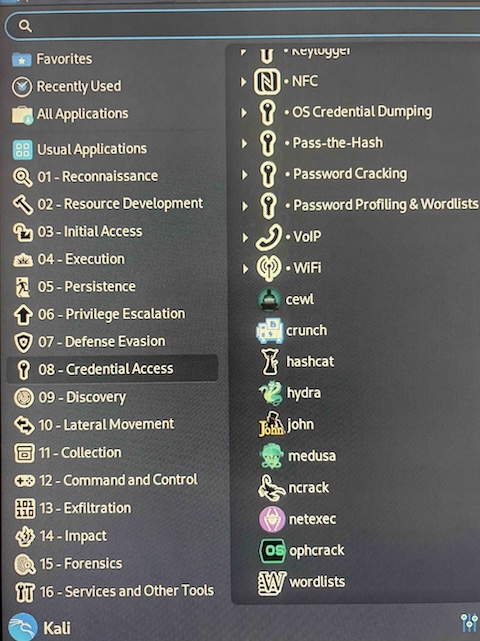

ncrackの起動

kali ー 08-Credential Access からncrackを選択します。

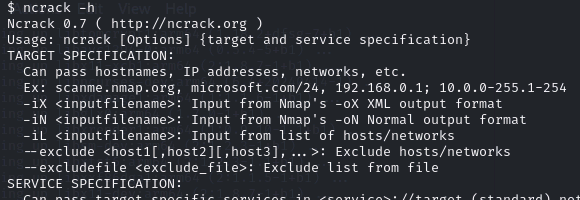

ヘルプ画面が表示されます。(versionは0.7)

攻撃の設定

いつものように左のラズパイ5から、右のラズパイ4Bに向けてsshパスワードクラック攻撃を行います。

以下、必要な設定項目です。

| 設定事項 | オプション | 設定値 |

| ターゲットホスト名 又はIPアドレス | -h -H | 指定値 ファイル |

| ユーザ名 | –user -U | 指定値 ファイル |

| パスワード | –pass -P | 指定値 ファイル |

| サービス名 | ssh | |

| ポート番号 | 22:デフォルトの場合は不要 |

パスワード辞書にはいつものように ” rockyou100.txt “ を使いますので、100試行目に必ず当たりパスワードを引きます。

ターゲットのIPアドレスは、192.168.11.21です。

攻撃実行

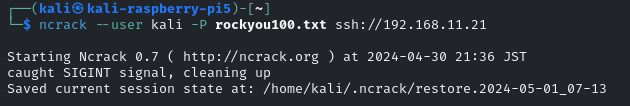

実行コマンドです。

ncrack –user ユーザ名 -P パスワード辞書 サービス名://IPアドレス

以下がコマンドです。

ncrack –user kali -P rockyou100.txt ssh://192.168.11.21

で、攻撃を始めたのですが、一向に当たりを引いてくれません。

おかしいと思って守備側を調べてみたら、当たりのパスワードを引いた後もそこで止めずに辞書ファイルの全部の語句を試していることがわかりました。

辞書ファイルには1434万語もあるので、流石にこれでは時間がかかり過ぎます。

再度攻撃

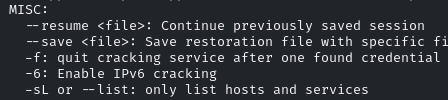

そこで1つ当たりパスワードを見つければそこで止めるオプションを探すことにしました。

ヘルプを見ると、 ” -f ” オプションがそれのようです。

気を取り直して、 ” -f ” を付けて再度攻撃します。

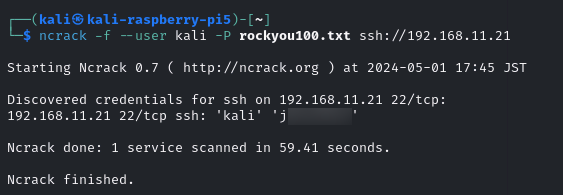

ncrack -f –user kali -P rockyou100.txt ssh://192.168.11.21

下から3行目、正しいパスワードが表示されています。

時間は63秒かかりました。hydraの78秒よりも少し早いです。

守備編

それでは、サーバー側からログを見てみます。

ログの抽出

journalctl –no-pager -S “YY-MM-DD HH:MM:SS” | grep ‘sshd’

” YY-MM-DD HH:MM:SS ” には攻撃日時を設定します。

攻撃経過

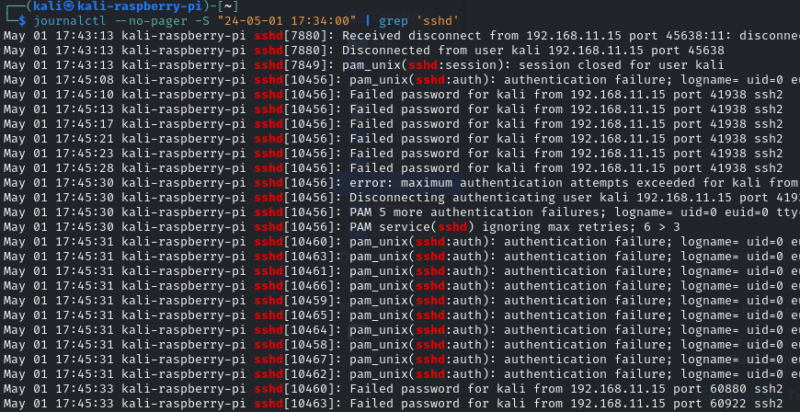

攻撃フェーズ1

まずは先遣部隊として1人だけを派遣して(ポート番号:41938氏)、1人あたり何回試行出来るかを調べているようです。

約3秒間隔で試行を繰り返しています。

6回まで試行を許されてその後に出禁となりました。

なお、別に45638氏が最初から出禁を食らっていますがこの詳細は不明です。

攻撃フェーズ2

次に本格的な攻撃隊を派遣しています。

第1次攻撃隊として10人(60880氏、60922氏、60956氏、60874氏、60930氏、60946氏、60860氏、60970氏、60908氏、60896氏)を編成してそれぞれが同時に試行しています。

攻撃フェーズ3

10人が2周試行し終わった所で、1人(60984氏)が新たなメンバーとして攻撃に参加しています。

その2周後にさらに1人(54980氏)が新たにメンバーに加わって攻撃に参加しています。

6周目が終了した所で、当初の10人は試行回数オーバーでリタイアします。

攻撃フェーズ4

第2次攻撃隊のメンバーは12人で攻撃にやってきます。(44928氏、44936氏、44900氏、44904氏、44958氏、44966氏、44942氏、44916氏、44990氏、45002氏、44984氏、44972氏)

これら12人は、第1次攻撃隊の残存兵2人とともに攻撃を続けます。

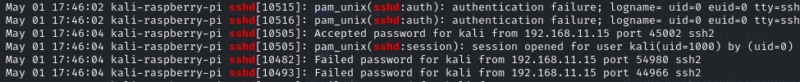

攻撃フェーズ5

第2次攻撃隊の1周目の攻撃が終わった所で、さらに新手の2人(45016氏、45024氏)が加勢して、2周目の攻撃が始まります。

攻撃成功

この2周目の攻撃中に試行回数が100回に達し、めでたく45002氏が当たりパスワードを引き当てました。

ncrackはこのようにフェーズを変えながら少しずつ攻撃強度を上げていく戦略を取るようです。

まとめ

デフォルト設定においては ” ncrack ” が一番アグレッシブに攻めの体制を取っているようです。

各種Online Password Attackツールの特徴と使い分けについてのChatGPT先生の見解はこちらのまとめ欄に追記しておきました。

本投稿の環境はRaspberryPi5のkali-Linuxで行っています。

コメント