ナースコールシステムや輸液ポンプが脆弱性において高リスクであるという報告が出ています。

今や30億個をこえるIoT(インターネット接続機器)の中には医療機器もたくさんあり、これらの機器(のファームウェア)には当然、脆弱性も発見されています。パッチが当たっていないため攻撃にさらされる危険の高い機器も多いというお話です。

脆弱性とは

ハードウェアやソフトウェアの発売後に見つかった欠陥のことを脆弱性と呼びます。脆弱性はCVE(Common Vulnerabilities and Exposures)という国際通し番号が付与されて管理されています。

最近では色々な機器がインターネットに接続されており、そのような状態の機器をIoT(Internet of Thing)と言います。

このような機器にはファームウェアというソフトウェアの一種が入っており、発売後しばらく経つとソフトウェア上の欠陥(脆弱性)が次々と発見されていくわけです。

脆弱性が発見されると、メーカーはその脆弱性を修正するプログラムを開発して発表します。このプログラムをユーザー側が各自で適用して自分の機器の弱点を修正しなければなりません。この作業を「パッチを当てる」と言います。

というわけで管理者は脆弱性を修正するために、修正パッチがアナウンスされる度にこまめにパッチを当てる作業を行わなければなりません。

丁度WindowsやMacのアップデートと同類の作業ですが、この作業を個々のIoT全部に対して、辛抱強く行う訳です。

さもないと、その脆弱性部分から侵入され乗っ取られたりする可能性が生じる訳です。

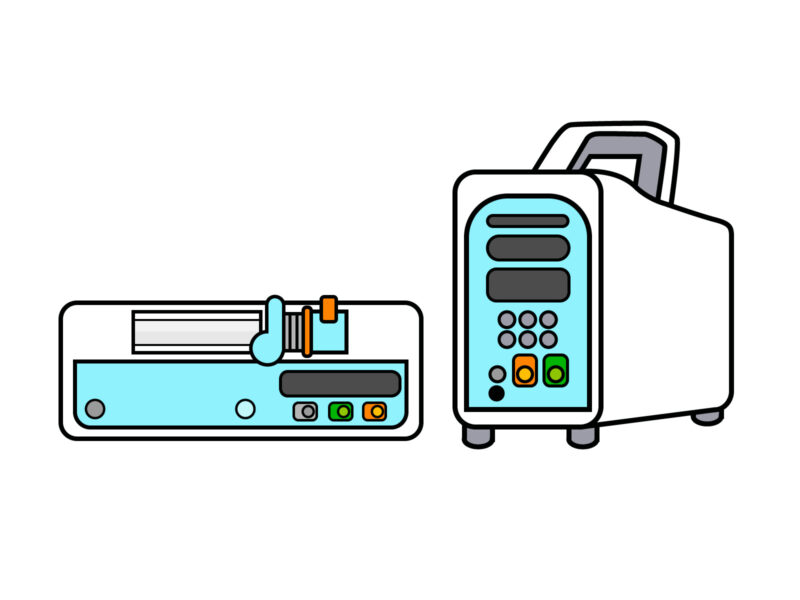

高リスクな医療機器

本レポートでは下記の機器が高リスクとして挙げられ、パッチの当たっていない比率が報告されています。

- ナースコールシステム:パッチが適応されていないもの48%(そのうち重大なもの39%)

- 輸液ポンプ:パッチが適応されていないもの30%(そのうち重大なもの27%)

- 専用調剤システム:パッチが適応されていないもの86%(そのうち重大なもの4%)

- IPカメラ:パッチが適応されていないもの59%(そのうち重大なもの56%)

- プリンタ:パッチが適応されていないもの37%(そのうち重大なもの30%)

- VoIP(IP電話):パッチが適応されていないもの53%(そのうち重大なもの2%)

正直言って、輸液ポンプなどが乗っ取られたら患者さんの命は完全にヤバいですね。

輸液ポンプについてはどこの病院でもME室や安全管理室などで臨床工学技士の方々が定期的な点検を怠っていないと思います。

しかし輸液ポンプのファームウェアの脆弱性情報に普段から目を光らせておいて、パッチが出たらすぐに適用する…などという運用をしている病院は恐らく1つも無いでしょう。逆にあったらそっちの方が凄いです。

院内にある全部の医療機器を、ネットにつながっているかどうか把握し、つながっているものに対しては脆弱性情報とパッチの情報に常に目を光らせ、パッチが出たらすぐにそれを適用する。

その労力は半端ありません。そんな人件費はどこから出るんじゃー。と突っ込みたくなります。

でもこれからの時代はそうでないといけなくなるのでしょうか。

まとめ

医療業界では、多くの医療デバイスがネットに繋がる時代を迎えつつあり、そのセキュリティにも気を配らなければならない時代に来ています。

コメント