Autopsyは、フォレンジック調査用のGUIツールで、不正アクセス・マルウェア調査・証拠保全などに用いられます。

autopsyとは剖検。死因究明のための死体解剖のこと

準備作業

まず出来るだけ容量の小さいディスク(ストレージ)を用意します。(大きい容量だと処理に時間がかかる為)

新たに1GBのmicroSDを発見しました。20年くらい前のガラケーに入っていたやつ。

Linuxのデスクトップにもちゃんとマウントされます。

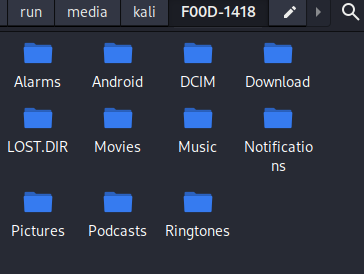

中身を開いた所。

デバイス名を確認します。

lsblk -o NAME,SIZE,FSTYPE,MOUNTPOINT,LABEL,MODEL

“sda” と確認できました。

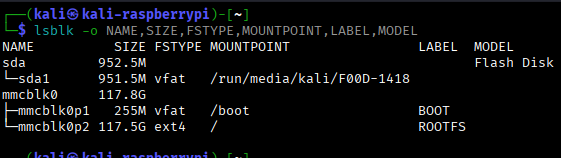

ツール “dc3dd” にてコピー作業

sudo dc3dd if=/dev/sda hof=出力ファイル名 hash=ハッシュアルゴリズム log=ログファイル

コピー前後のハッシュ値の比較が行われ “[ok]” が表示されています。

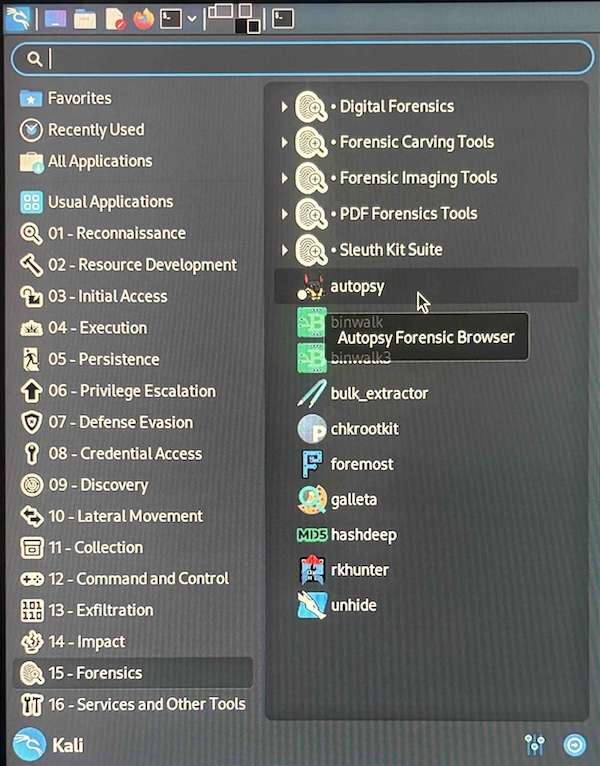

Autopsyの起動

kali ー 15-Forensics ー autopsy で起動します。

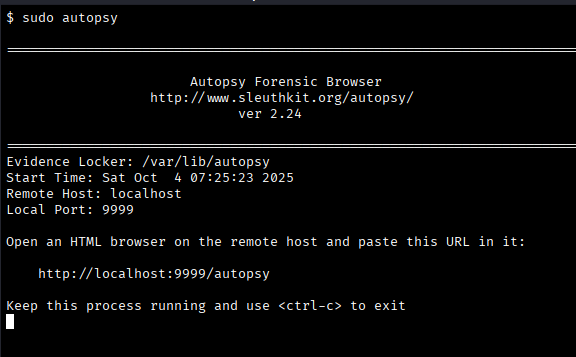

又は “sudo autopsy” で起動します。

この後に解析用のブラウザを立ち上げますが、そのブラウザで解析中はこのターミナルウインドウを立ち上げておきます。

終了は “ctl + C”

sudo autopsy

ブラウザの起動

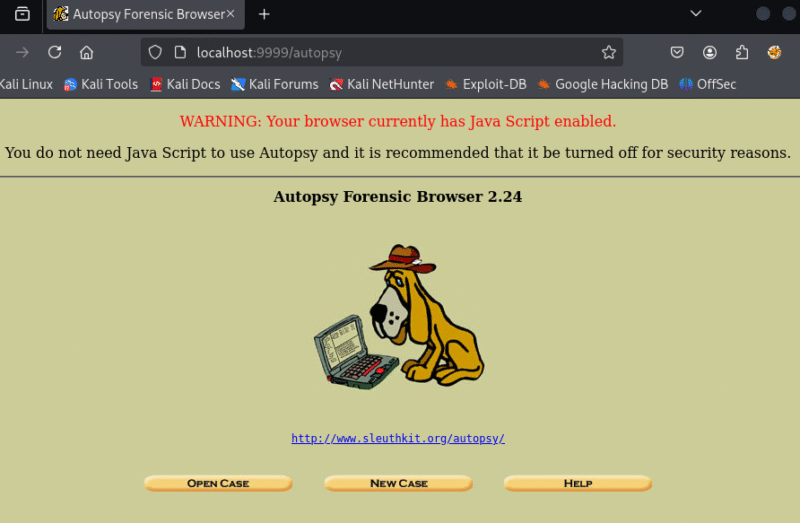

ブラウザを立ち上げてURL “http://localhost:9999/autopsy” にアクセスします。

autopsyのトップページが表示されます。

下のボタンから選択します。

新たに分析を始める場合は “NEW CASE” 、既にある場合は、 “OPENCASE” を選択します。

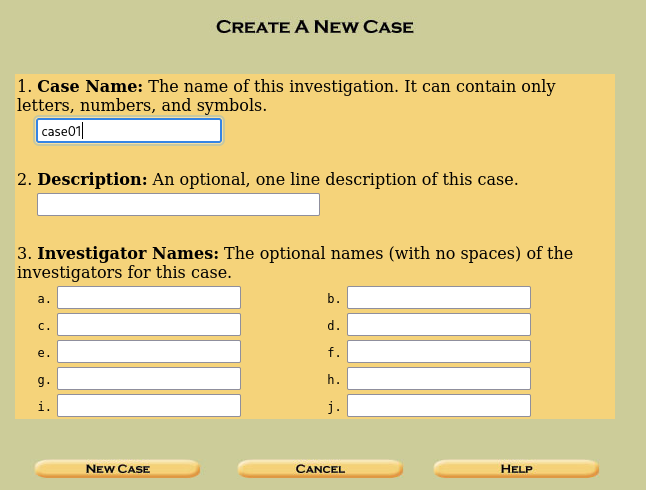

初期設定

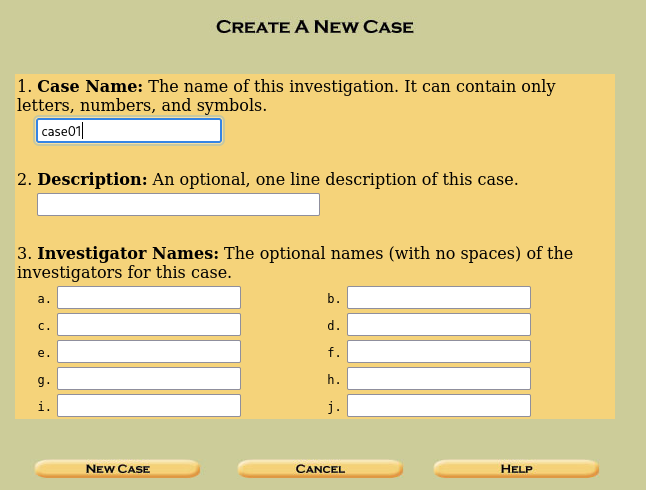

“NEW CASE” を選択すると、ケース名を入力する画面となります。

下記では “CASE01” と命名しています。左下の “NEW CASE” ボタンを押します。

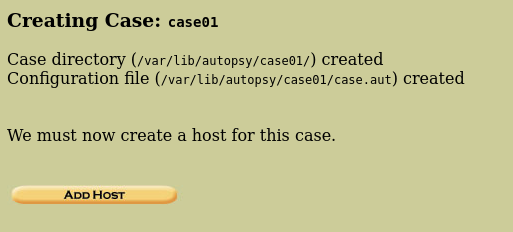

ケース名は “CASE01” 、保存ディレクトリは “/var/lib/autopsy/case01/” 、設定ファイルは “/var/lib/autopsy/case01/case.aut” 。

次に “ADD HOST” でホストを作成します。

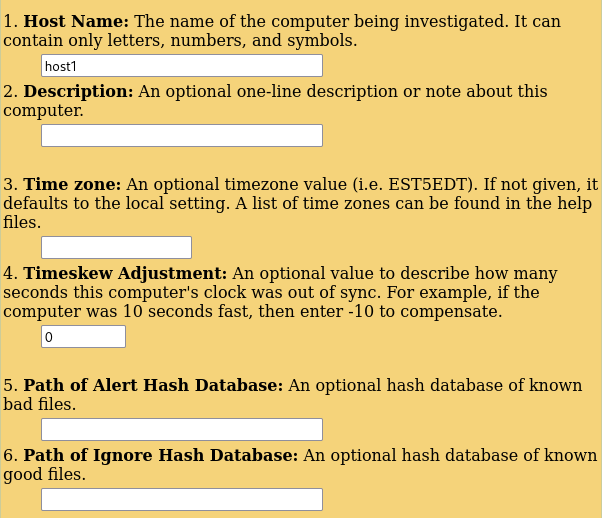

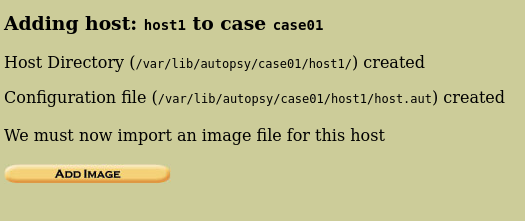

Host Name欄に “host1” と入っています。

ここはこのまま “ADD HOST” で続行します。

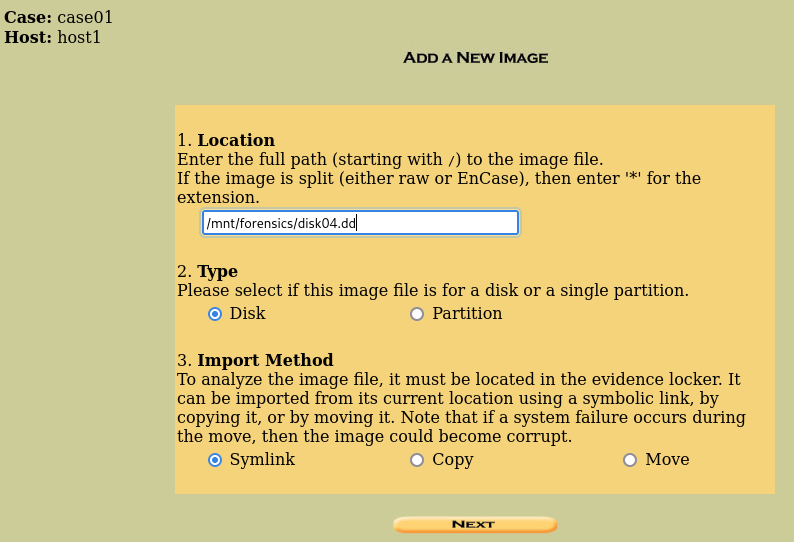

ターゲットファイルの設定

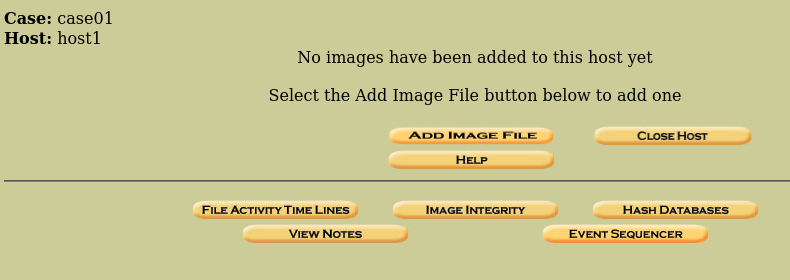

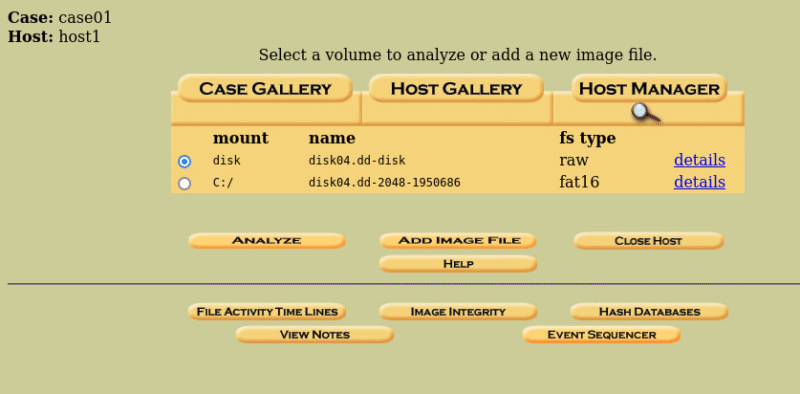

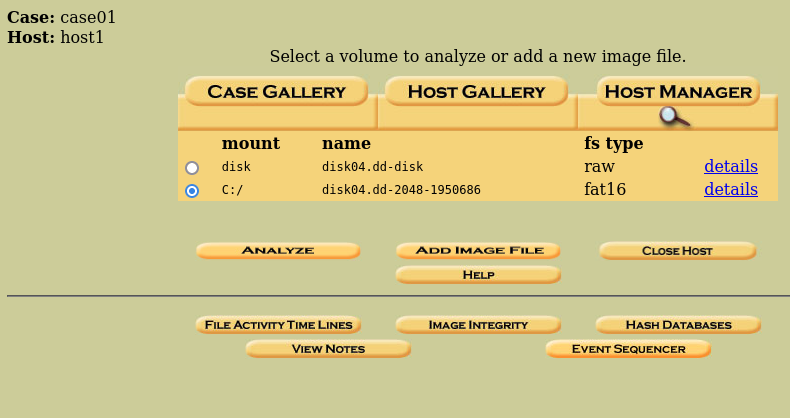

Case:case01、Host:host1と設定。 “ADD IMAGE FILE” を押して準備編で作成したターゲットファイルを指定します。

- Location欄にファイルのフルパスを入力します。

下の例では、 “/mnt/forensics/disk04.dd” と指定しています。

“NEXT” ボタンで次へ。

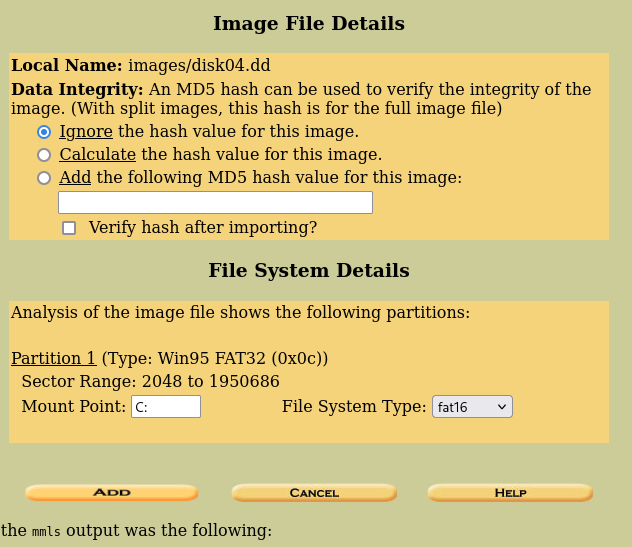

ここは特に何も変えずに “ADD” 。

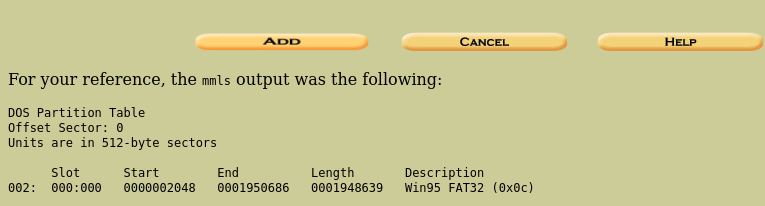

因みに下方にはターゲットの情報があります。

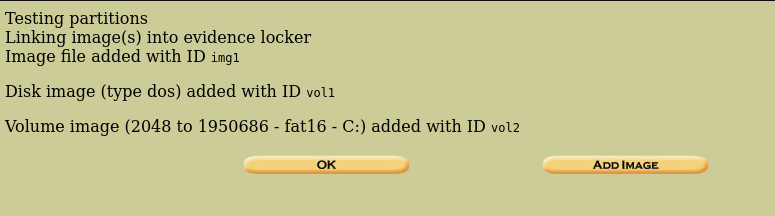

ターゲットの情報を確認して “OK” 。

調査

上に並んでる “CASE GALLERY” , “HOST GALLERY” はケースやホストの切り替え用です。

その下の “mount” を “C:/” にします。

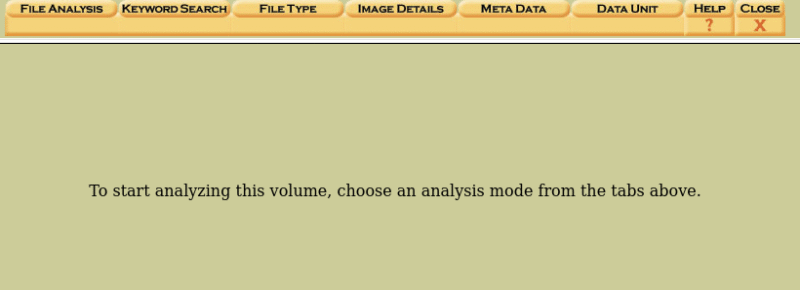

上に並んでいるボタンを選択して調査方法を選びます。

以下、簡単にご紹介します。

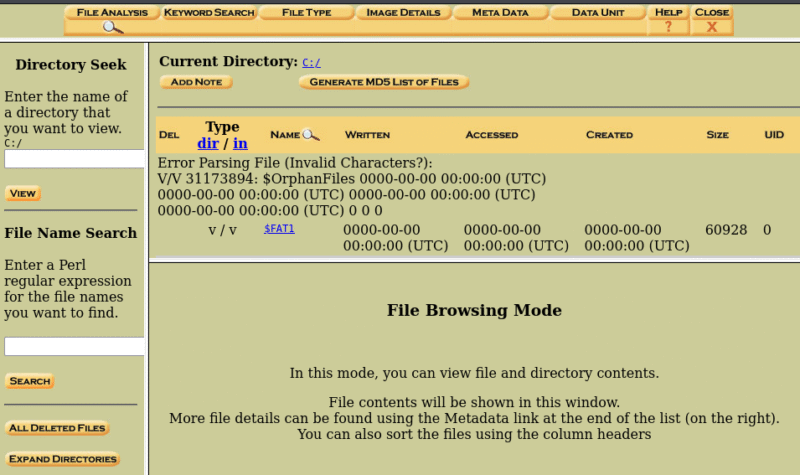

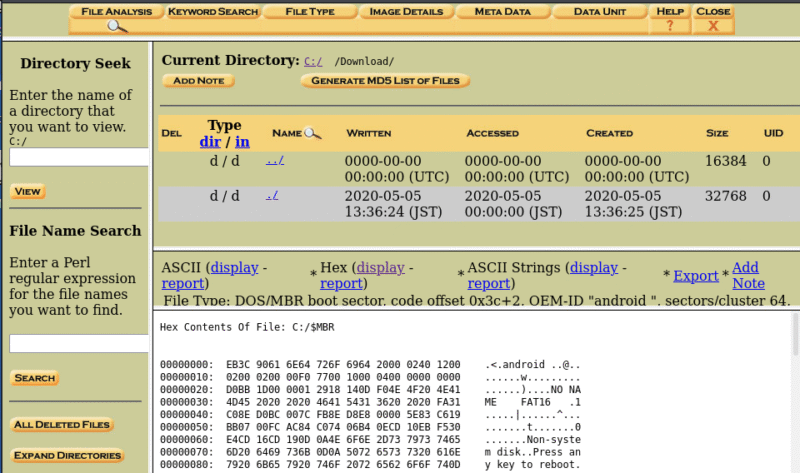

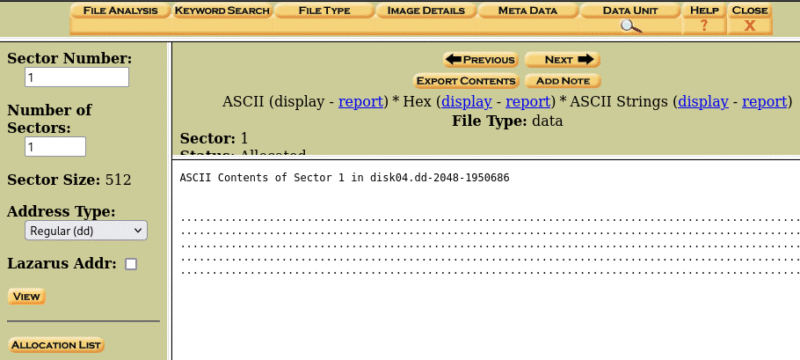

FILE ANALYSIS

“FILE ANALYSIS” を選択した時の画面

右欄中段の中からファイルを選択すると、右欄下段に内容が表示されます。

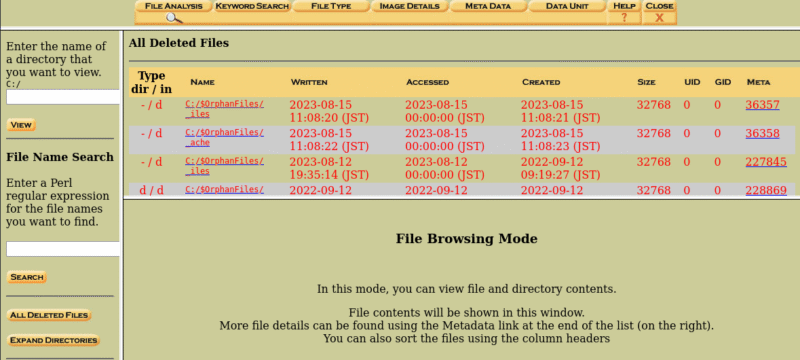

削除ファイルの表示

左欄下方に “ALL DELETED FILES” ボタンがあり、これを押すと表示されます。

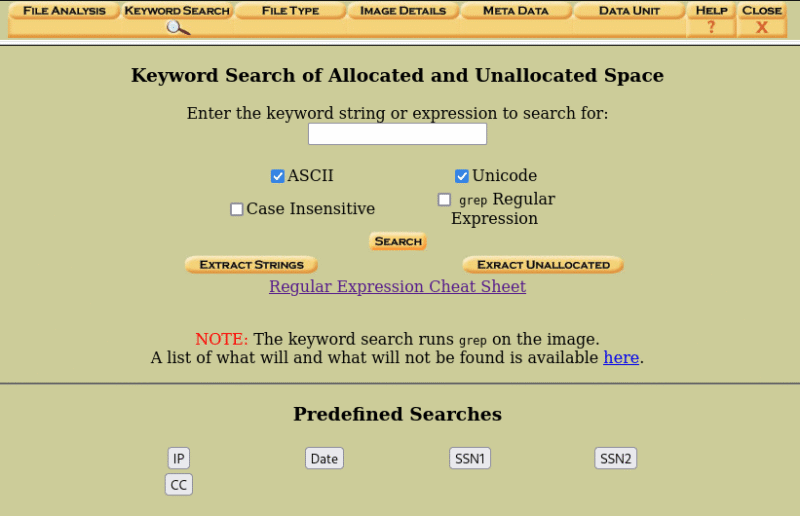

KEYWORDS SEARCH

“KEYWORDS SEARCH” を選択した時の画面

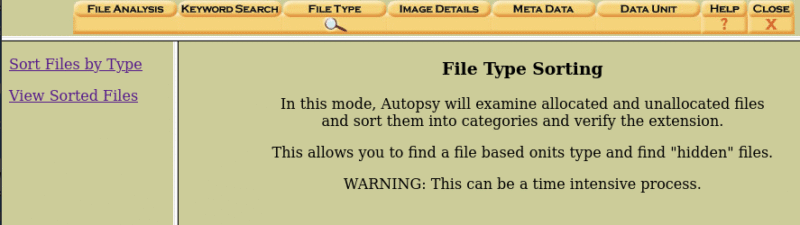

FILE TYPE

“FILE TYPE”

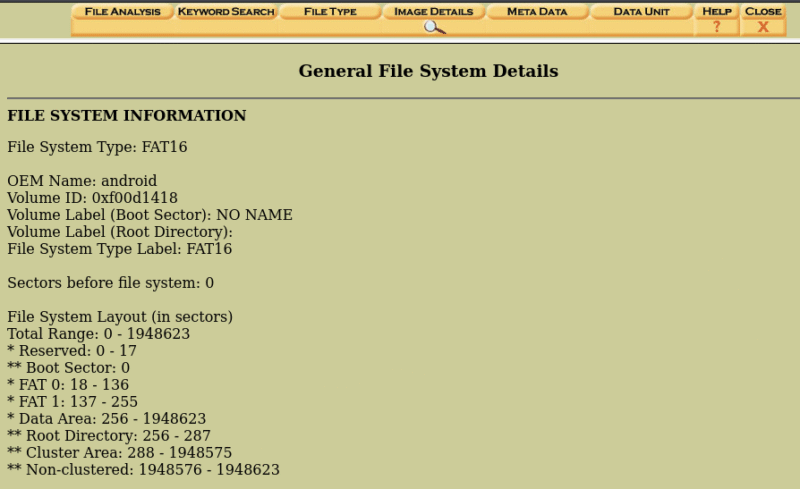

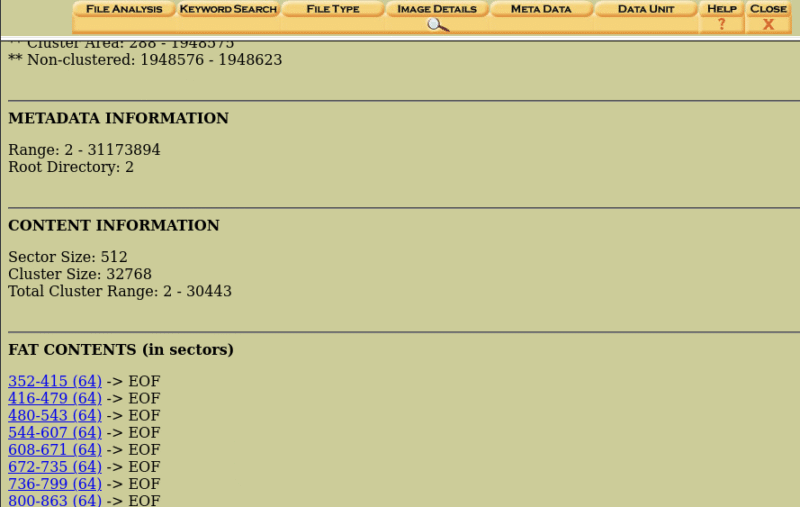

IMAGE DETAILS

“IMAGE DETAILS”

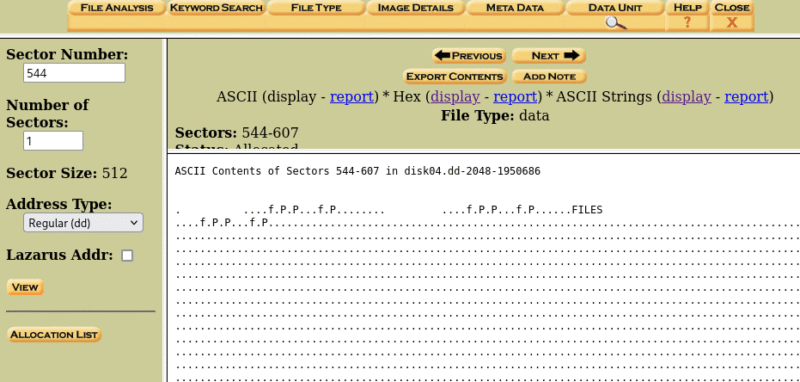

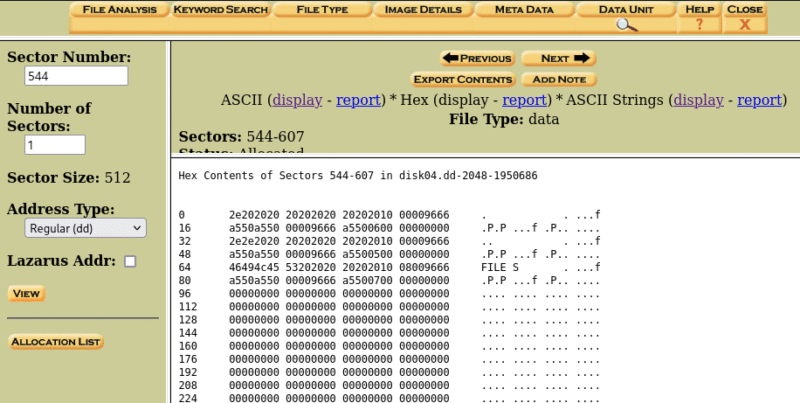

下へスクロールすると “FAT CONTENTS (in sectors)” があります。

選択すると512バイトずつ表示がされます。

512バイトずつだと、1GB(10億)表示するためには、10億➗500=2百万ページあることになります。たった1GBで200万ページとは…。

まとめ

GUIのフォレンジックツール “Autopsy” をご紹介しました。

1GB当たり200万ページなので、1TBだったら20億ページです!

調査には大変な作業量が予想されます。

ここに10名分もの分析担当者入力欄があるのも頷けます。(人海戦術での分析が必要なのでしょう)

Autopsyは、The Sleuth Kit (TSK) のフロントエンドとして働きます。(Autopsyは内部的にTSKを呼び出して動作しています。)

コメント