WPScanはサイトの脆弱性調査ツールです。

そしてそのサイトは ” WordPress ” によって作成されている必要があります。

WordPressについて

WordPressは世界中の多くのサイト作成に使用されているオープンソースのコンテンツ管理システム(CMS)です。

本サイト自体もWordPressを使用しています。

おかげさまで20年前に比べて非常に楽にサイトの管理が出来ています。まあその分脅威も増加していますけど。

しかしながら本サイトは間借りしている身(レンタルサーバー)ですので、本サイト自体をWPScanで調査すると、大家さんに迷惑がかかってしまいます。(なので出来ません)

WPScanについて

そしてそのWordPressで作成されたサイトの脆弱性をスキャンするのがWPScanです。

このツール自体もオープンソースです。

前述のように、このツールはWordPressが走っているサイト専用の調査ツールです。

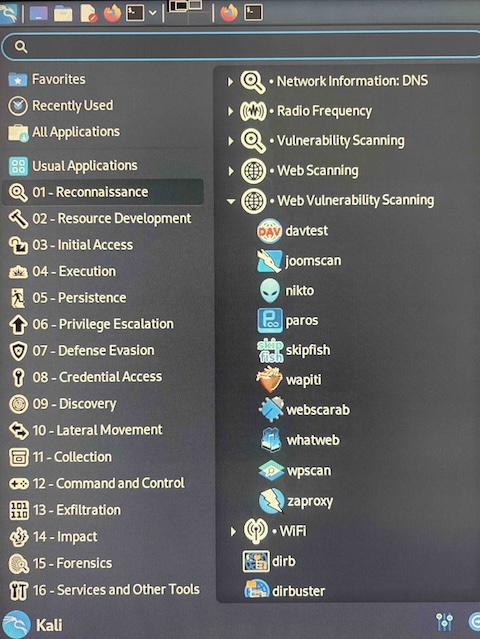

WPscanの起動

右上のアプリケーションの ” 01-Reconnaissance ー Web Vulnerability Scanning ” にWPscanがあります。

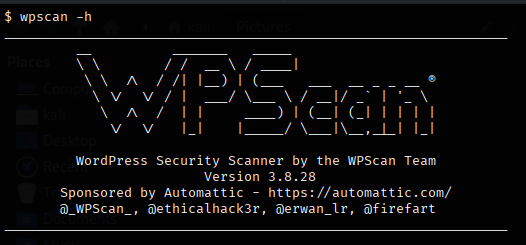

ただし、これで起動してもターミナル上でWPScanのhelp画面が出るだけです。

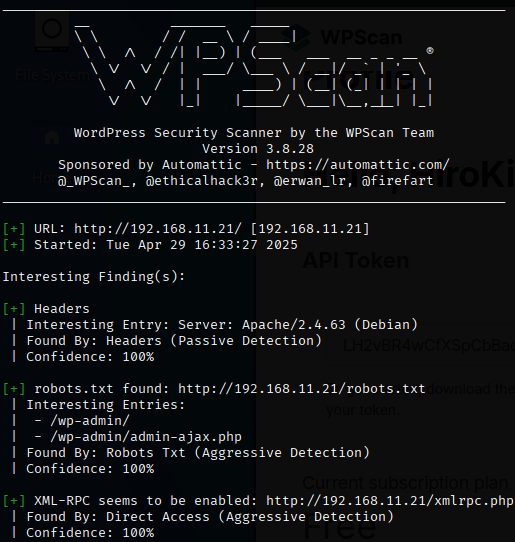

バージョンは3.8.28

事前準備

WordPressの脆弱性は、データベース(WordPress Vulnerability Database API)に集積されており、まずはそのデータベースにアクセスする為の ” APIトークン ” を取得します。

APIトークンの取得

WPscanのregisterページに行ってユーザー登録を行います。確認メールが送信されますので、このメールのリンクをクリックすると登録が完了します。

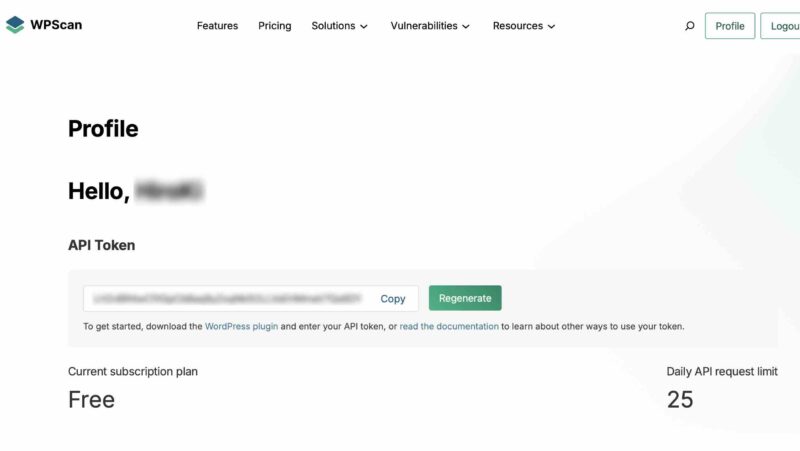

ログインすると、APIトークンが表示されています。(この画面が出ない場合は右上の ” profile ” をクリック)

無料プランでは1日最大25回までリクエストできるとのこと。

WordPressのバージョンごとに1回、プラグイン1個当たり1回、テーマ(テンプレート)1個当たり1回のリクエストを使用します。この総計が25回以内ということ。

このAPIトークンをコピーしてスキャン時に使用します。

なお、このサイトからも直接ターゲットサイトへの調査が出来ますが、当然、ターゲットサイト側の許可を取っておく必要があります。

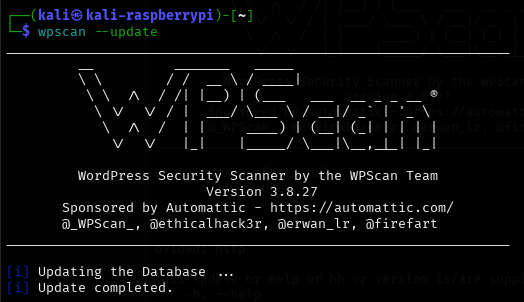

データベースのアップデート

ちなみにデータベースのアップデートは、

wpscan –update

ターゲットサイト

ターゲットはいつものラズパイ4Bに立てたサイトです。

2025年4月追記:右のラズパイ4Bに立てたサイトにWordPressが搭載しました。

自分の管理下以外のサーバーを検査するのは迷惑行為に当たるので止めましょう

スキャンの実行

上記APIトークンをコピペして下記のコマンドを実行します。

wpscan –url ターゲットURL –api-token 取得したAPIトークン

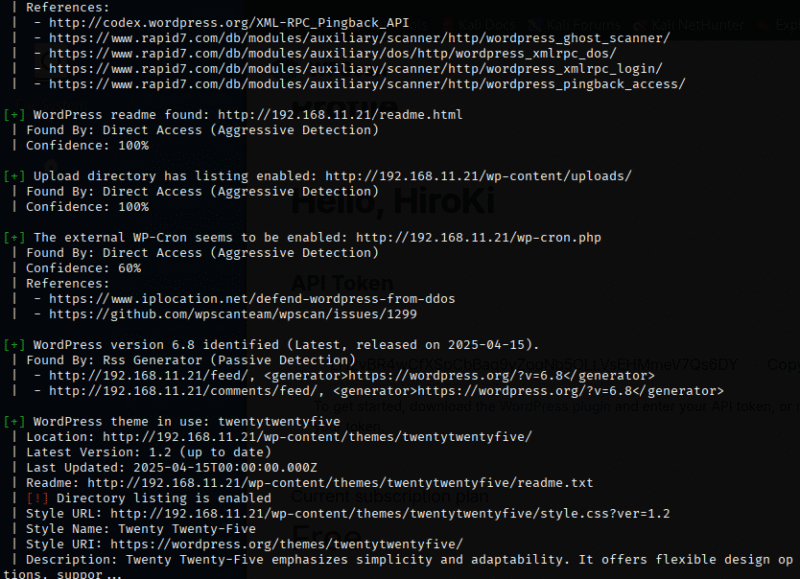

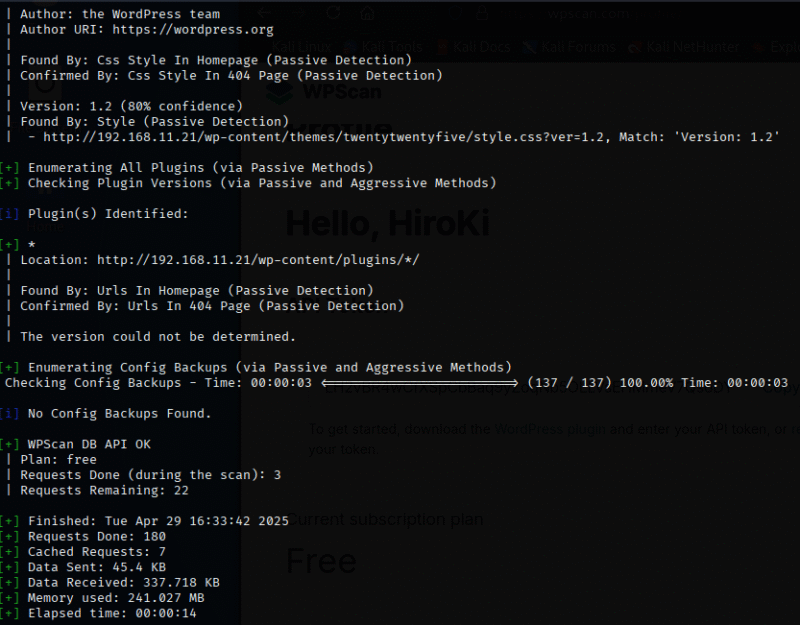

実行結果

ヘッダー情報でApache2.4.63(Debian)を使用

発見したディレクトリ・ファイルが列挙されています。

最後にサマリが出ています。スキャン時間は14秒

補足

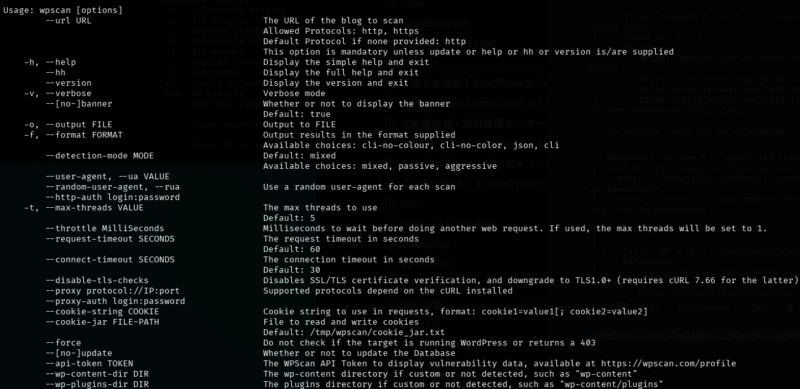

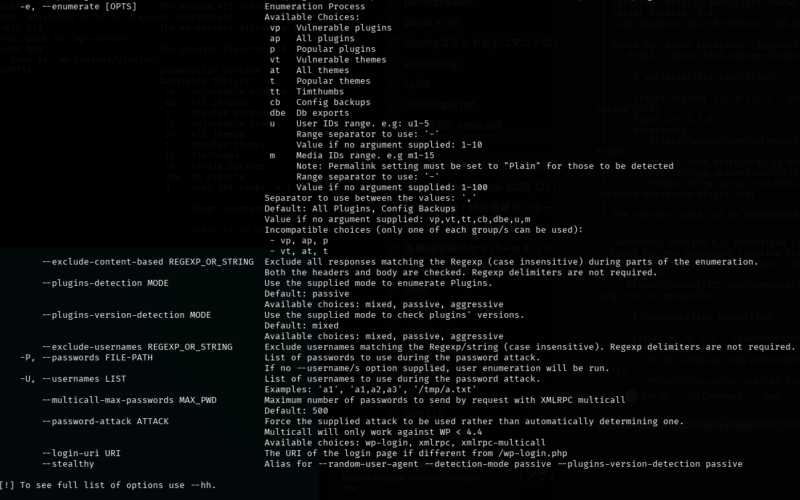

参考までに、ヘルプの全文です。

例えば ” -e ” オプションは、調査したい項目だけをenumerate(列挙する)オプションで、以下の項目があります。

- vp:脆弱プラグイン

- ap:全プラグイン

- p:popularプラグイン

- vt:脆弱テーマ (*テーマ=テンプレート)

- at:全テーマ

- t:popularテーマ

- tt:Timthumbs:画像リサイズライブラリ

- cb:Config buckups

- dbe:Db exports

- u:ユーザIDの検索区間(デフォルト1~10)

- m:メディアID(画像ID)の検索区間(デフォルト1~100)

まとめ:2025/4/29追記

wordpressを搭載したラズパイ4Bに対して、ラズパイ5からwpscanを使用して監査しました。

本投稿の環境はRaspberryPi5のkali-Linuxで行っています。

コメント