John the ripperはオフラインのパスワードクラッキングツールです。正確にはパスワードの保存形式であるハッシュ値を解析して元のパスワードを推定することによりクラックします。

* 参考までにオンラインのパスワードクラッキングツールでは ” Hydra ” や ” Medusa ” などが有名です。

最初に

解説に入る前に、個人的にツッコミを入れたいポイントがあります。

” John the Ripper ” の命名ですが、これ明らかに ” Jack the Ripper ” をパクってますよね。

まあ関係ないんだけど、どうしても一言言いたかったので。

John the Ripperの起動

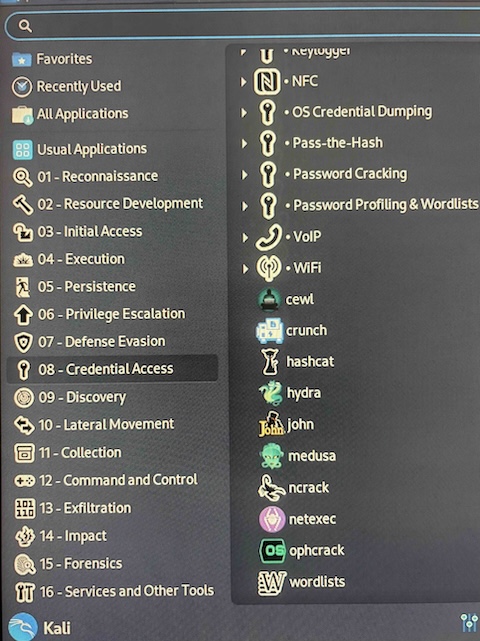

Kali ー 08 Credential Access ー John にあります。

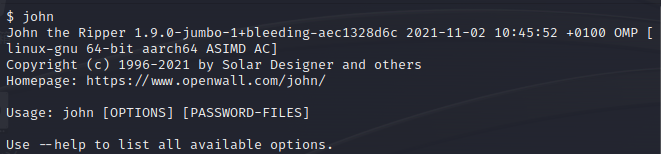

ターミナルに以下の表示がでます。

しかしこのようにして起動しなくても普通にコマンドラインから ” john ” コマンドで使えます。

zipファイルの解析

今回はパスワード付きzipファイルを解析してみました。

zipファイルの準備

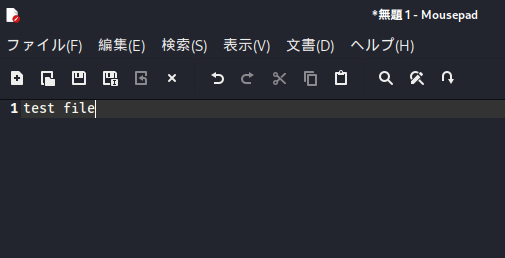

まずは適当なテキストファイルを作り保存します。

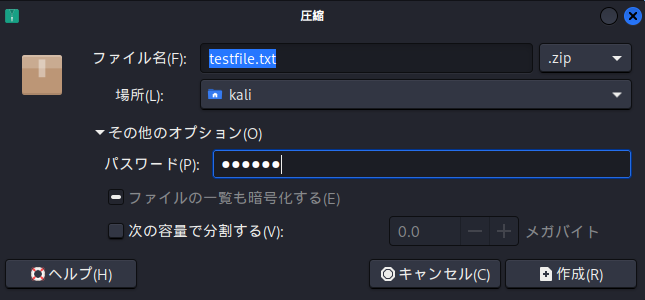

下の例では、 ” testfile.txt ” として作成したファイルから、右クリックーアーカイブを作成… を選択しパスワードを設定します

パスワードは ” abc123 ” としました。(あまり複雑なパスワードにすると、非力なラズパイでは解析に時間がかかり過ぎるので)

新たに ” testfile.txt.zip ” というzipファイルが出来ます。このzipファイルはパスワードで保護されており、そのパスワードは ” abc123 ” となっています。

ハッシュ値の抽出

次にこのzipファイルからハッシュ値(=パスワードを暗号化した値)を抽出します。

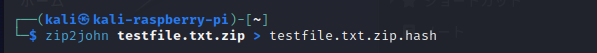

zip2john 抽出前のファイル名 > 抽出したファイル名

下の例では、 ” testfile.txt.zip ” というファイルから、 ” testfile.txt.zip.hash ” という新しいファイルを作成しています。

ハッシュ値の確認

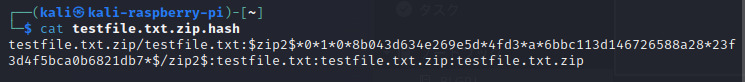

この新しいファイルにはハッシュ値が書き出されています。

” cat ” コマンドでこの内容を確認してみます。

1行目の ” : ” の後からハッシュ値が始まります。

最初の ” $zip2$ ” はハッシュ方式の表示です。2つの$で挟まれた値は ” zip2 ” ですので、zip2方式のハッシュが使用されていることが分かります。次の$までの、 ” *0*1 ” から始まる63文字がハッシュ値です。

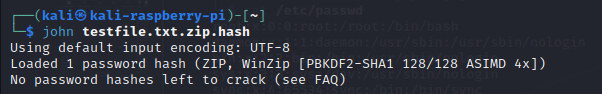

パスワードの解析

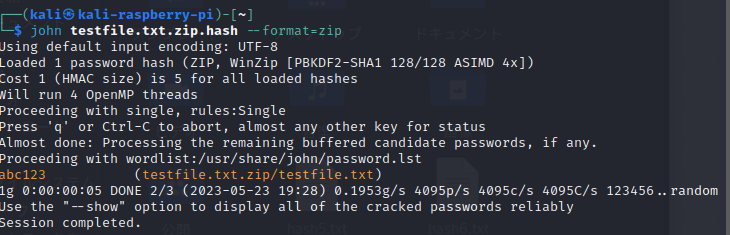

オプションを ” –format=zip ” とし、zip形式のハッシュの解析を行わせます。

john 解析したいファイル名 –format=zip

下の例では、解析ファイル名は ” testfile.txt.zip.hash ” です。

下から4行目にて、パスワードは ” abc123 ” と判明しました。

解析したいファイルが自分が今居るディレクトリと違う場合にはその場所をパス指定します。

パスワードの確認

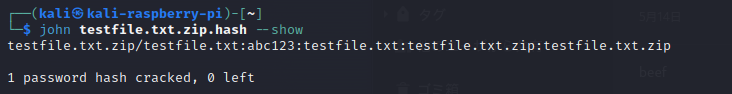

” –show ” オプションで解析後のパスワードを確認することが出来ます。

john 解析したファイル名 –show

3行目に ” abc123 ” と表示されています。

なお、1度解析を済ませたファイルは重ねて解析することは出来ません。

まとめ

zipファイルのパスワード解読を行いました。

続編はこちら。(Linuxのログインパスワード解析編)

コメント