gobusterは、dirbusterやdirbと同じく、Webサイト内の隠しページを検索して脆弱性を探るオープンソースのツールです。(現在のバージョンは3.6)

dirbusterはGUI、dirbはCLIですが、gobuserはCLIです。

名前の ” go ” は開発言語が ” go言語(golang) ” であるため、そう名付けられたようです。

golang : googleが開発したプログラミング言語

起動と準備

起動

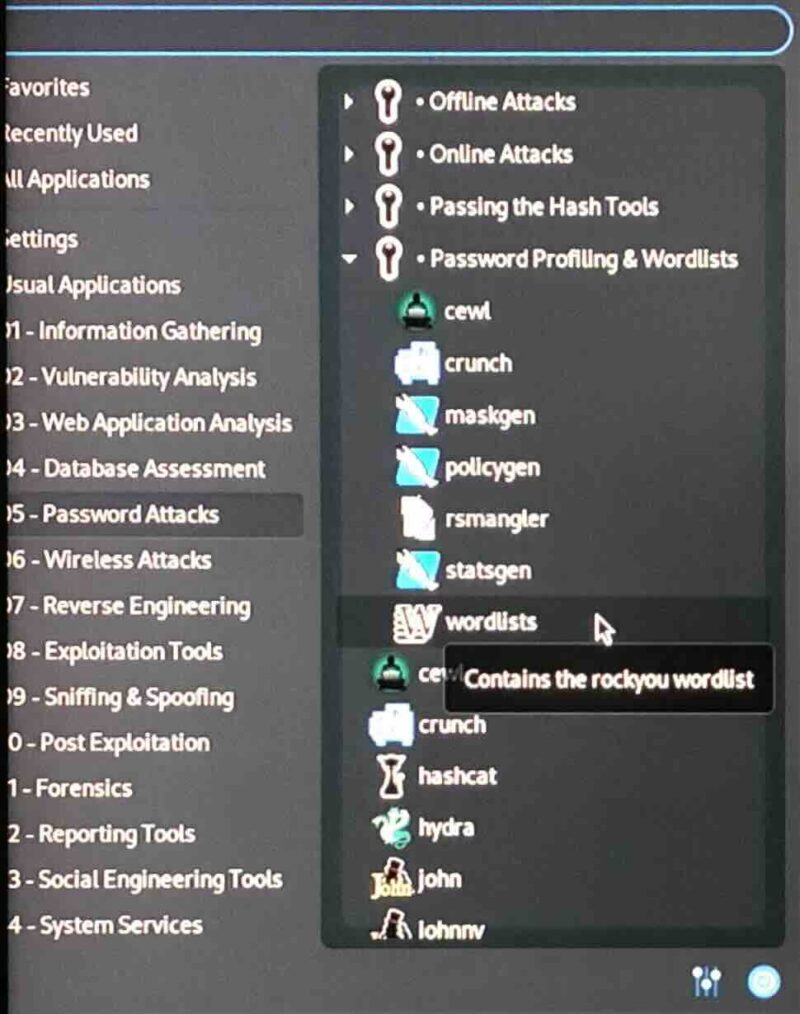

kali ー 01-Reconnaissance ー gobuster

にありますが、これは総合help画面を表示します。実際の実行はコマンドラインから出来ます。(後述)

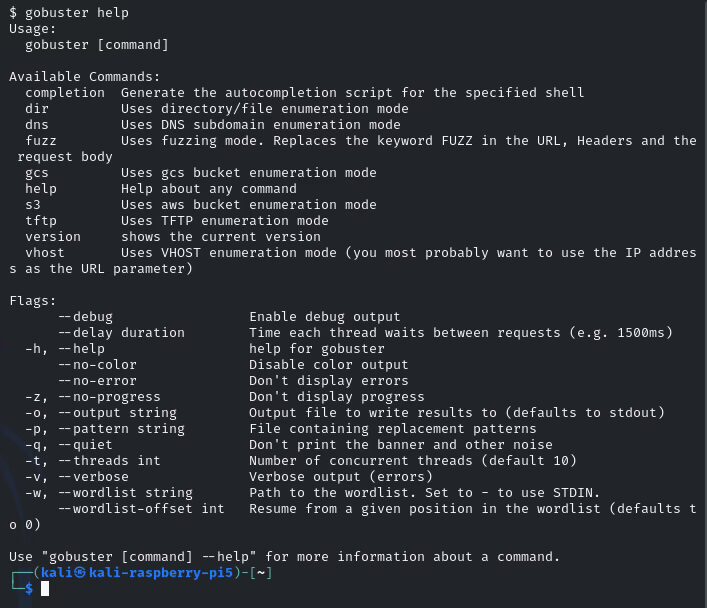

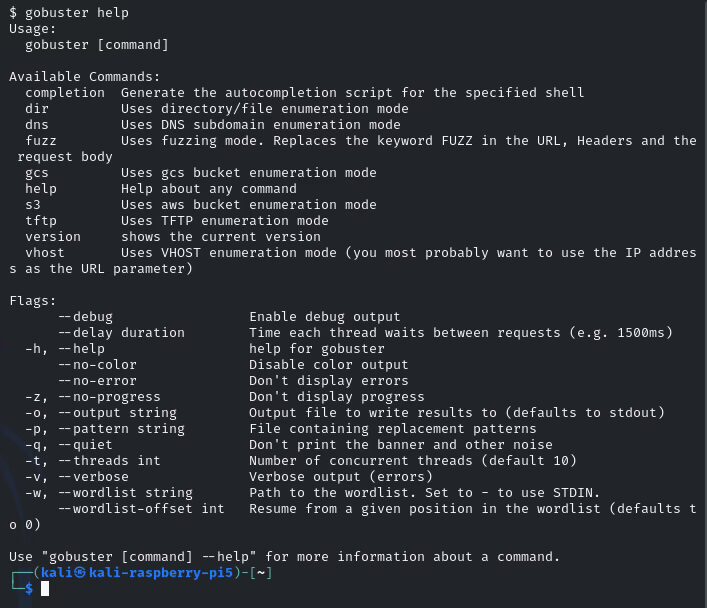

表示される総合ヘルプ画面。

機能の選択

gobusterは多数の機能(コマンド)があり、まずはそれを選択指定します。

gobuster コマンド オプション(コマンド毎に異なる)

総合ヘルプ画面にはコマンドの種類が表示されています。

コマンドの一覧

- completion

- dir:webサイト内のディレクトリ・ファイル検索

- dns:DNSサーバーのサブドメイン検索

- gcs

- fuzz

- help:(総合ヘルプの表示)

- s3

- tftp

- version:(バージョンの表示)

- vhost:仮想ホスト検索

コマンド毎の詳細なヘルプ

このhelpはcommandの一覧であり、コマンド毎の具体的なhelpは、

gobuster コマンド –help

で表示されます。

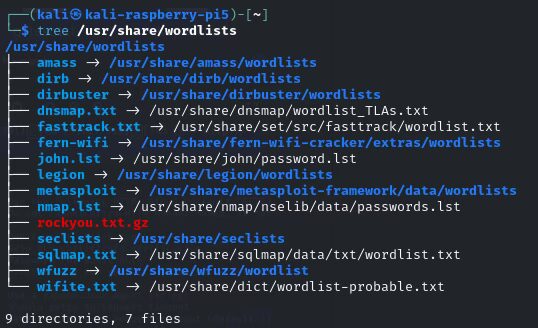

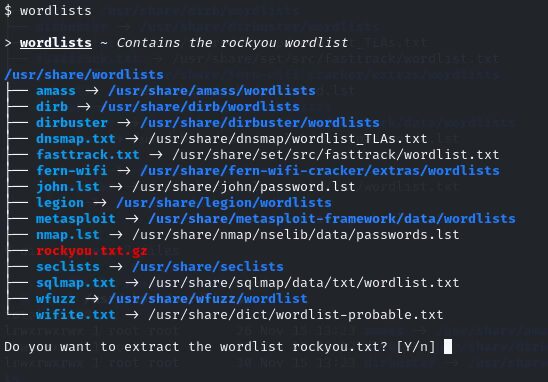

辞書ファイルの選択

他のツール用に用意された辞書などが、 ” /usr/share/wordlists/ ” 下に多数ありますので、そのいずれかを選択します。

Kali ー 05-PasswordsAttacks ー Password Profiling & Wordlists ー wordlists でも表示出来ます。

この場合、ついでに辞書ファイルの ” rockyou.txt ” を解凍するかどうかを聞いてきます。

dirコマンドで実行

それでは ” dir ” コマンドを使用してwebサイト内のディレクトリ・ファイルを検索してみます。

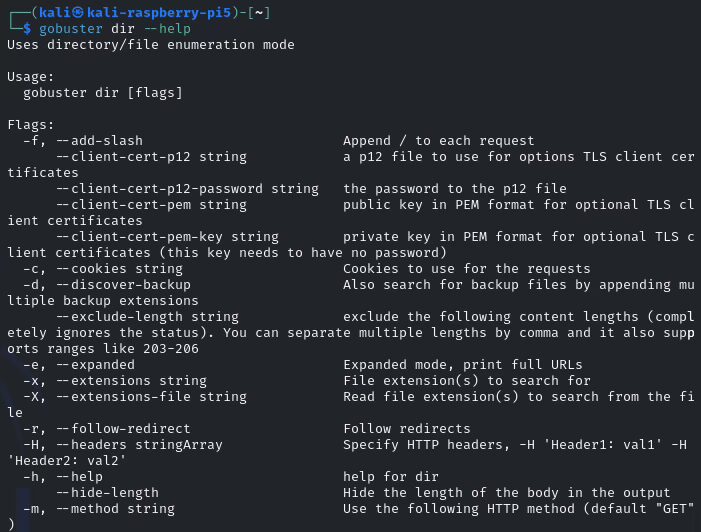

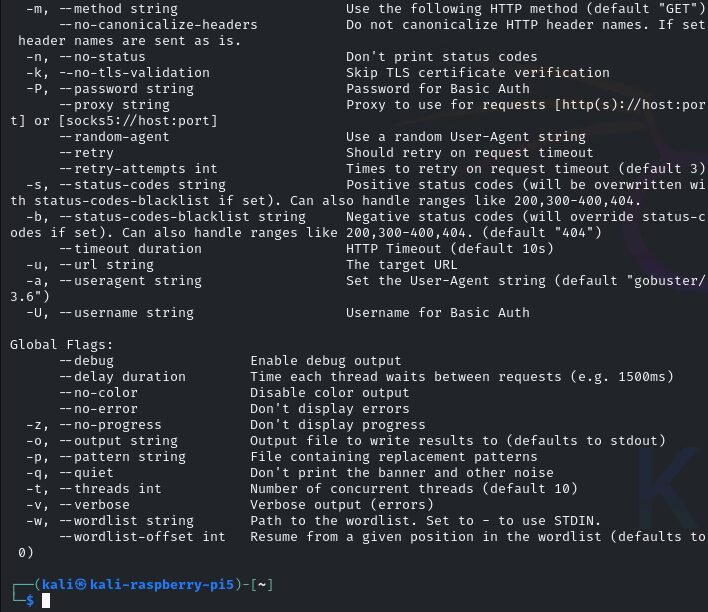

dirコマンドのヘルプ表示

コマンドに ” dir ” を指定した場合のhelp表示

gobuster dir –help

非常に多くのオプションがあります。

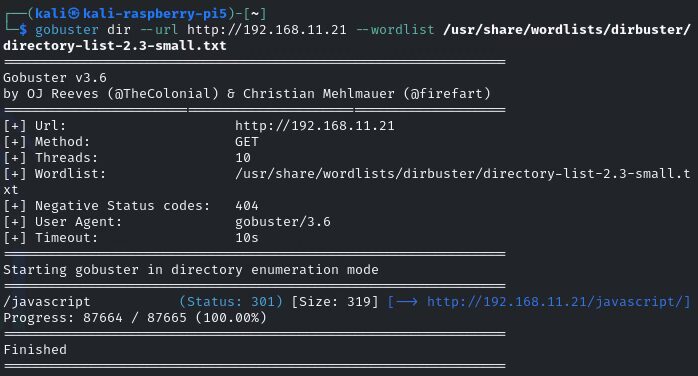

dirコマンドでの実行

gobuster dir –url ターゲットURL –wordlist ワードリスト

” –url ” は ” -u ” で、 ” –wordlist ” は ” -w ” で代用出来ます。

今回のターゲットはお馴染みのラズパイ4Bに立てたサイト。

自分の管理下以外のサーバーを検査するのは迷惑行為に当たるので止めましょう

攻撃用の辞書ファイルは、 ” dirbuster ” 用の辞書 ” /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt ” を使用しました。

実行結果。10列の並列処理(Threads)を行なっており、約87,000回の試行の実行時間は1分半ほどでした。

見つかったディレクトリは ” /javascript ” の1件だけです。

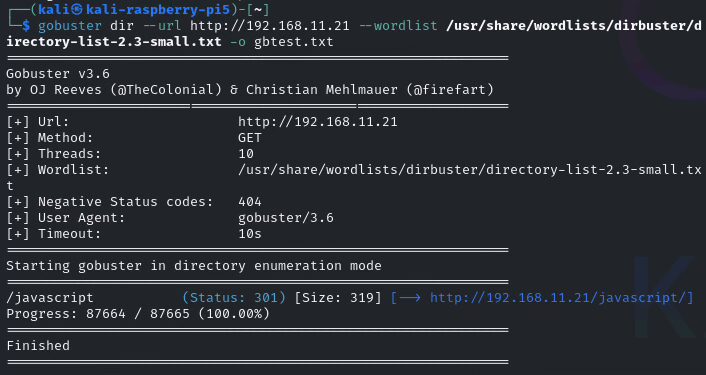

結果の保存

” -o ” ( ” –otput ” ) オプションで結果を保存出来ます。

上記の例では、 ” gbtest.txt ” ファイルに保存してみました。

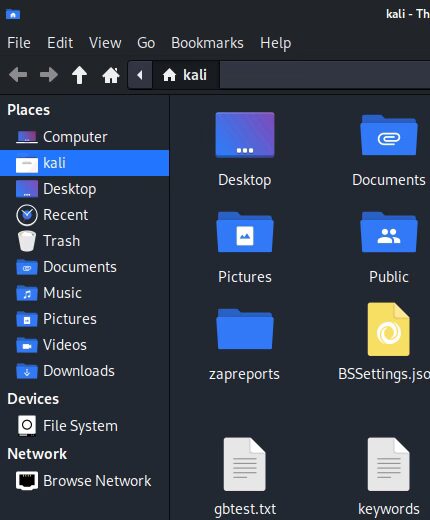

ホームディレクトリに該当ファイルが出来ています。

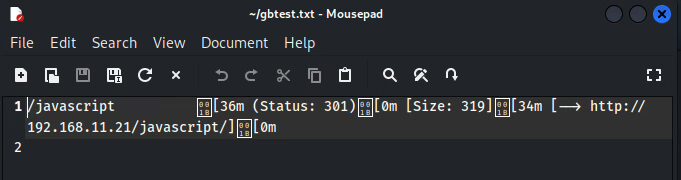

その中身。1つしか成果がありませんので1行だけです。

まとめ

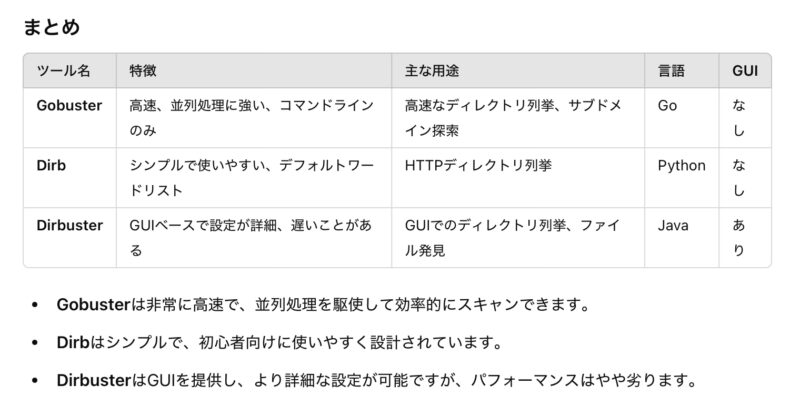

” gobuster ” と似たツールに ” dirbuster ” と ” dirb ” があります。

” dirbuster ” はGUIなので、分かりやすいですが動作はやや遅くなります。

” dirb ” はCLIですので動作は軽いですが、 ” gobuster ” の方が並列処理するので速い印象です。機能も ” gobuster ” の方が多いです。

参考

以下はchatGPT先生のご意見です。

こんな比較表も作ってくれるんですねえ。恐るべしchatGPT。

本投稿の環境はRaspberryPi5のkali-Linuxで行っています。

コメント