dirbは存在しない(はずの)WEBサイト内のページを探し出すツールです。

” dirbuster ” (GUI版)とほぼ同機能ですが、こちらはCLI版です。

普通のWEBサイトはトップページから順にリンクが繋がっていますが、もしそうでない孤立した隠しページがある場合に、それを当てずっぽうで片っ端から探索して見つけるツールです。

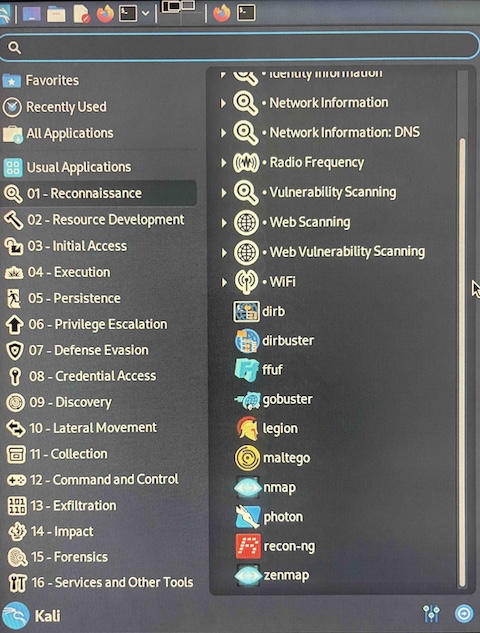

起動

kali ー 01-Reconnaissance ー dirbで起動。

” dirb ” は ” dirbuster ” の1つ上にあります。

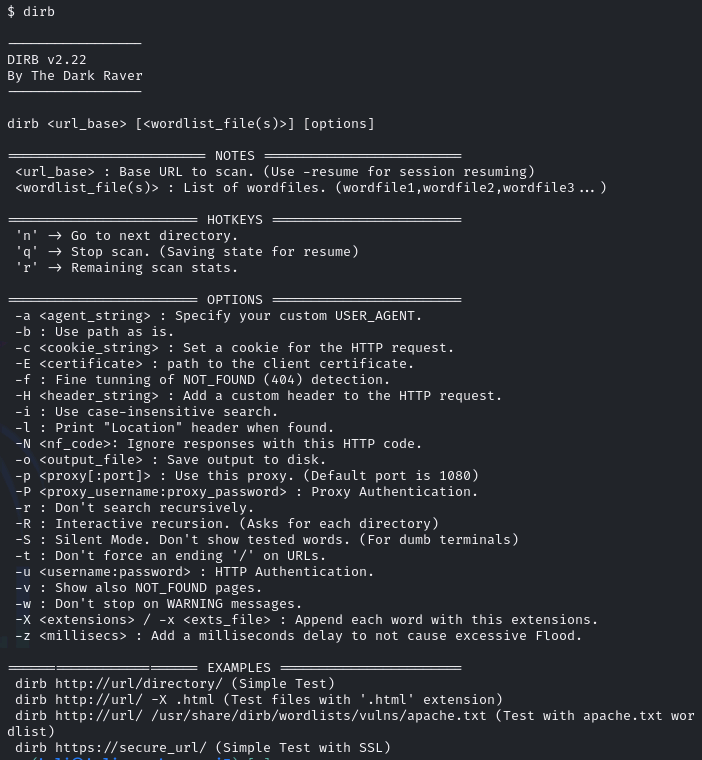

ヘルプ画面が表示されます。

実行コマンド

以下のコマンドで実行します。

dirb ターゲットURL (wordlist)

辞書に基づく攻撃方法(wordlistを指定する場合)と、単純なブルートフォース(wordlistを指定しない総当たり攻撃)があります。

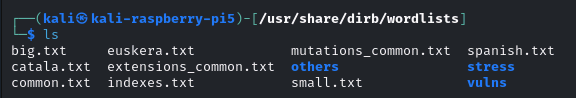

wordlistについて

” /usr/share/dirb/wordlists/ ” ディレクトリに各種の辞書があります。

ディレクトリ直下のファイル、計9つ。

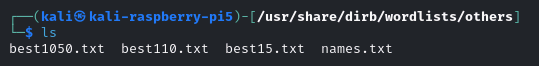

” /others ” ディレクトリ内4つ。

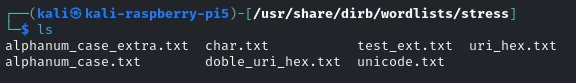

” /stress ” ディレクトリ内6つ。

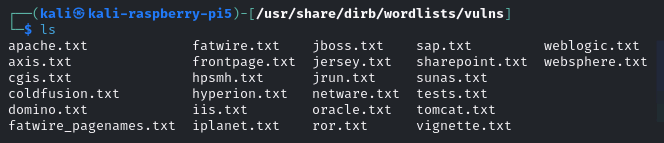

” /vulns ” ディレクトリ内26個。

以下、ここに存在するwordlistのまとめ表です。

| ディレクトリ | wordlistファイル名 | word数 | 備考 |

| 直下 | big.txt | 20469 | |

| 直下 | catala.txt | 161 | |

| 直下 | common.txt | 4614 | |

| 直下 | euskera.txt | 197 | |

| 直下 | extensions_common.txt | 29 | 拡張子 |

| 直下 | indexes.txt | 10 | |

| 直下 | mutations_common.txt | 49 | 拡張子 |

| 直下 | small.txt | 959 | |

| 直下 | spanish.txt | 449 | |

| others | best1050.txt | 1049 | |

| others | best110.txt | 110 | |

| others | best15.txt | 15 | |

| others | names.txt | 8607 | |

| stress | alphanum_case_extra.txt | 95 | |

| stress | alphanum_case.txt | 62 | |

| stress | char.txt | 26 | 英小文字付加 |

| stress | doble_uri_hex.txt | 256 | |

| stress | test_ext.txt | 17576 | |

| stress | unicode.txt | 65536 | |

| stress | uri_hex.txt | 256 | |

| vulns | apache.txt | 30 | |

| vulns | axis.txt | 17 | |

| vulns | cgis.txt | 3494 | |

| vulns | coldfusion.txt | 22 | |

| vulns | domino.txt | 291 | |

| vulns | fatwire.txt | 101 | |

| vulns | frontpage.txt | 43 | |

| vulns | hpsmh.txt | 238 | |

| vulns | hyperion.txt | 579 | |

| vulns | iis.txt | 59 | |

| vulns | iplanet.txt | 36 | |

| vulns | jboss.txt | 19 | |

| vulns | jersey.txt | 129 | |

| vulns | jrun.txt | 13 | |

| vulns | netware.txt | 60 | |

| vulns | oracle.txt | 1075 | |

| vulns | ror.txt | 121 | |

| vulns | sap.txt | 1111 | |

| vulns | sharepoint.txt | 1708 | |

| vulns | sunas.txt | 52 | |

| vulns | tests.txt | 34 | |

| vulns | tomcat.txt | 87 | |

| vulns | vignette.txt | 74 | |

| vulns | weblogic.txt | 361 | |

| vulns | webshare.txt | 561 |

勿論、必ずしもここの辞書ファイルを使う必要はなく、他の辞書ファイルでも使えます。

しかし、恐らくサイトのディレクトリ名に使われやすい語句を集めていると思われます。

実行

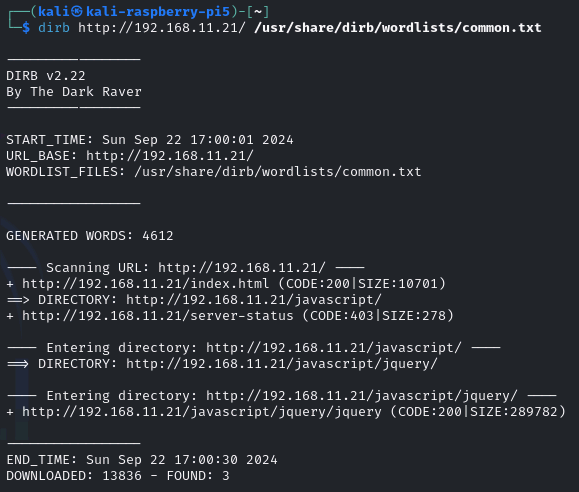

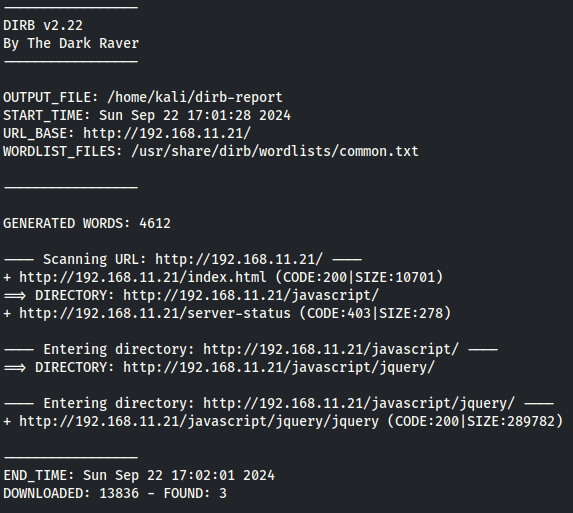

下例では、

- ターゲットは、http://192.168.11.21/

- wordlistは、/usr/share/dirbr/wordlists/common.txt

にて設定しています。

ターゲットはいつものこれです。(左のラズパイ5から、右のラズパイ4Bを攻撃してます)

自分の管理下以外のサーバーを検査するのは迷惑行為に当たるので止めましょう

結果は1分以内に出ました。3ファイル見つかっています。

保存は出来ていません。

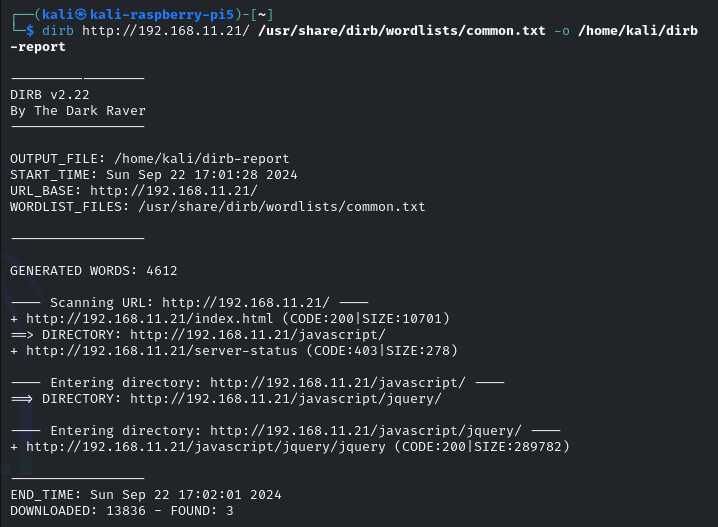

結果保存の方法

結果の保存をする場合、 ” -o ” オプションで保存ファイルの設定を行います。

dirb ターゲットURL (wordlist) -o 保存ファイル

保存ファイルは、 /home/kali/dirb-report として実行しました。

ホームに ” dirb-report ” ファイルが作成されています。

その中身です。

まとめ

” dirb ” は ” Dirbuster ” のCLI版にしたツールと考えられます。

(注意)このツールを使って他人の管理下のサーバーに当てずっぽうで隠しページを探りに行くのは止めましょう。

本投稿の環境はRaspberryPi5のkali-Linuxで行っています。

コメント