前回に引き続き、0医療センター(以下O病院)の情報セキュリティ調査委員会報告書について私なりの考えを交えて解説したいと思います。

丁度1年前に発生したH田病院(以下H病院)の調査報告書と比較しながら論じていきます。

最終回は侵入者(グループ)についてです。

ランサムウェア犯罪集団の構造

犯罪者集団は以下の3種のグループの集合体です

- ランサムウェアの開発部隊

- 実行部隊(アフィリエイト)

- 侵入パスワードを販売する業者

ランサムウェアの開発部隊

ランサムウェアの開発を行い、これを実行部隊(アフィリエイトと呼ばれます)に提供します。数十人から百人単位のエンジニアが所属しています。

実行部隊が侵入に成功し被害者のデータの暗号化に成功すると、被害者に接触し身代金受取の交渉を行います。送金プログラムも開発しており、身代金を暗号通貨などで支払わせます。身代金の取り分は20-30%程度。

” LockBit “などと名付けられているグループはこの開発部隊のグループ名です。(LockBitの場合はランサムウェアの名称でもあります)

実行部隊

会社で言うと営業部隊ですね。被害者のサーバーに侵入しデータを探索します。そしてランサムウェアを用いてデータを暗号化し、バックアップも暗号化して破壊します。

開発部隊とは必ずしも面識はありません。身代金の取り分は70-80%程度。

この辺りについてはH田病院の報告書(技術編)に詳しく出ています。(2-3ページ)

パスワード販売業者

脆弱性情報を元に、それが修正されていない機器を調べ上げ、侵入場所(IPアドレス)とIDパスワードを一覧表にして、闇サイトで売り出すグループです。イニシャル・アクセス・ブローカーとも呼ばれています。

実行部隊がそれを買い、侵入口として利用します。(H病院の侵入情報は2000円程度で売られていたとか)

侵入者について

- O病院はLockBit

- H病院はPhobos (Elbie)

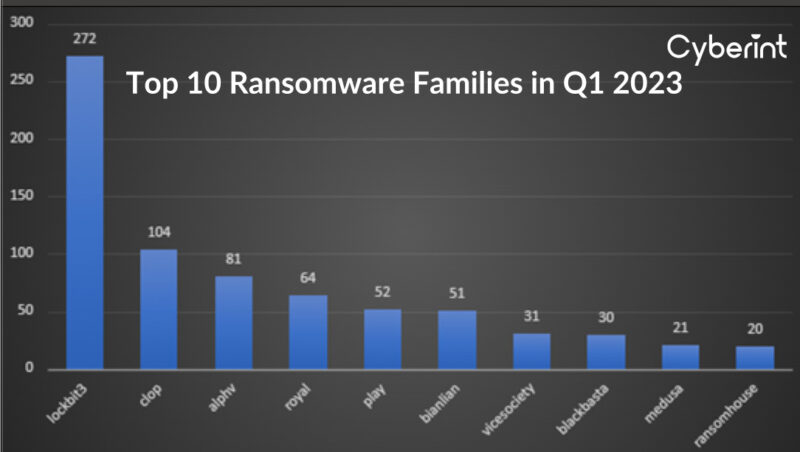

Lockbitは業界ダントツ1位のグループです。

一方でPhobosは10位以内に入っていません。

2023年第一四半期の被害件数(出典)

まとめ

サイバー犯罪者集団の構成について解説しました。

コメント