legionは、ホスト脆弱性を調べるペネトレーションテスト(penetration test :略してペンテスト)を行うツールです。

ペンテストとはサーバーの防御力が攻撃に耐えられるかどうかを、実際に攻撃してみて検証するテストです。

legionとは元々は(古代ローマの)軍団という意味ですが、現在は色々な製品に名付けられています。コンピューター関係でもハードやソフトに同じ名前の付いた製品が沢山あります。

ここで取り上げるのは、linuxのツールの ” legion ” です。

legionの起動

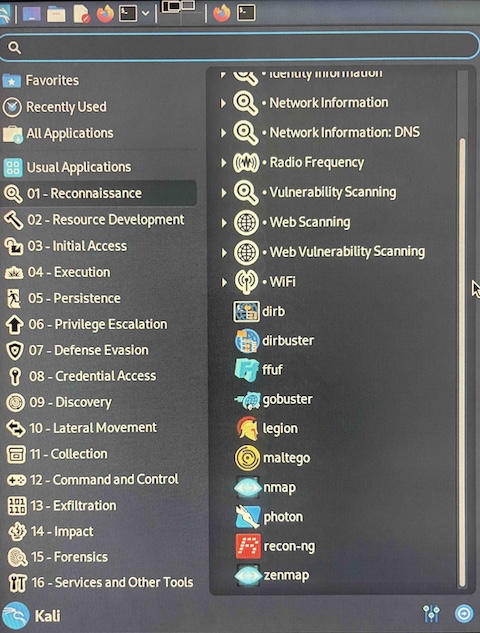

Kali ー 01 Reconnaissanse ー legion で起動します。

root権限が必要なので、パスワードを求められます。(パスワードは自分のもので可)

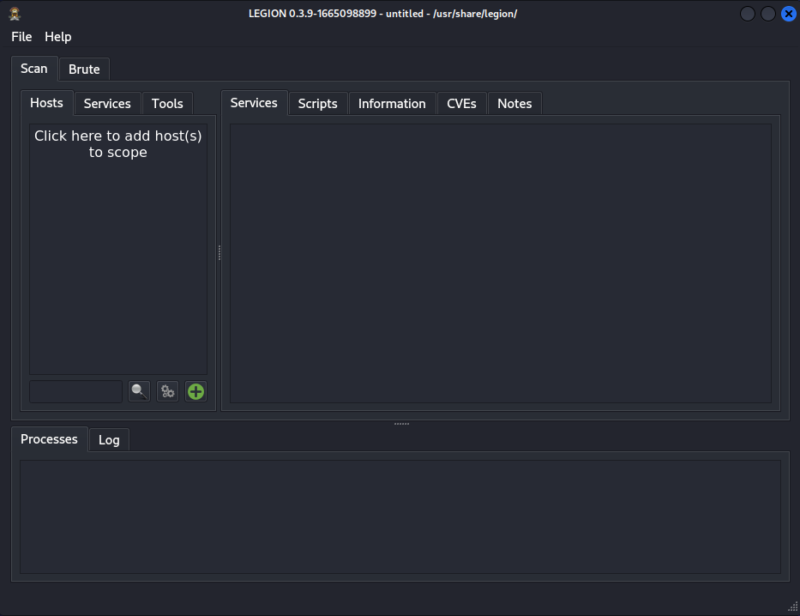

legionが立ち上がります。

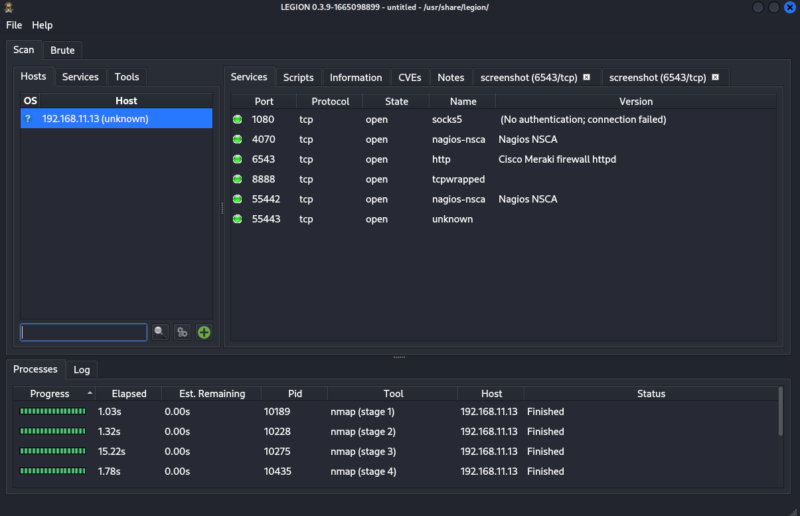

” Scan ” タブと、 ” Blute ” タブがあります。

” Blute ” タブはホストに対するブルートフォース攻撃の設定を行い、これを実行します。(今回は省略)

” Scan ” タブはホストの偵察機能です。

その画面は3つに分かれており、それぞれ下記の通りです。

- 左上が入力・設定画面

- 右上が結果表示画面

- 下が実行中のモニター画面と実行ログ表示画面

legionの設定

まず左上の ” Hosts ” タブの、 ” Click here … ” をクリックします。

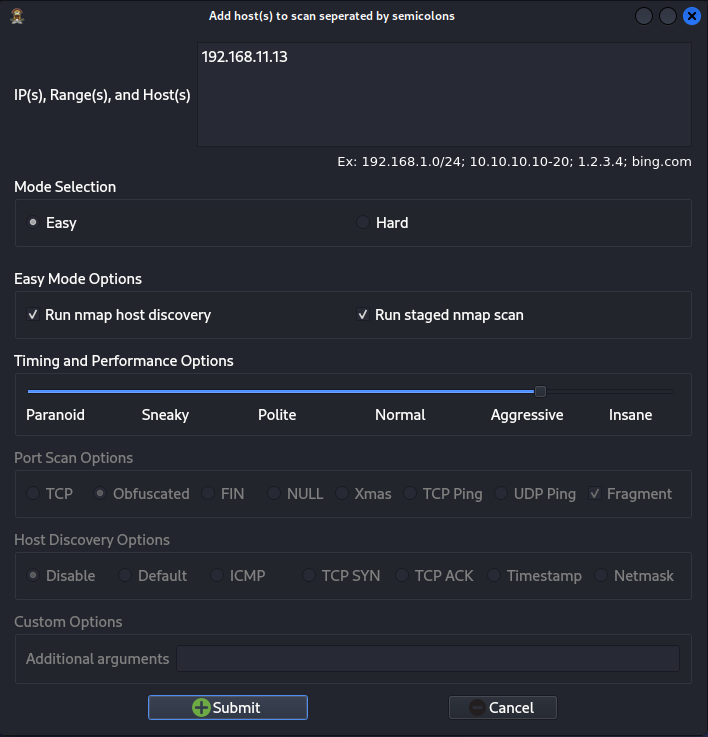

開いたダイアログの最上段にIP(の範囲)又はホスト名を入力します。

上記の例では ” 192.168.11.13 ” と入力されています。

次の段で、 ” Easy ” か “Hard ” のモードを選択します。

それ以下は、nmapによる偵察(ポートスキャン)を自動的に行う際の設定です。

nmapと同じで、簡易的に調べようとすると早く終わりますが、詳細に調べる設定にすると時間がかかります。

実行

最下段の ” + Submit ” で実行が開始されます。

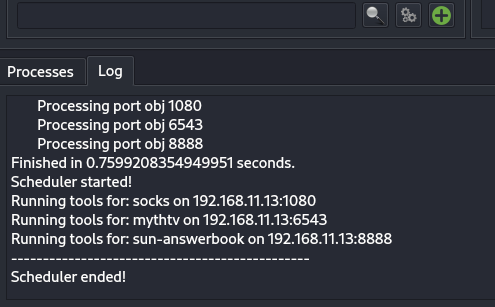

下段の ” Processes ” タブや、 ” Log ” タブに順次、実行結果が表示されていきます。

実行結果

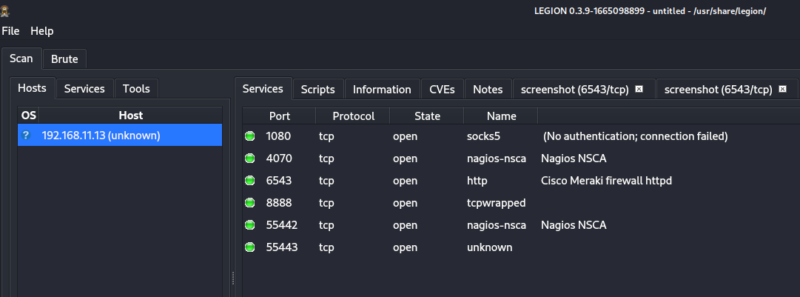

右上欄に実行結果が表示されます。

” Services ” タブには開いているポート番号と、そこで待ち受けているサービス名が表示されています。

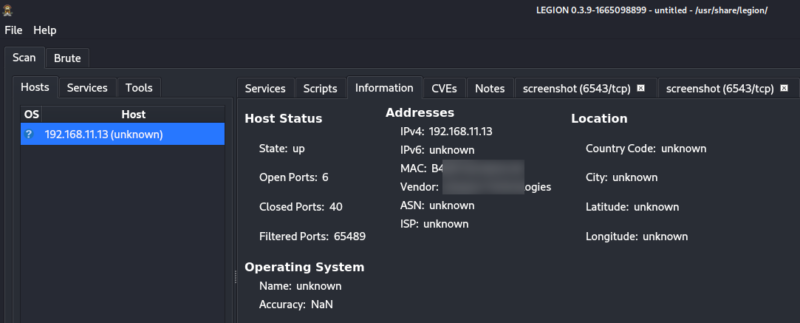

” Information ” タブには、ホストに関する情報が表示されています。

オプションの調査

左上欄の ” Service ” タブには、見つかったポートのサービス別の一覧があります。

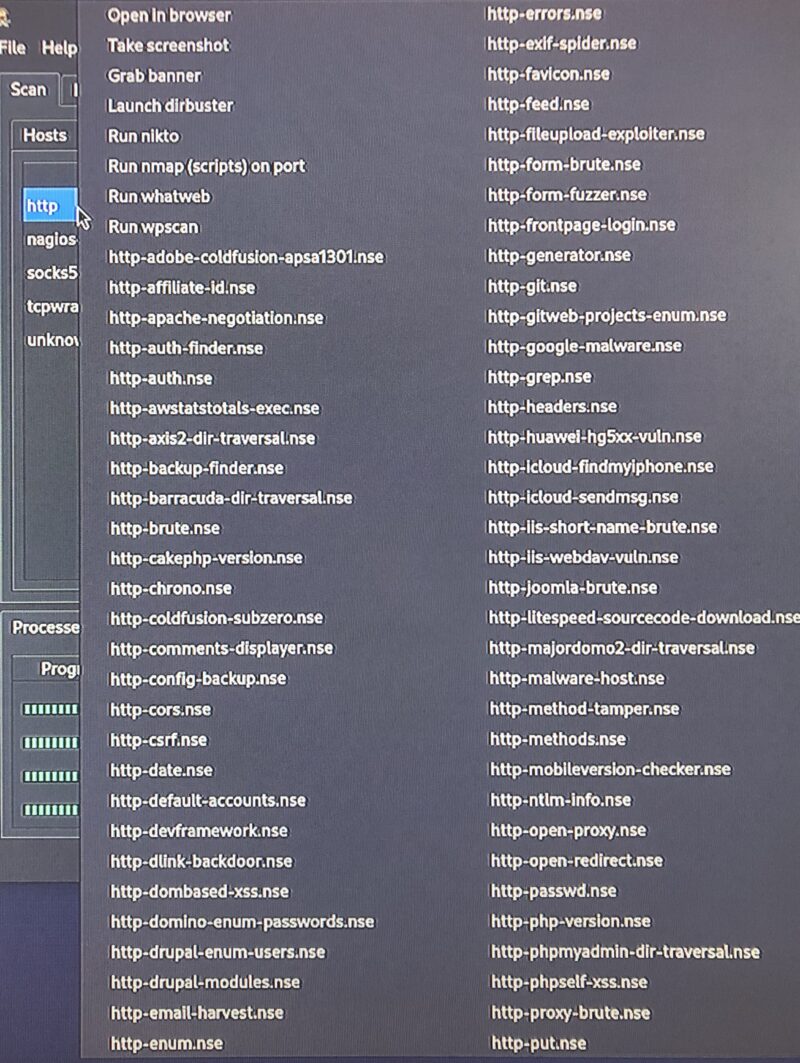

ここを右クリックすると、オプションの調査が出来ます。

例えば、 ” http ” のサービスにはこのように非常に多くのオプション調査方法があります。

これを選択すると、すぐにその調査が始まります。

左上のタブを ” Hosts ” に戻すと、右上に該当調査のタブが新設されており、そのタブから調査結果を見ることが出来ます。

” legion ” はポートスキャンを行いますので、迷惑行為となります。他人の管理下のホストには行わないで下さい。

まとめ

legionの機能の半分は、ポートスキャンであり、ほぼnmapと同じみたいです。nmapを自動化した感じでしょうか。あとは色々なオプションが沢山ありそうです。(nmapもオプション山盛りですけど)

残り半分はblute forcingで、こちらは今回取り上げませんでした。またの機会に取り上げます。

コメント