dirbusterは辿りつけない(はずの)WEBサイトのページを探し出すツールです。

普通のWEBサイトはトップページから順にリンクが張られて繋がっていますが、もしそうでない孤立した隠しディレクトリがある場合に、それを当てずっぽうで片っ端から探索するツールです。

” dir ” はディレクトリの略、これに ” buster ” を加えて、 ” dirbuster ” との命名と思われます。

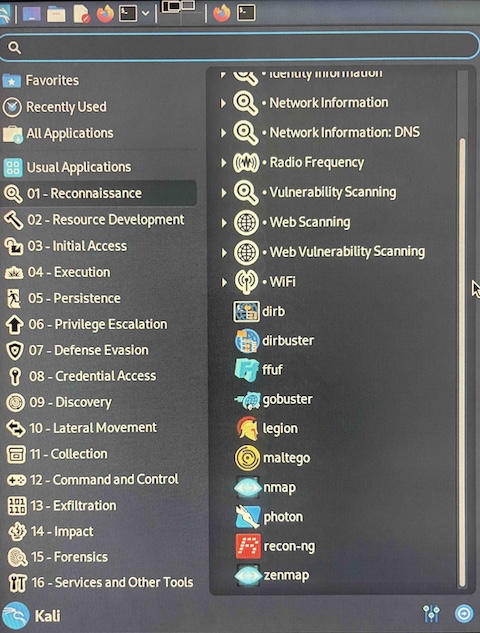

起動

kali ー 01-Reconnaissance ー dirbusterで起動。

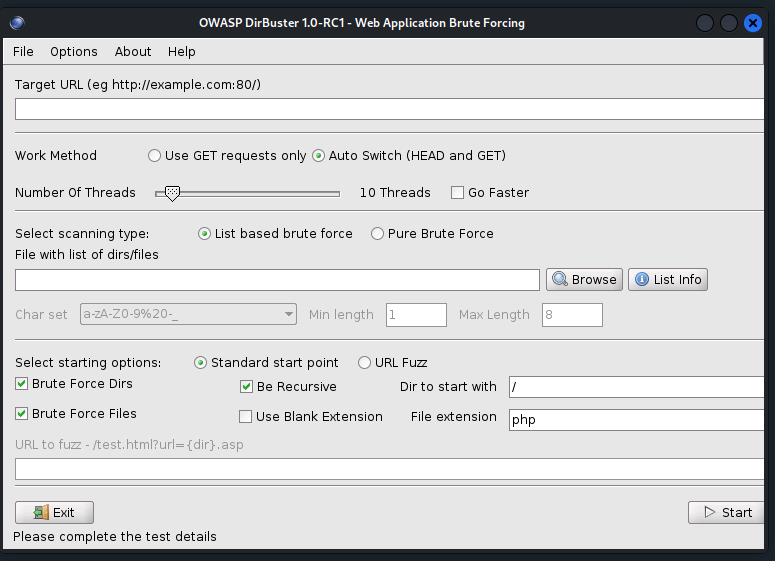

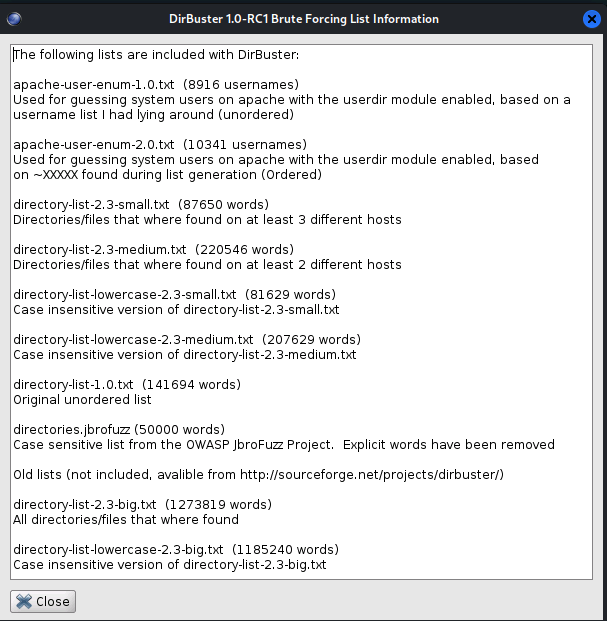

設定

設定画面が立ち上がります。

- Target URL:ターゲットのURLの入力欄

- Work Method:攻撃方法の設定

- Number Of Threads :同時並行して動作させるスレッド数

- Select scanning type:辞書攻撃かブルートフォースか

- File with listt of dirs/files:辞書攻撃の辞書の場所

- Char set:ブルートフォースの設定

- 以下詳細オプション:省略

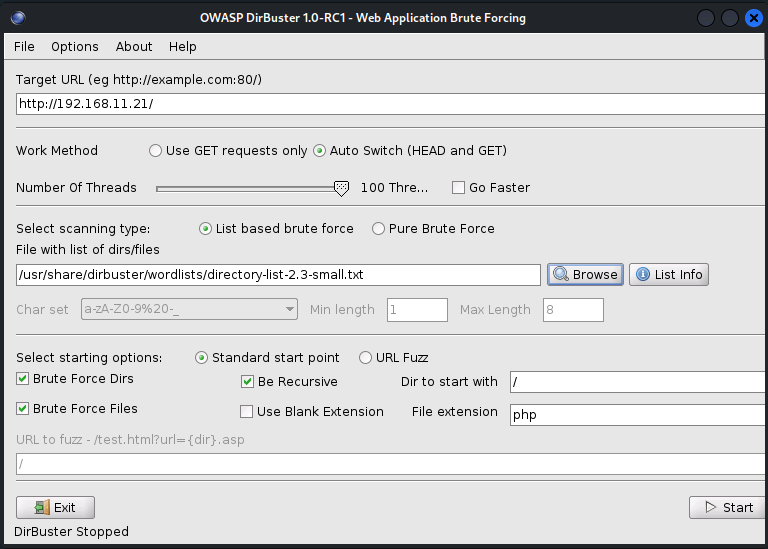

設定後の状態。スレッド数は100にして最大スピードにしています。

設定が終了したら、右下の ” Start ” をクリック。

ちなみにターゲットは右のラズパイ4Bです。

左が攻撃元のラズパイ5、右が攻撃先のラズパイ4B

自分の管理下以外のサーバーを検査するのは迷惑行為に当たるので止めましょう

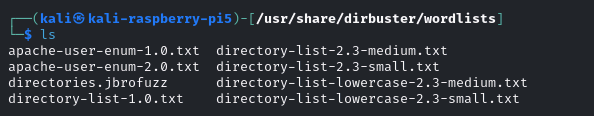

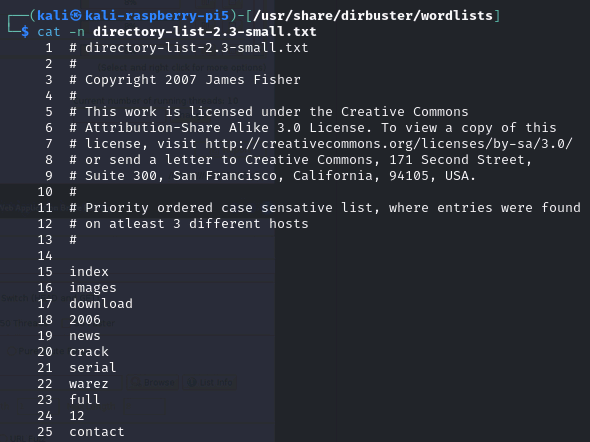

辞書ファイル

ディレクトリ名を当てずっぽうで検索する訳ですが、辞書ファイルに基づいて順に検索することもできます。

” /usr/share/dirbuster/wordlists ” 内に辞書が用意されています。

恐らく、サイトのディレクトリ名に使用されやすい語句を集めて作られているものと思われます。

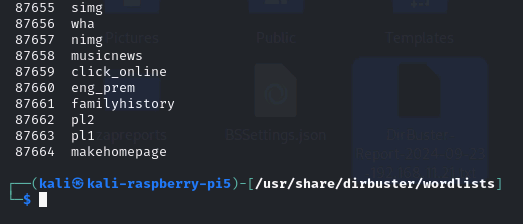

以下の8つのwordlistがあります。

| wordlistファイル | word数 |

| apache-user-enum-1.0.txt | 8916 |

| apache-user-enum-2.0.txt | 10341 |

| directories.jbrofuzz | 50000 |

| directory-list-1.0.txt | 141694 |

| directory-list-2.3-medium.txt | 220546 |

| directory-list-2.3-small.txt | 87650 |

| directory-list-2.3-lowercase-medium.txt | 207629 |

| directory-list-2.3-lowercase-small.txt | 81629 |

今回は ” directoy-list-2.3-small.txt ” を使用します。

その中身はこんな感じです。

なお、wordlist選択欄右の ” List info ” ボタンに、用意されている8つのwordlistの解説があります。

実行

右下の ” Start ” ボタンで実行。

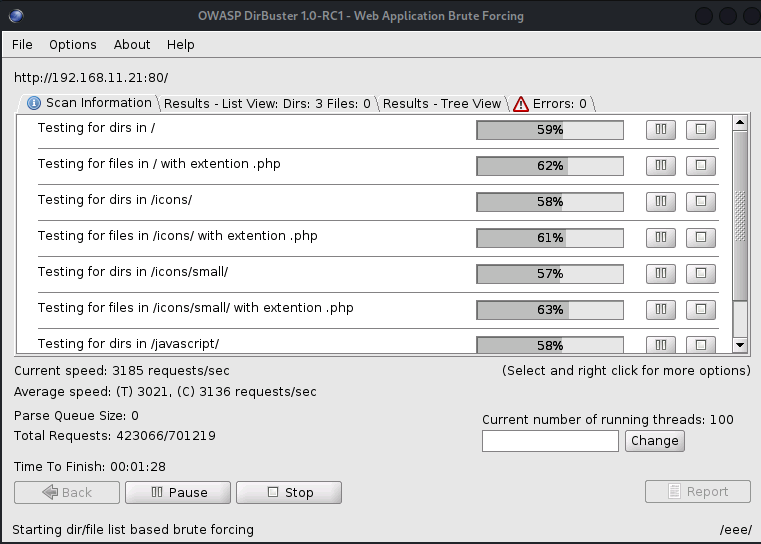

実行中の様子。

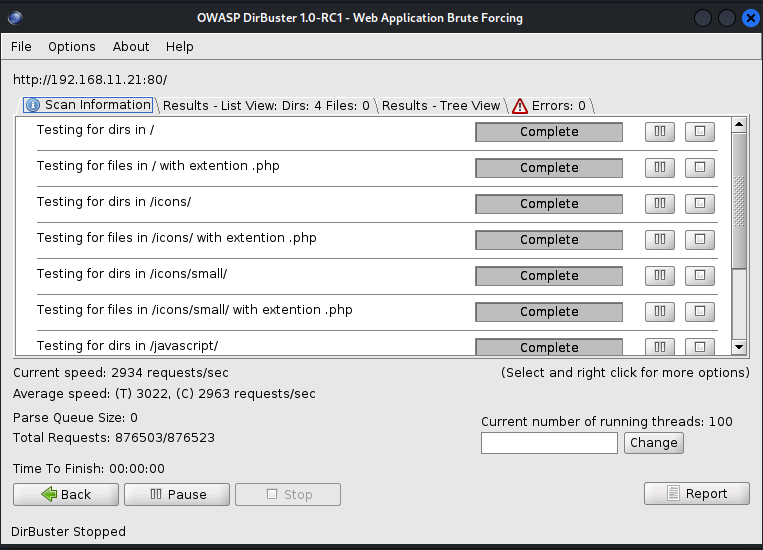

5分ほどで終了しました。

実行結果

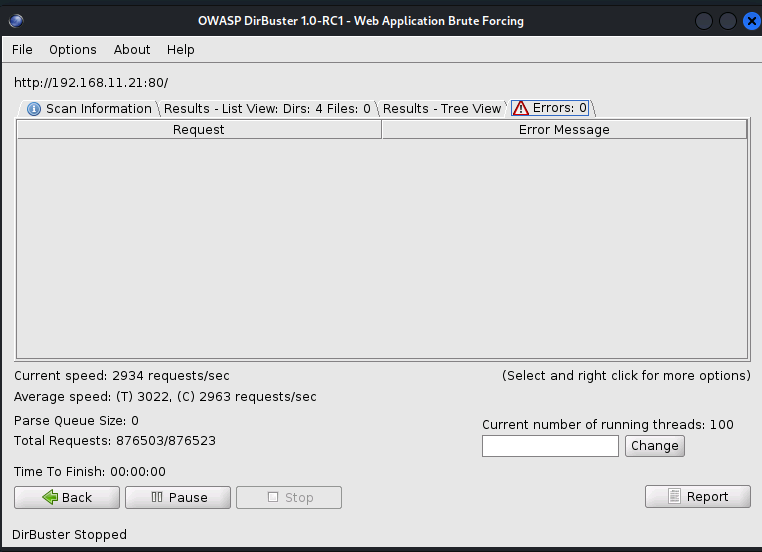

終了画面です。

辞書の語句は8万7千語ですが、実際のアクセス数はその10倍試行しています。

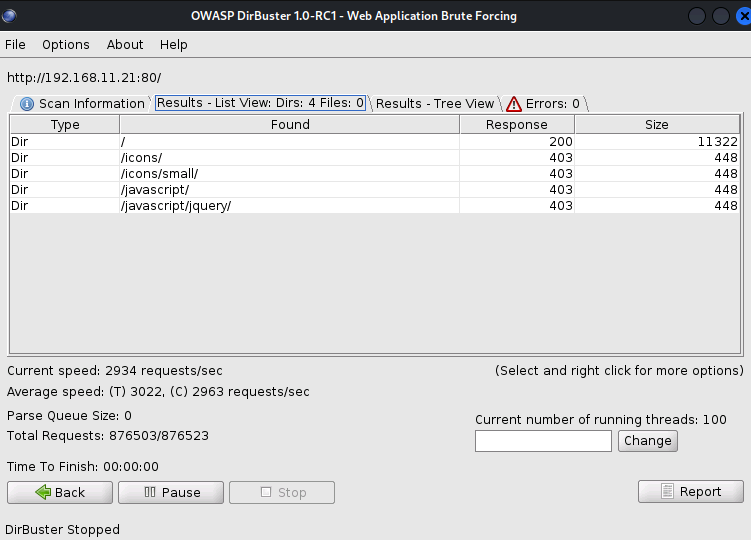

” Results ” タブで結果表示できます。

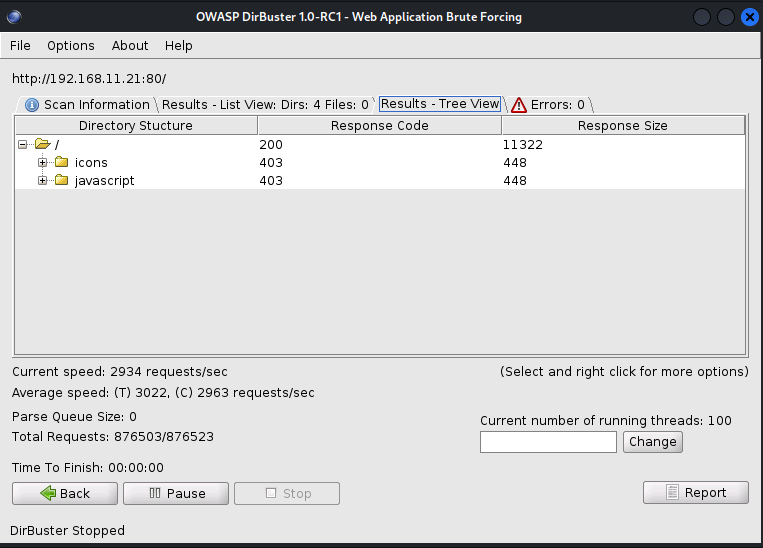

” Results – tree view ” :ツリー表示。

” Errors ” :エラーは0でした。

レポートの表示

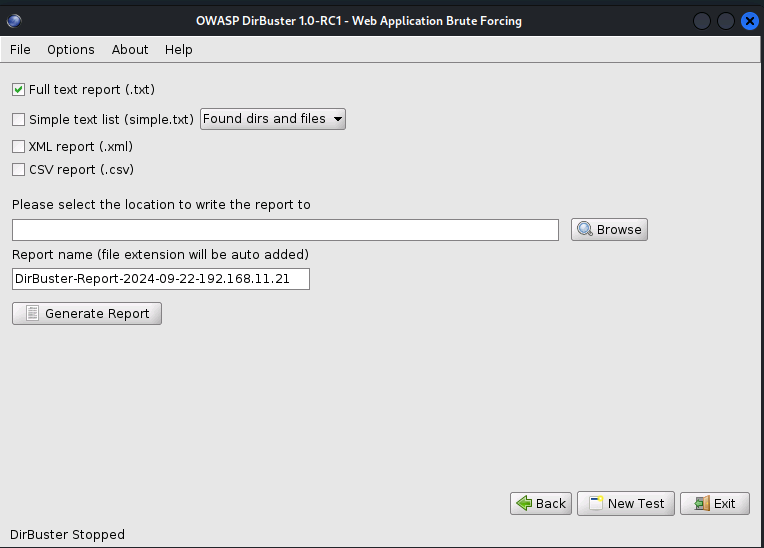

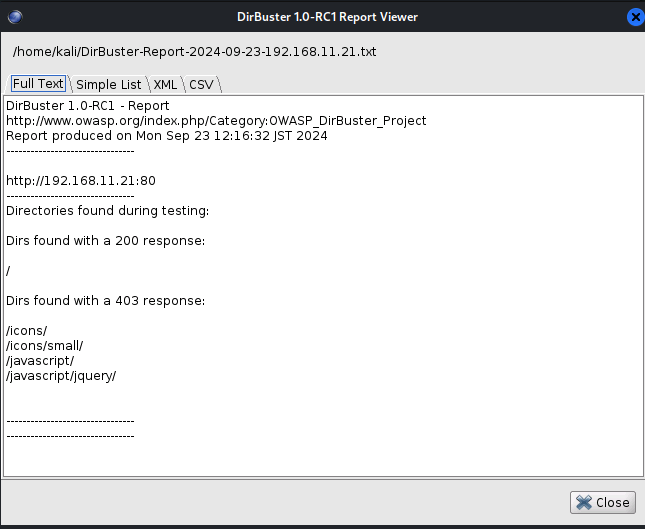

右下の ” Report ” をクリックすると下記の画面になります。

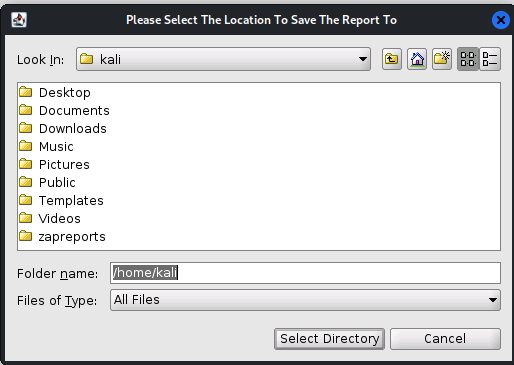

出力先のディレクトリを ” Browse ” ボタンをクリックして選択します。

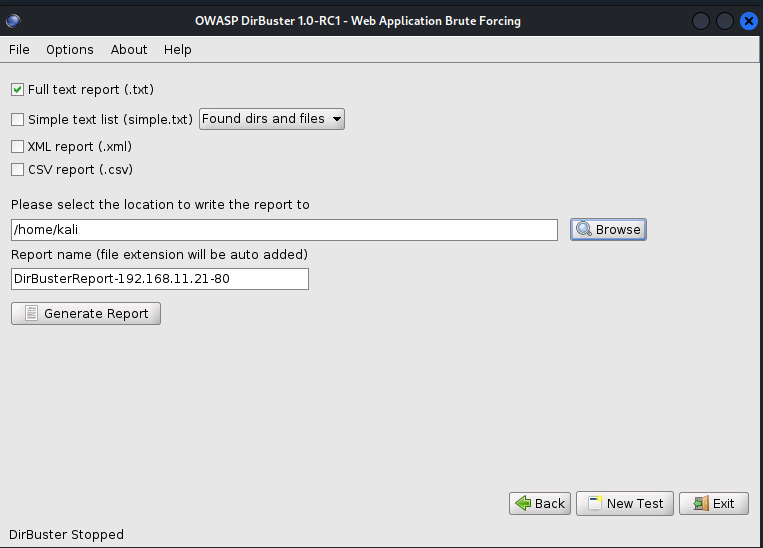

ここではデフォルトで表示されるホームディレクトリ ” /home/kali ” を選択。

” Generate Report ” でレポートを表示。

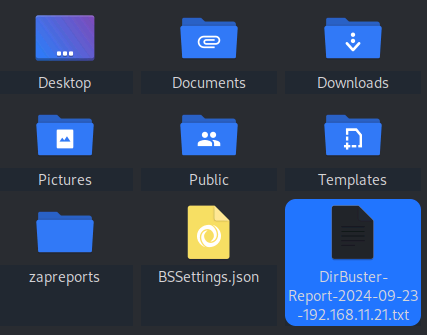

ホームディレクトリにレポートファイル ” DirBusterReport ” が生成されています。

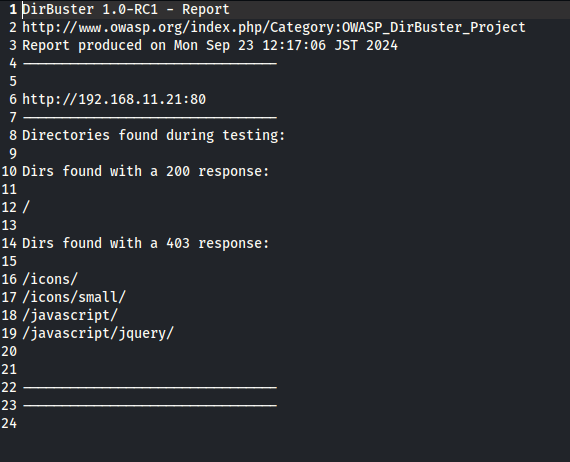

その中身。

正常に発見された(=公表されている)もの1つ(=トップページです)

隠された(=リンクが張られていない)もの4つ。(そしてこれらはアクセス禁止と設定されている。)

となっています。

結果の解釈について

結果欄にある3桁のコードは、レスポンスステータスコードで、サーバーからのレスポンスのヘッダーに埋め込まれています。

| 100番台 情報 | 100〜103 (省略) |

| 200番台 成功 | 200 :OK 201〜226(省略) |

| 300番台 リダイレクト | 300〜308 (省略) |

| 400番台 クライアントエラー | 401 :未認証 403 :禁止 404 :不存在 405〜451 (省略) |

| 500番台 サーバーエラー | 500〜511 (省略) |

まとめ

「存在しないファイルに手当たり次第にアクセスされる」なんて、やられる側からしたら迷惑以外の何物でもないですね。

なので、自分の管理下のサーバー以外にはやらないようにお願いします

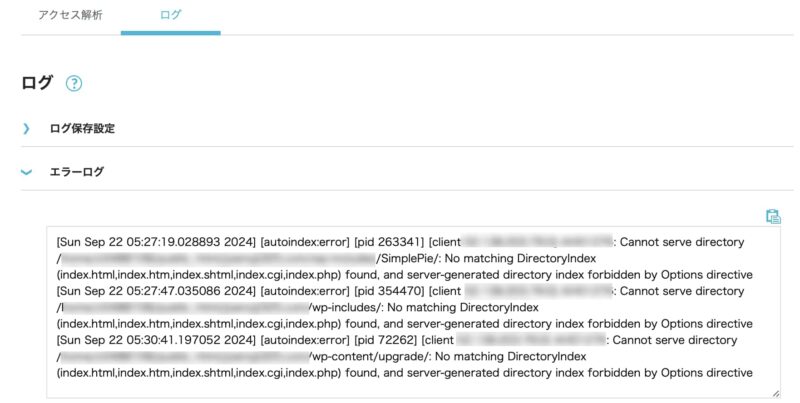

実はこのサイトのサーバー(conoHa-wingのレンタルサーバー)もアイルランドやらオランダやらから頻繁に攻撃されています。

その証拠↓ サイトのエラーアクセスログです。

IPアドレスを辿ると、アイルランドです。

何のためにこんなことをするのか。

恐らく隠しファイルを見つけて、そのサイトの弱点を知り、ハッキングのヒントを得ようとしているのだと思います。

本投稿の環境はRaspberryPi5のkali-Linuxで行っています。

コメント