フィッシングメール6種類目が届きました。

今回は4種類目のメールや5種類目のメールと酷似していますが、誘導されるフィッシングサイトは別のようです。

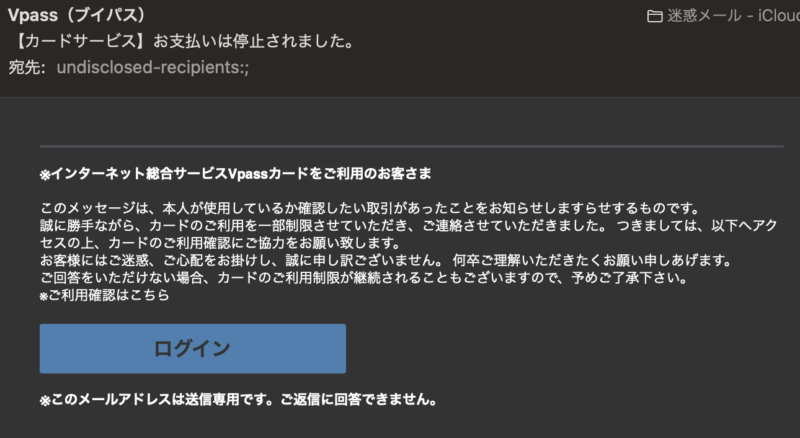

メール本文

メール本文は5通目と全く同じです。

件名が少し違います。

メールの送信元とリンク先

送信元

下記に ” .com ” を付けたものです。

nrplly-pleseupdteyouri43@aaamuyeuiwtiic

リンク先

” ログイン ” ボタンから誘導されるフィッシングサイトです。

下記にhttps;//を付けたものです。

www.lbanklingmembrepass.com/?X2lYFjj8tv

IPアドレス

CMANでこのドメインからIPアドレスを検索出来ます。

フィッシングサイト

サイトの情報を検索してみます。

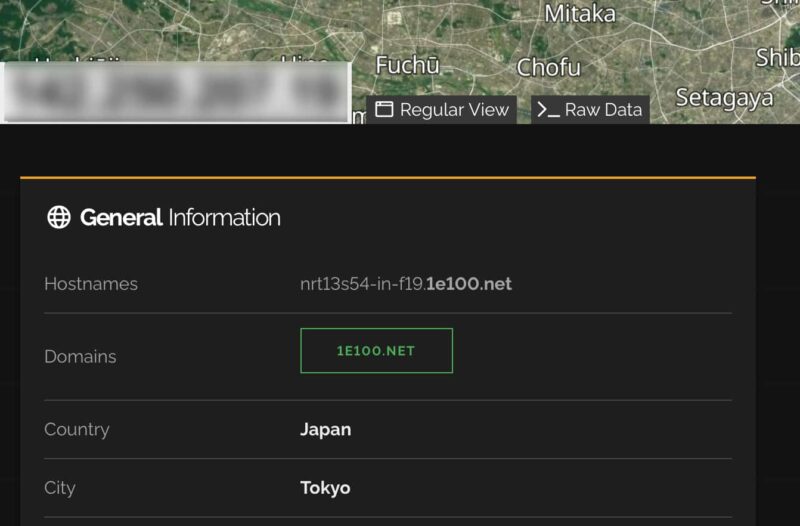

shodan

shodanによると、サーバーは東京にあります。

Censys

Censysでも東京で一致しています。

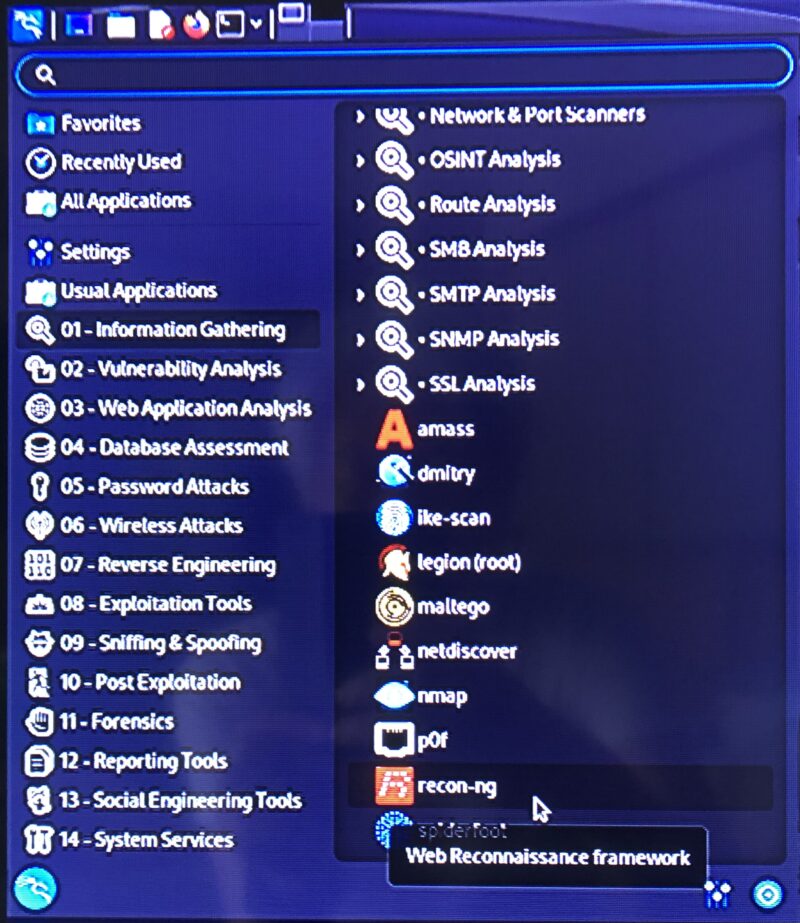

recon-ngで偵察

今回は偵察手段として、 ” recon-ng ” ツールを使ってみます。

recon-ngの起動

kali linuxでは、

kali ー 01 Infomation Gathering ー recon-ngで起動します。

前準備

前準備として、偵察手段(モジュール)のロードを行います。それについてはこちらの ” モジュールの読み込み ” をご参照下さい。

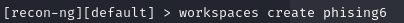

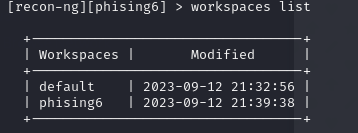

作業スペースの設定

workspaces create ワークスペース名

ここではワークスペース名を ” phising6 ” とします。

” workspaces list ” で、現在用意されているワークスペースの一覧が表示できます。

上記では、第一プロンプト {recon-ng]の後の第二プロンプトが[phising6]となっているので、ワークスぺースは ” phising6 ” であることが分かります。

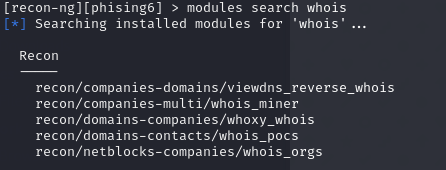

モジュールの選択

多くの偵察方法モジュールの中から今回は、 ” whois ” で検索をかけてモジュールを絞り込みます。

modules search whois

5件ヒットしました。今回は4番目を使用します。

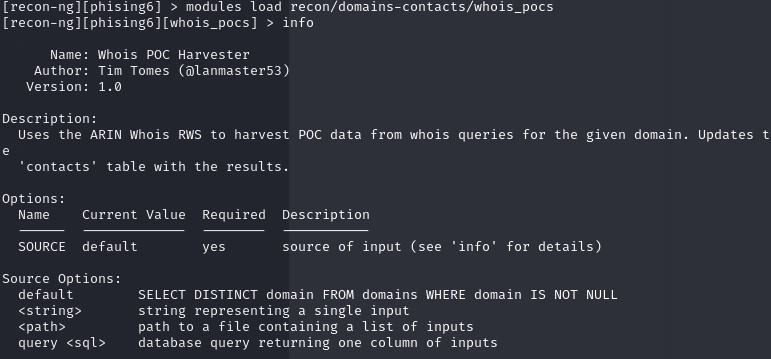

4番目のモジュールをセット

modules load recon/domains-contacts/whois_pocs

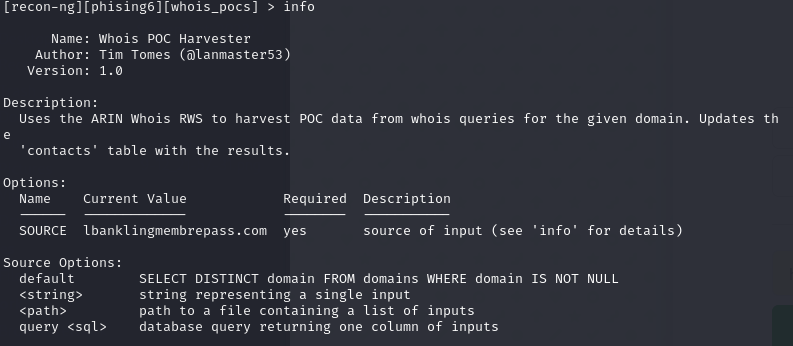

2行目、 ” info ” コマンドで詳細設定を確認します。

” SOURCE ” オプションに、明確なドメイン名を設定する必要があります。

2行目の第3プロンプトが、 [ whois_pocs ] となっており、これが偵察モジュールとしてセットされているのが分かります。

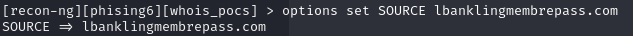

モジュールのオプション設定

オプションとして ” SOURCE ” にドメイン名を設定します。

options set SOURCE ドメイン名

SOURCEの値に、ドメイン名がセットされました。

設定状態の最終確認です。

実行

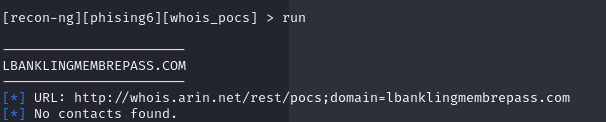

確認でOKなら実行します。

run

今回の結果では何も得られませんでした。

上記で行ったことは違法か?

ターゲットのサーバーに直接アクセスしている訳ではなく、いわば周囲の聞き込みをしているだけですので違法ではありません。

(探偵や興信所が、ターゲットとなる人物の評判の聞き込みをご近所でするのと同じ行為です。)

まとめ

フィッシングメール6通目が来たので、フィッシングサイトを ” recon-ng ” で調べてみました。

何も見つからなかったけど

コメント