フィッシングメール9種類目が来ましたので、その報告

ちなみにこれまでのフィッシングメールは全て迷惑メールに振分られています。

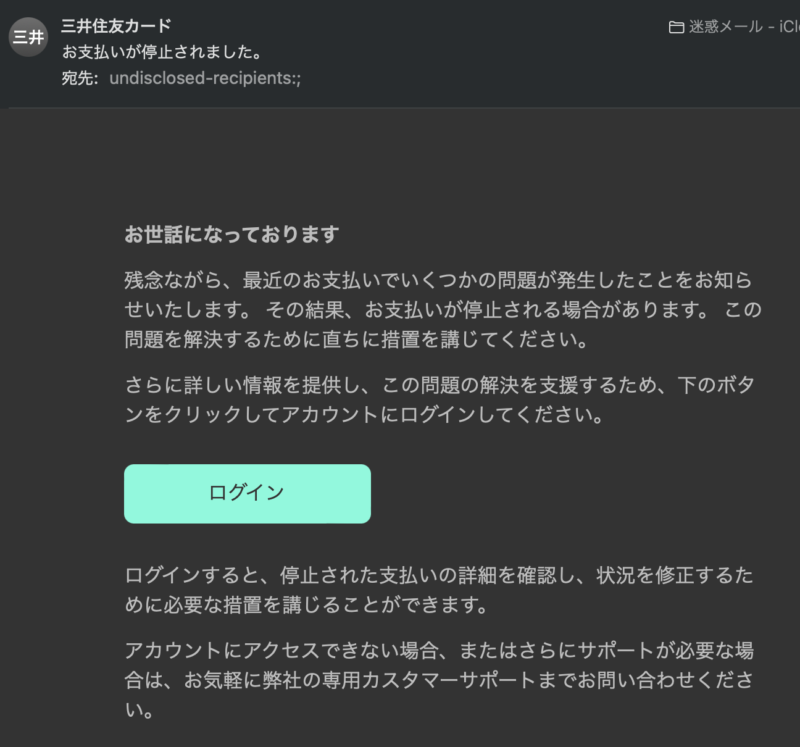

メール本文

今回は三井住友カード編です。

日本語としては大分洗練されてきている感じですが、やはり自動翻訳の感じが抜けきれていません。

chat GPTは使っていないのかしら。

フィッシングサイト

下記に ” https:// ” をつけたものです

acsupp-sumiltomo-mitsui.com/r/7JeDjvl

” sumi ” と ” tomo ” の間に、 ” l ” が入っていることに注目

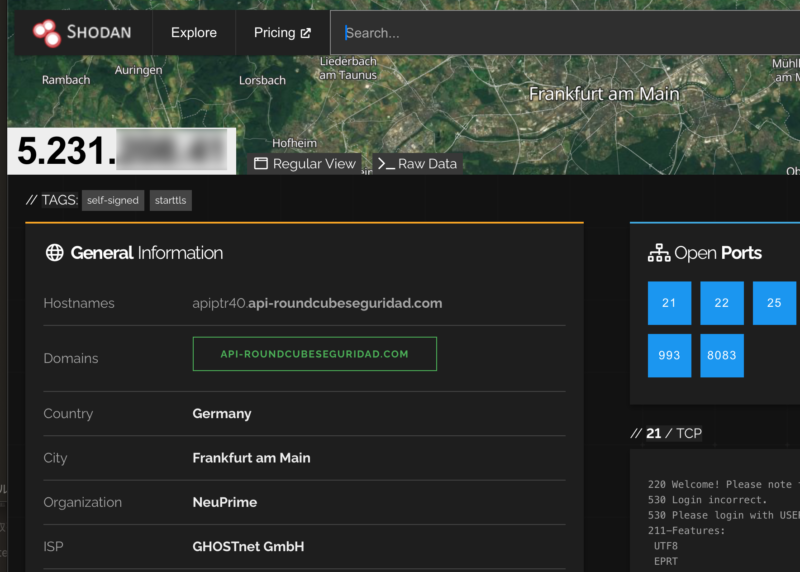

shodan

早速shodanで調べてみると、ドイツのフランクフルトにサーバーがあるようです。

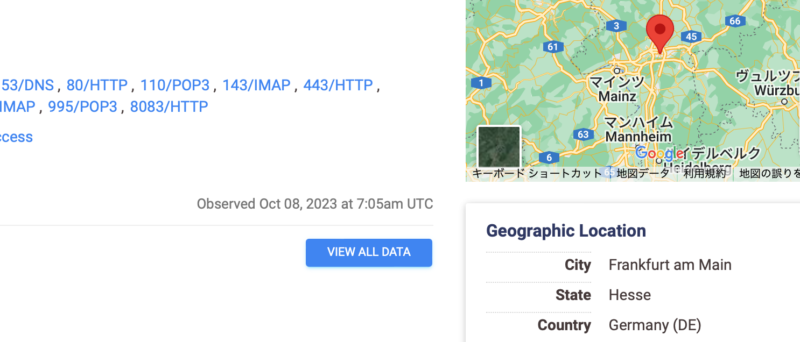

Censys

censysでもやはりドイツ・フランクフルト。

三井住友カードのサイト

最近フィッシングメールが増えていますので、三井住友カードではしっかりと注意喚起がされています。

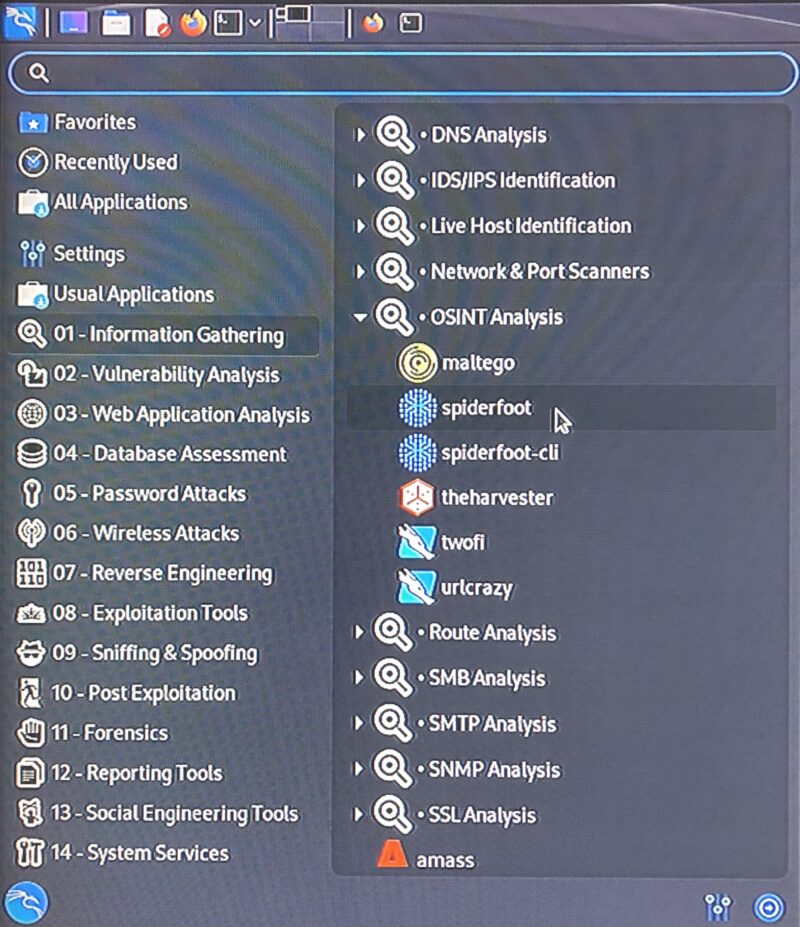

spiderfootによる分析

それでは例によってこのフィッシングサイトを肴にしてみましょう。

今回は ” spiderfoot ” を使用してみます。

spiderfootの起動

kali ー 01-Information Gathering ー OSINT Analysis ー spiderfoot

( kali ー 01-Information Gathering ー spiderfoot でも可 )

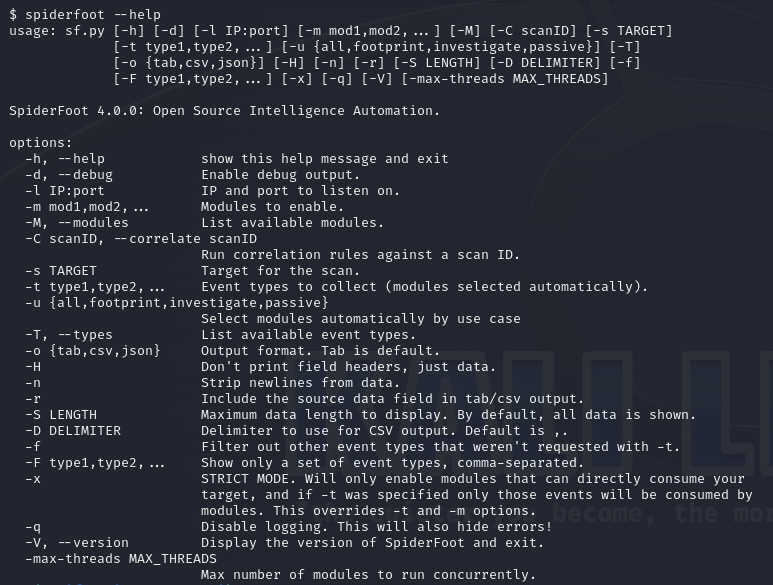

ヘルプ画面が表示されます

下準備

しかし実は上の起動作業は特に必須ではなく、次の作業を行えば準備完了となります。

spiderfoot -l 127.0.0.1:5001

上記は、これから行うスキャン結果をどこに保存しておくかを決定するコマンドです。

” 127.0.0.1 ” は自分自身、つまり自分自身に保存しておくという意味です。他に適当な保存場所(サーバー)があればそこを指定しても可です。5001はポート番号です。

スキャン実行

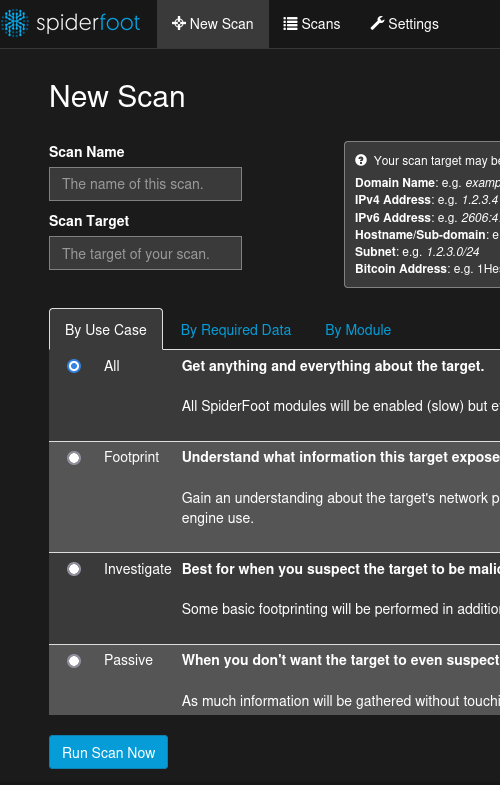

ブラウザを立ち上げて、 ” 127.0.0.1:5001 ” とURLを指定します。

spiderfootのページが出ますので、 ” New Scan ” タブを選択して、 ” Scan Name ” と ” Scan Target ” に入力します。

前者はこのスキャンを表す適当な名前、後者はIPアドレス(又はドメイン名)です。

入力が終わったら下段の ” Run Scan Now ” をクリックします。

スキャン結果

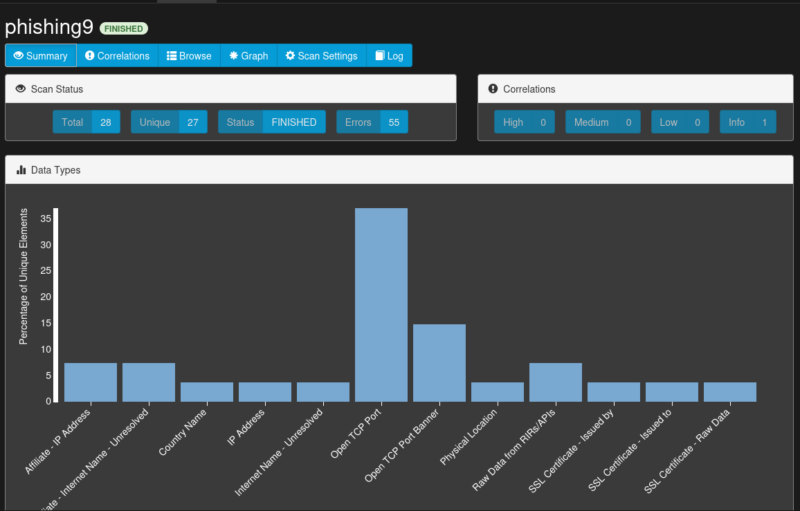

この度は ” Phishing9 ” と名付けました。2分ほどでスキャンが終わり、結果はこのように棒グラフでサマリーが出ます。

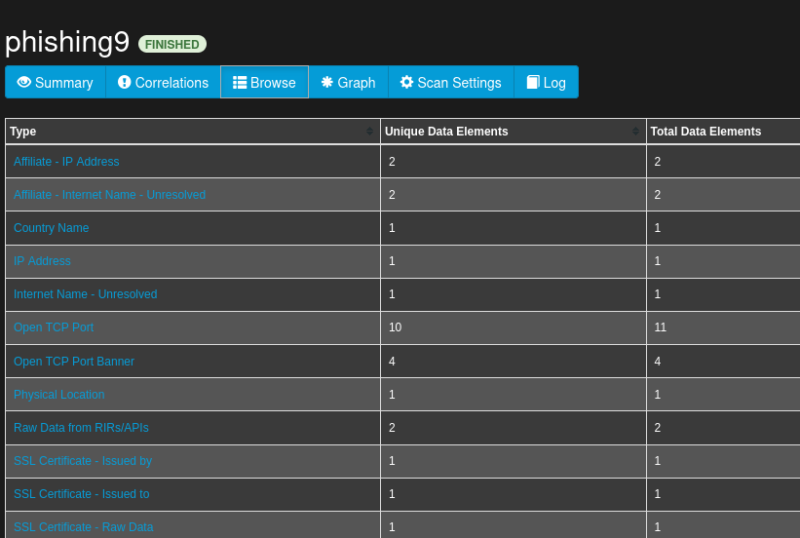

棒グラフの棒の数は12本。 ” Browse ” ボタンでその12項目の詳細が表示されます。

項目名をクリックするとその詳細が表示されます。

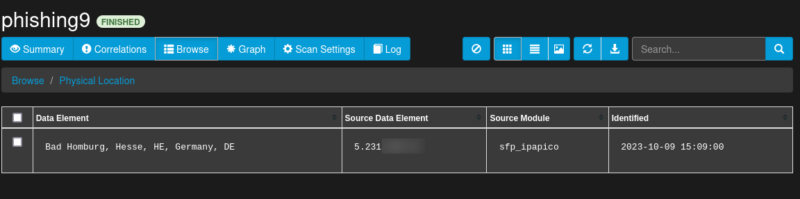

下記は8項目目の ” physical location (物理的な場所)” を表示したものです。

こちらによれば、サーバーの場所はドイツ・ホムベルク(フランクフルトから北北東115km)となっています。

コメント