wifiの電波は普通は暗号化されていて、暗号化が弱い順に

- WEP

- WPA

- WPA2

- WPA3

となってますが、上から2つは脆弱なので使うなということになっています。今回はこれを解読するツールの話。

ツールの起動

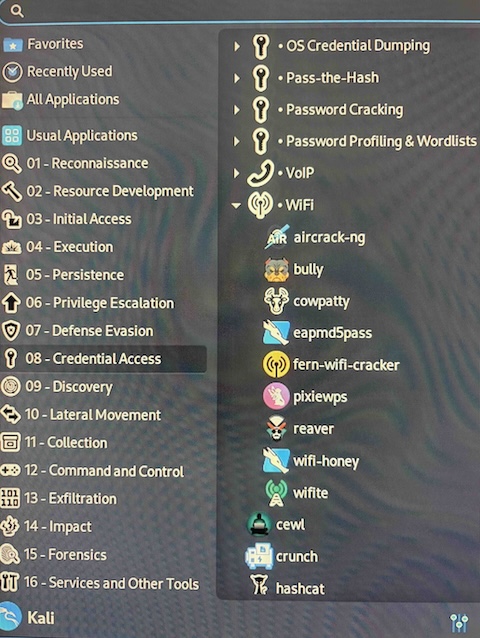

ツールの場所

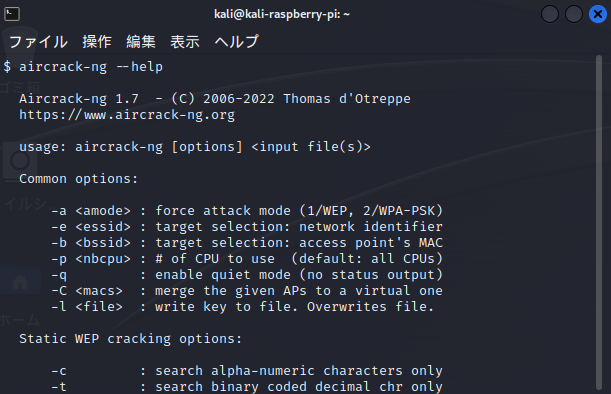

kali → 08 Credential Access → WiFi → aircrack-ng でhelpが表示されます

wifi電波を検索する

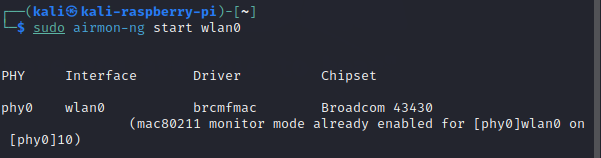

モニターモードに変更

kali on ラズパイではwlan0が無線インターフェースとなっていますので、これを指定して周囲のwifi電波を検出するモード(モニターモード)に変更します。(sudo宣言が必要です)

sudo airmon-ng start wlan0

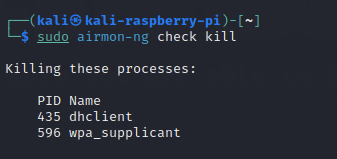

但し、いきなりこれをすると、以下の様に警告されます。

よって仰せの通り、最初は

sudo airmon-ng check kill

とします。

airmon-ngが動作するにあたり、その障害となるプロセスを ” check ” して、それを ” kill ” するというコマンドです。

無線LAN接続が止まった旨の通知が画面右上に出ます。

改めて

sudo airmon-ng start wlan0

とした結果。

周囲の電波を検索・収集

まずは airodump-ngを使って周囲の電波をモニターします。(これもsudo宣言が必要です)

sudo airodump-ng wlan0mon

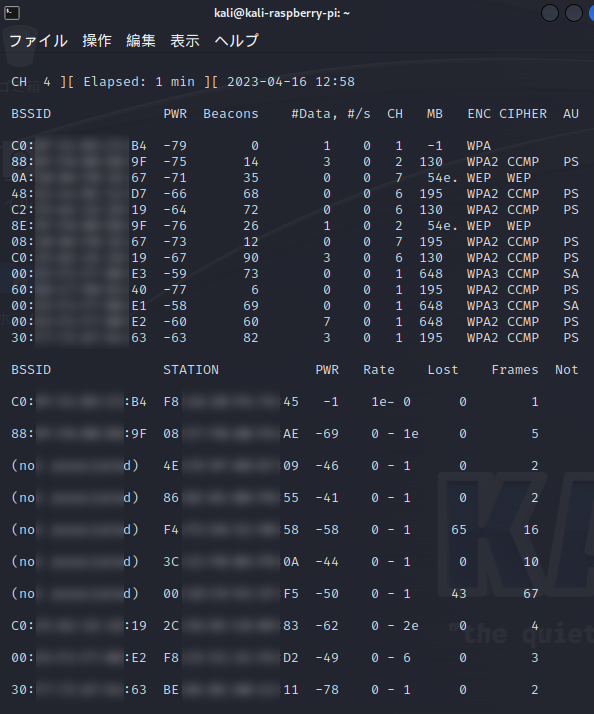

こんな感じで周囲を飛び交っている電波を集めてくれます。

上記表の解説です:

(注釈)APはアクセスポイント=無線ルーターのこと、Stationはクライアントのことです

- BSSID: APのMACアドレス:not assciatedとなっている場合はどのAPにも接続していないstationが存在する場合に表示されます

- PWR: 信号レベルの強さ

- Beacons: APが送信したパケット数

- #Data: キャプチャされたデータパケット数

- #/s: 1秒あたりのデータパケット数(過去10秒間)

- CH: チャンネル番号

- MB: APがサポートする最大速度

- ENC: 暗号化アルゴリズム(暗号化なしの場合は ” OPN ” )

- CIPHER: 検出された暗号

- AU: 使用されている認証プロトコール

- STATION: 各StationのMACアドレス

- Rate: Stationの受信レート 及び送信レート

- Lost: 失われたパケット数(過去10秒間)

黙っていると延々とデータ収集を続けますので、目当ての電波を特定できるまで収集した所で一旦終了します。( ” q ” 又は ” Ctrl + C ” で止まります)

当たり前ですが、モニターモードの間は自分の無線インターフェースは周囲の電波に聞き耳を立てることに使用していますので、本来の使い方(ルーターとのwifi通信:マネージドモード)が出来ません。よって当然ネットには接続されていません。

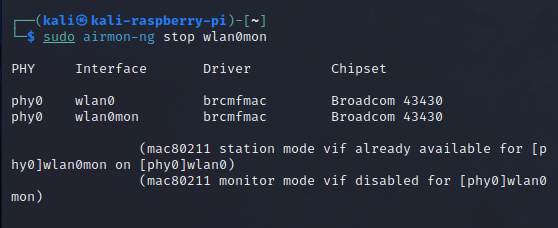

モニターモードを元(managed mode)に戻す方法

モニターモードのwlan0monを止めます。

sudo airmon-ng stop wlan0mon

ネットワークマネージャを起動させます。

sudo systemctl restart NetworkManager

これで元の無線ルータに繋がります。

目的のwifi電波を集めて保存する

もう一度、狙う電波(=自分のルーターの電波)を決めて、今度は記録を始めます。予め記録ファイル名を適当に設定しておきます。

sudo airodump-ng –bssid APのMACアドレス — channel チャンネル番号 -w 記録ファイル名 wlan0mon

追記:無線アダプターのこのような使い方(周囲の電波を拾うこと)はアダプターにかかる負荷が大きく、最悪無線アダプターの故障につながることもあるようです。

継続使用するならば外付けの専用アダプター購入が良いそうです。(そのアダプターにも相性の良し悪しがあって、相性の良いものを選択する必要があるようです)

集めたデータを分析する

記録したデータの場所

デフォルトではホームディレクトリに ” 記録ファイル名.cap ” ファイルが作成されてました。

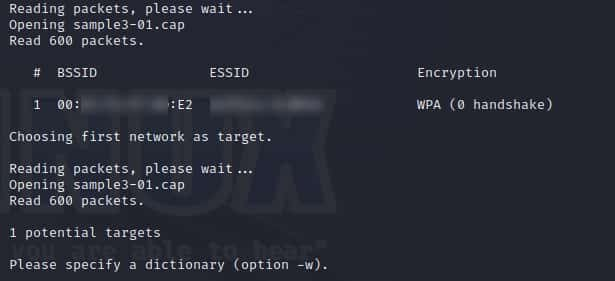

ID・パスワードの割り出し

aircrack-ng 記録ファイル名.cap

ここでようやくaircrack-ngの登場ですが、残念ながら自分のルーターはWPA2またはWPA3の暗号化方式なので、パスワードクラックは出来そうにありません。

2023年5月25日追記:WPAの解析はまずは故意に接続を切断させて、再接続時の認証情報をキャプチャして解析するようです。

上記コマンドを行うと辞書を要求されました。(辞書攻撃に使う辞書ファイルと思われます)

今回はここまでとします。

まとめ

aircrack-ngコマンド群を用いたツールの使用方法について途中まで解説しました。

有線の通信を盗聴すると犯罪ですが、無線を傍受する場合は犯罪までには至らないようです。(勿論その内容を恐喝などに悪用すれば当然その時点で犯罪になります。)

しかし法律的にはどうであれ、迷惑行為には変わりありません。電波に聞き耳を立てるのは自分の管理下のデバイスが発した電波だけにしましょう。

コメント