モロに ” cracker ” と名付けられているツールですね。名前からしてヤバいです。

wifiアクセスポイントのパスワードを解読するツールです。

” Fern ” は英語で「シダ」ですが、ドイツ語では「リモート」。

ツール起動

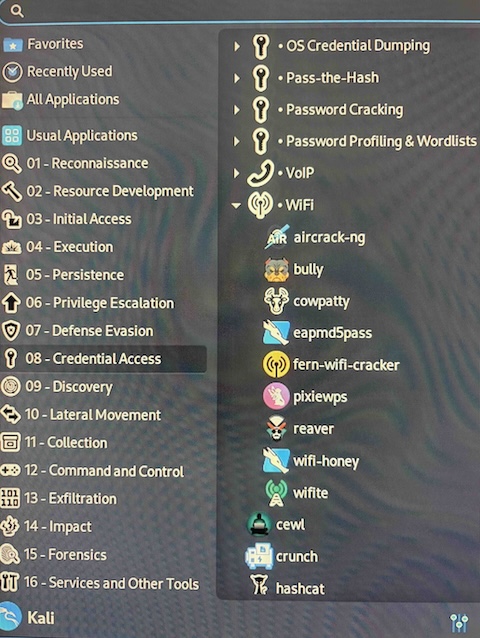

kali ー 08-Credential Access ー WiFi ー fern-wifi-cracker

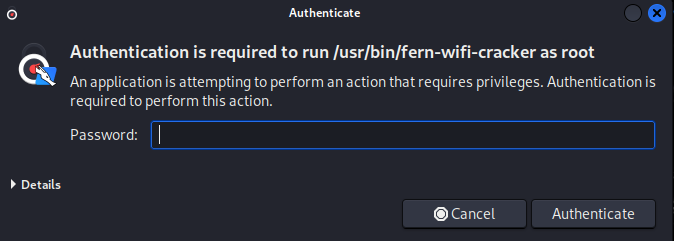

rootへ権限昇格の為にパスワードを求められます。

いつもの一般ユーザーのログイン時パスワードでOKです。

プロフェッショナル版へのお誘いが出ます。(有料版です。)

ここはNoを選択し次へ

例えば無料版では2.4GHzの電波しかクラック出来ないみたいですが、有料版(30ドル/月から)だと5GHzの電波も出来るとかの何らかの差別化があるかと推測します。(詳細は未調査です)

メイン画面

メイン画面はこんな感じ。

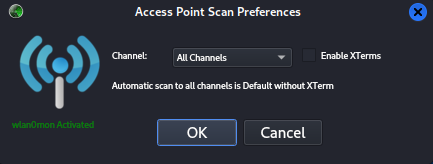

設定画面

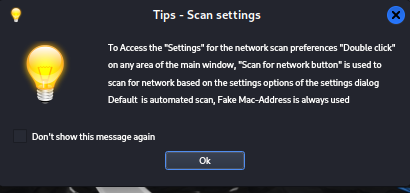

同時に、メイン画面の任意の場所をダブルクリックすると設定画面が出現するとの注釈が出ます。

ダブルクリックして、これが設定画面

” Channel ” 欄をクリックするとチャンネルを選択出来ますが、2.4GHzのチャンネルしか選択できません。(つまり2.4GHzしか検出できないようです)

インターフェースの選択

最上段のインターフェース選択欄からインターフェースの選択をします。

私の環境ではwlan0(内蔵)とwlan1(外付:AWUS036ACU)の2つが選択できます。

wlan1(外付)の方を選択すると、うまく動作できませんでした。

wlan0(内蔵)はOKでした。

よって内蔵アダプタを使用して続行します。

アクセスポイントの検出

Scan for Access Pointsをクリックするとアクセスポイントの検出が始まります。

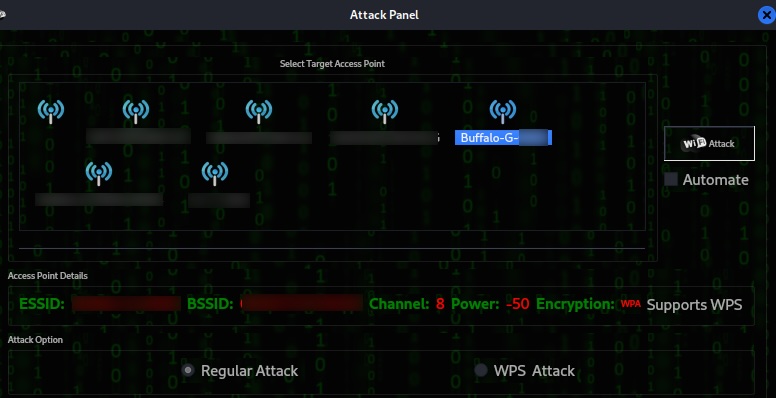

アクセスポイントの表示

WPA欄をクリックすると、WPA暗号のアクセスポイントが一覧で表示されます。

全て2.4GHzの電波です。やはり5GHzは検出が出来ないようです。

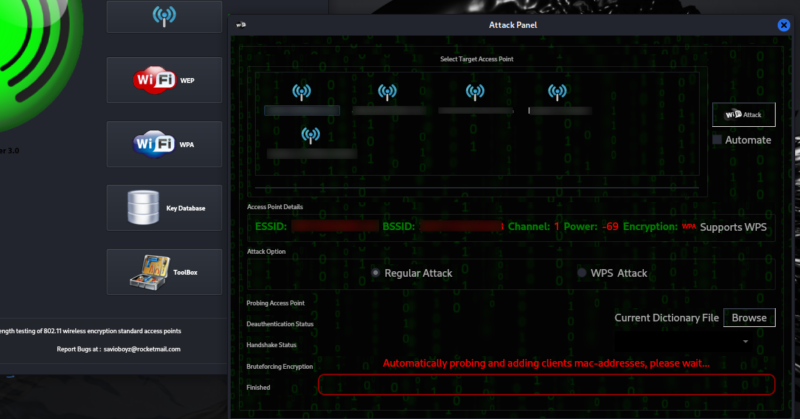

アクセスポイントのクラック実行

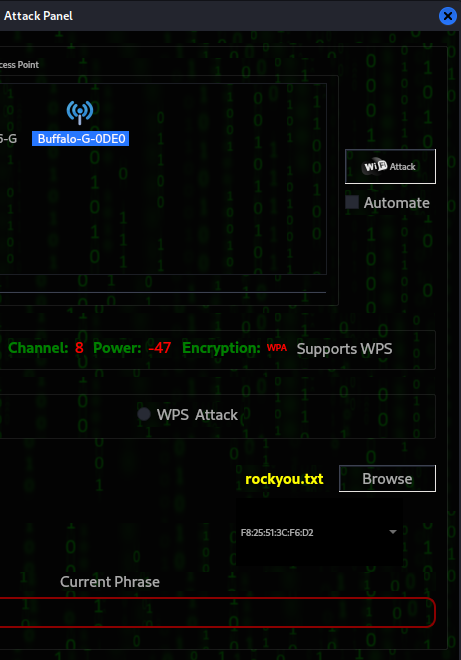

アプセスポイントの選定

上段のアクセスポイントからターゲットを選定します。

図では ” Buffalo-G-xxxx ” が選択されています。

自分ちの電波を選択しましょうね。

辞書ファイルの設定

画面下段の ” Current Dictionary File ” 欄の Browse をクリックして辞書ファイルを選択します。

設定後の状態。ここでは ” rockyou.txt ” ファイルを設定しました。

余談

辞書ファイル攻撃は辞書ファイルにある文字列を片っ端から試す攻撃です。

” rockyou.txt ” には14,344,393語が収載されています。

ところでこれからAttackするアプセスポイントは自分のものですので当然、そのパスワードを知っています。

なのでそのパスワードが辞書の中にあるかどうかを事前に調べることが出来ます。

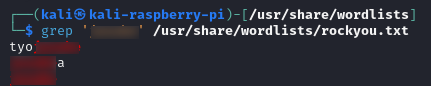

で、調べた結果がこれ。

パスワードには私の孫の名前6文字が含まれていますが、その6文字で検索すると、これが含まれる単語が3つヒットしました。

孫の名前は日本人にしては珍しい部類の名前なので、これが3つも収載されている辞書とは流石です。

でも実際のパスワードはこの6文字を含む14文字以上の文字列なので、それは辞書には載っていないようです。

つまり攻撃は成功しないことが予測出来ます。

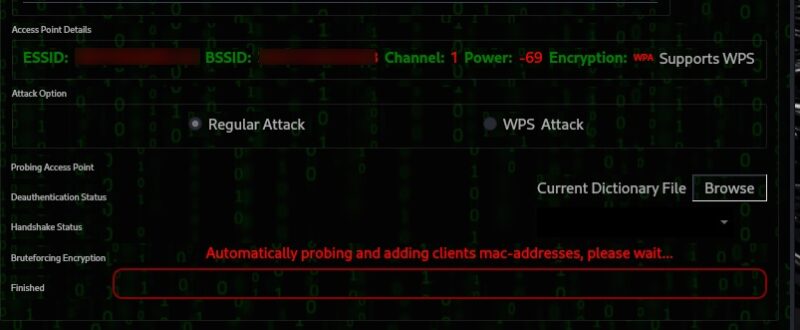

クラック実行

最下段が ” Current Phrase ” に変わるのを待って、右上のAttackボタンを押します。

前述の通り辞書ファイルよりもパスワードが強固でクラック出来ないので適当な所で中止しました。

マネージドモードへの復帰

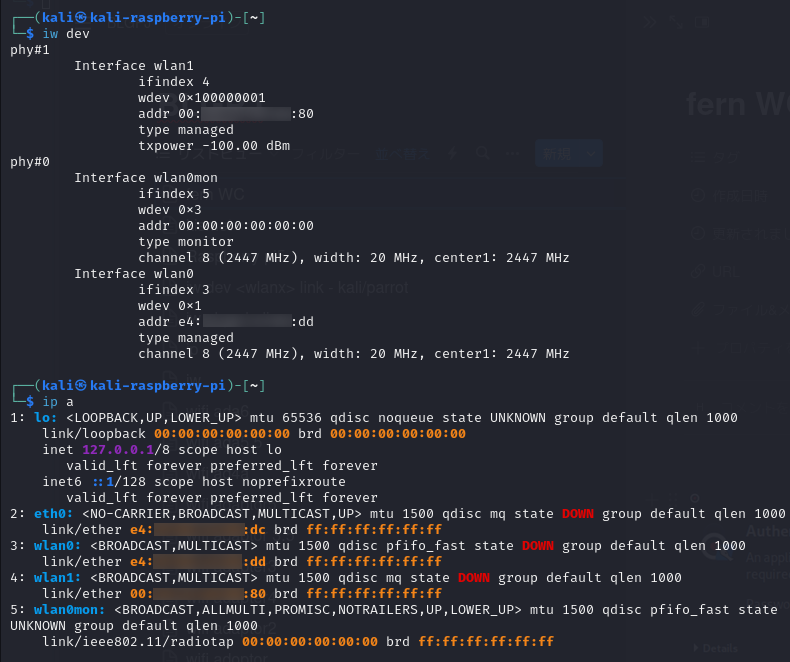

現在の状態を ” iw dev ” コマンドと、 ” ip a ” コマンドで調べます。

前者によると、 ” wlan0mon ” というインターフェースが新たに作成されており、これが ” monitor ” モードとして作動していました。

後者によると、これ以外のインターフェースは ” DOWN ” しています。

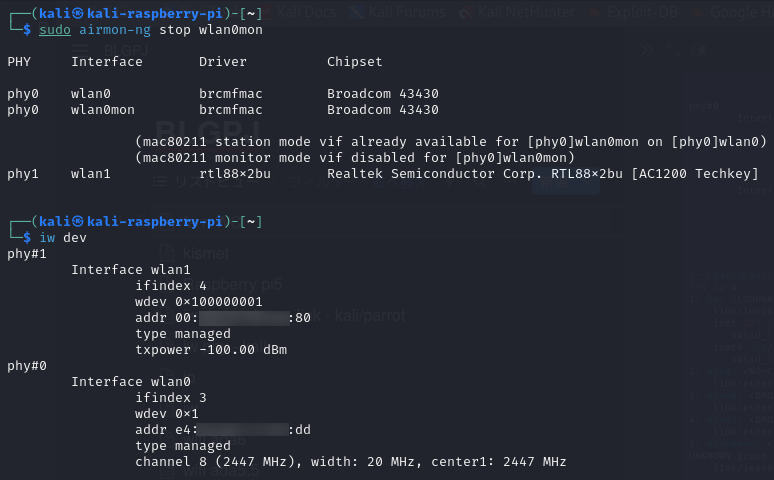

wlan0mon インターフェースの停止

まずはモニターモードになっている ” wlan0mon ” インターフェースを停止します。

sudo airmon-ng stop wlan0mon

” iw dev ” コマンドで調べると、 ” wlan0mon ” インターフェースは消去されています。

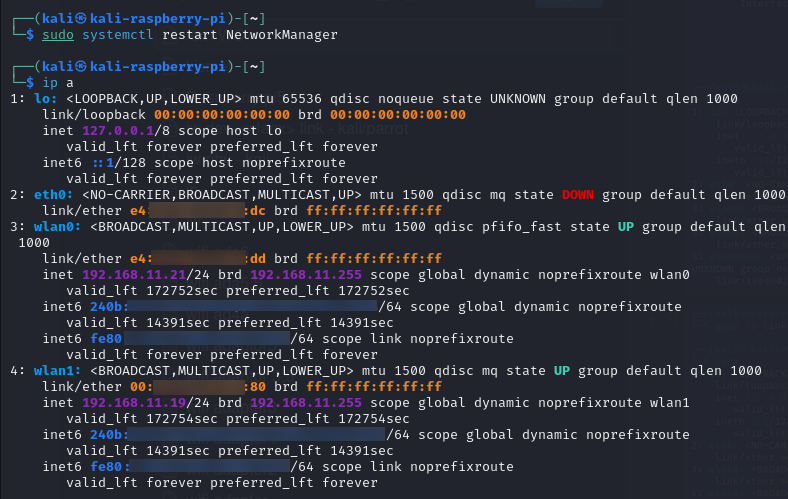

ネットワークマネージャの再起動

ネットワークマネージャを再起動します。

sudo systemctl restart NetworkManager

” ip a ” コマンドで調べると、 ” wlan0 ” と ” wlan1 ” ともインターフェースはUPになっており、IPアドレスを付与されています。

これで自動的に無線LANに繋がりました。

まとめ・感想

Wifiアクセスポイントのクラッキングツール ” Fern Wifi Cracker ” を使用してみました。

今回は折角買った外付アダプタがうまく動作しませんでした。(複数回試行しましたがいずれも不可でした。)

内蔵アダプタの方は動作しました。

しかし1度使用した後に一旦終了した場合、2度目以降の繰り返しの使用は出来ず、再起動が必要な状態になりました。

どうも安定的に動作しているとは言えないようです。

= つまり使い続けると内蔵アダプタが故障するかも。

でも先日ラズパイ5が日本でも発売されたので、買い替える良いきっかけになるかも。

コメント