ホスト名の検索、OSの種類の推定、サービスの詳細情報など、収集する情報の種類を決めるオプション。もちろん集める情報が詳細になるほど、結果の返りは遅くなります。

自分自身をスキャンした結果を表示してみました。

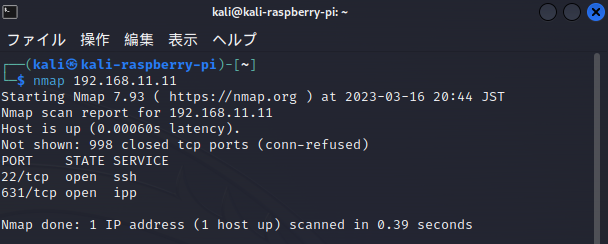

比較対象としてのデフォルト結果

まずは比較対象として何もオプションをつけないデフォルト。かかった時間は0.39秒

情報が少ないもの

情報が少ない代わりに速いオプション

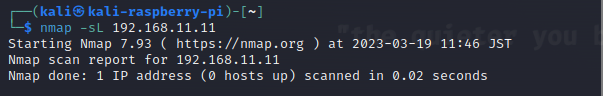

-sL

これが一番行数が少ないです。ホスト名を調べるオプション。

(名前を調べきれていませんけどね。自分なのに)

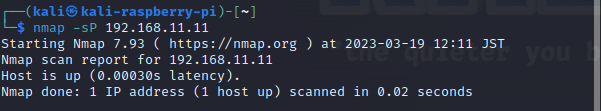

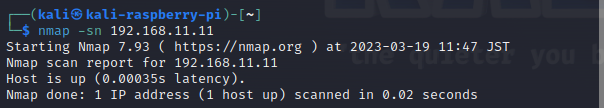

-sP と -sn

この両者は同じ結果となりました。違いは相手サーバー側が検知する挙動の違いのようです。

情報の多いもの

情報が多い代わりに遅いオプション

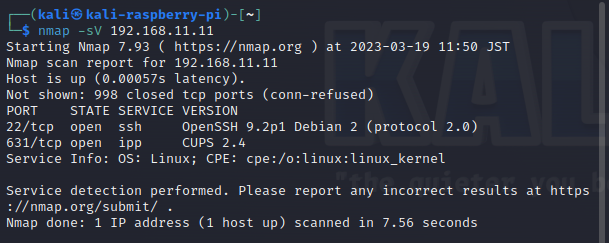

-sV

ミドルウェアのバージョンを調べるオプション。デフォルトのnmapに比べて、8行目と9行目の詳細が付け加えられています。かかった時間は7秒。

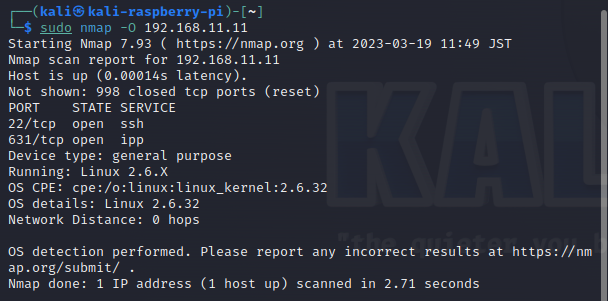

-O

OSを調べるオプションです。このオプションは管理者権限が必要です(頭に ” sudo ” を付ける必要があります)

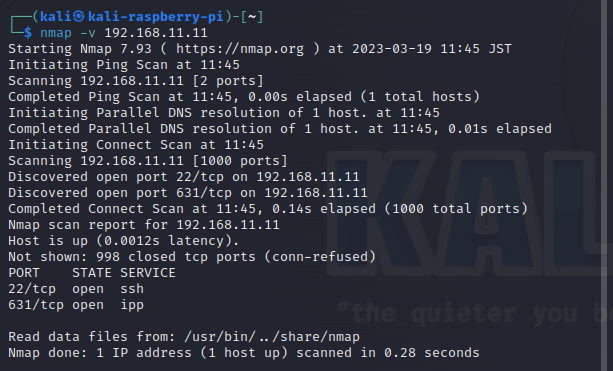

-v

詳細情報を調べるオプションです。といってもあまり追加の情報はなさそう。かかった時間も短いです。

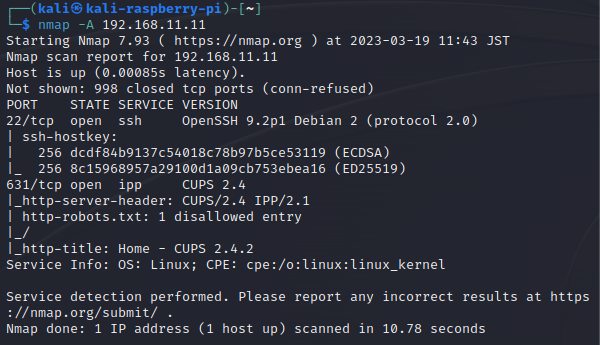

-A

全ての情報を調べるオプション。時間が10秒かかっています。

注意1:オプション名は大文字と小文字で区別されています。(別物です)

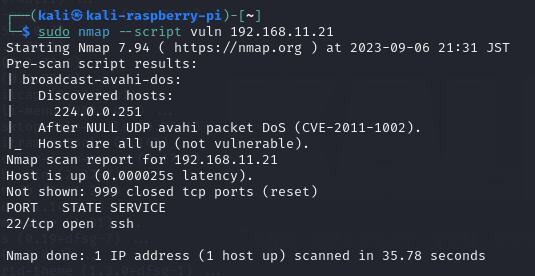

–script vuln

脆弱性を調べるスクリプト。35秒かかっています。

下図の例では ” sudo ” を付けていますが、無くても大丈夫です。

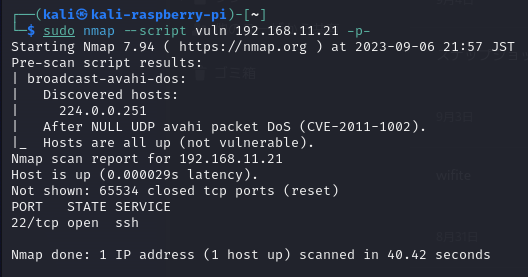

ちなみに同じスクリプトで全65535ポートを ” -p- ” オプションも付けて検索すると40秒でした。

この場合は ” sudo ” 必須です。

調べるとスクリプトにも多くの種類があり、奥が深いです。

まとめ

nmapの情報収集オプションをいくつかまとめました。この辺り、私自身まだまだ勉強が必要です。

他人の管理下のサーバーをポートスキャンすることは迷惑行為です。絶対にやめましょう。

コメント