フィッシングメール7種類目が届きました。

今回は4種類目のメール・5種類目のメール・6種類目のメールと酷似していますが、誘導されるフィッシングサイトは別です。

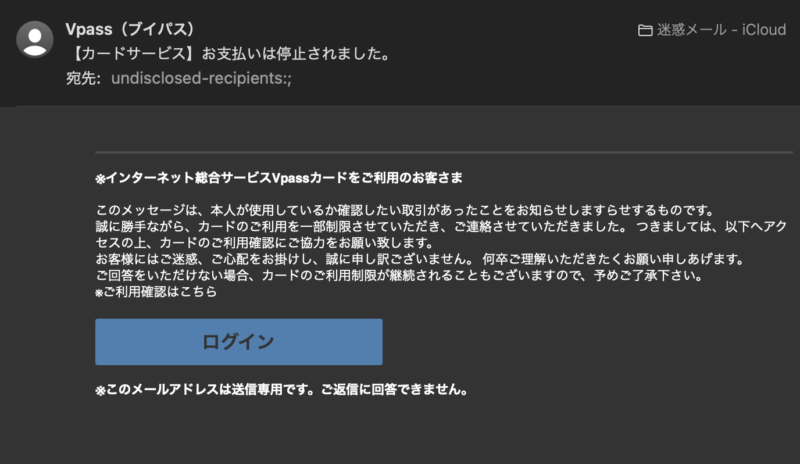

メール本文

メール本文は6通目と全く同じです。

件名も同じ。

同じグループが違うサイトを転々と渡り歩いているのか、違うグループがパクっているのか。

本文2行目「お知らせしますらせするものです。」の件まで同じです。

メールの送信元とリンク先

送信元

下記に ” .com ” を付けたものです。

nrplly-updteinform63@aaamuyeuiwtiic

まあメールアドレスには何の意味も無いでしょうね。いくらでもでっち上げられますので。

参考)送信元のメールアドレスをでっち上げるサイト

リンク先

” ログイン ” ボタンから誘導されるフィッシングサイトです。

下記にhttps;//を付けたものです。

me-qr.com/l/HmiuE4C9?4eQ9wfiNJI

フィッシングサイト

サイトの情報を検索してみます。

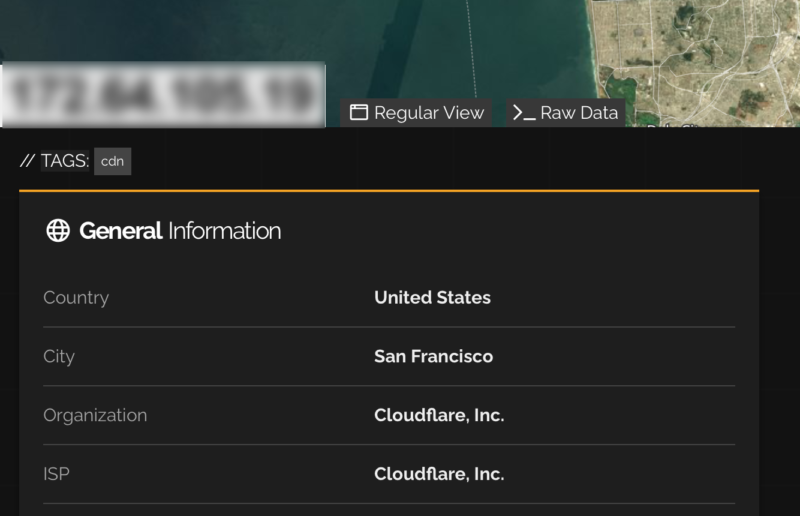

shodan

shodanによると、サーバーは米カリフォルニア州サンフランシスコにあります。

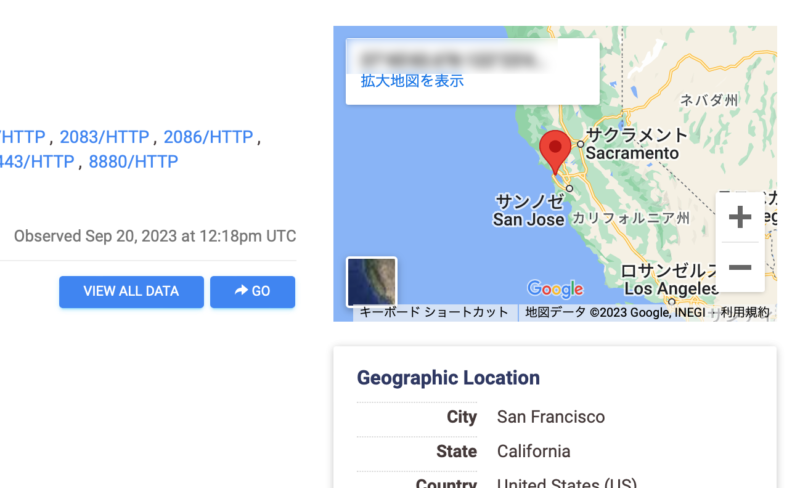

Censys

Censysでもサンフランシスコで一致しています。

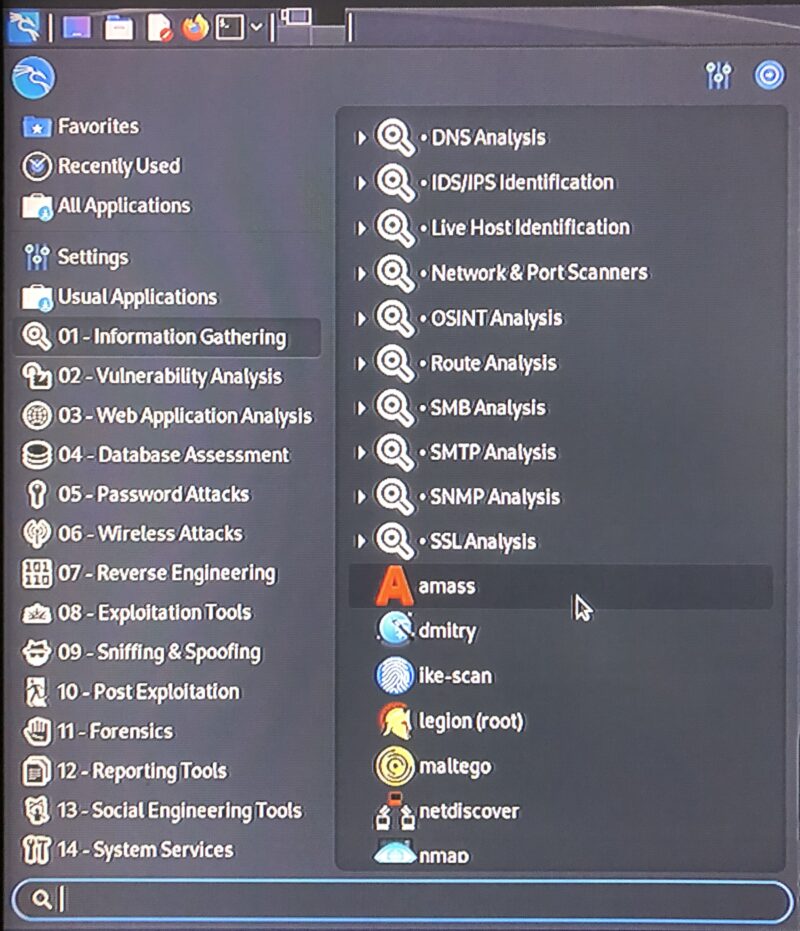

Amassによる解析

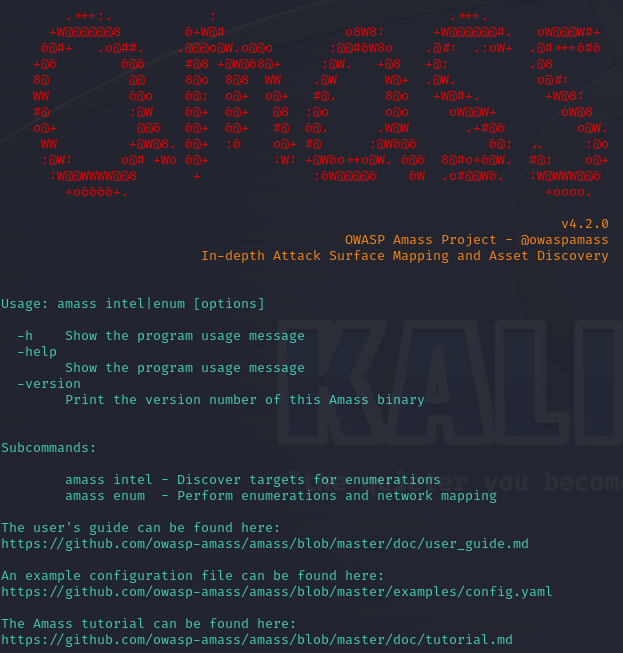

今回はこのサイトを肴にして ” amass ” を使用してみます。

amassは、OWASP(Open Worldwide Application Security Project)が開発しているツールです。(まだあまり良く勉強していませんが。)

amassの起動

kali ー 01-Infomation Gathering ー amassで起動します。

現在のバージョンは4.2.0

サブコマンドは ” intel ” と ” enum ” です。

” intel ” はメーカー名ではなく、 ” intelligence ” (情報)の略のようです。

” enum “は、enumeration(列挙)

amassの実行

使い方です。

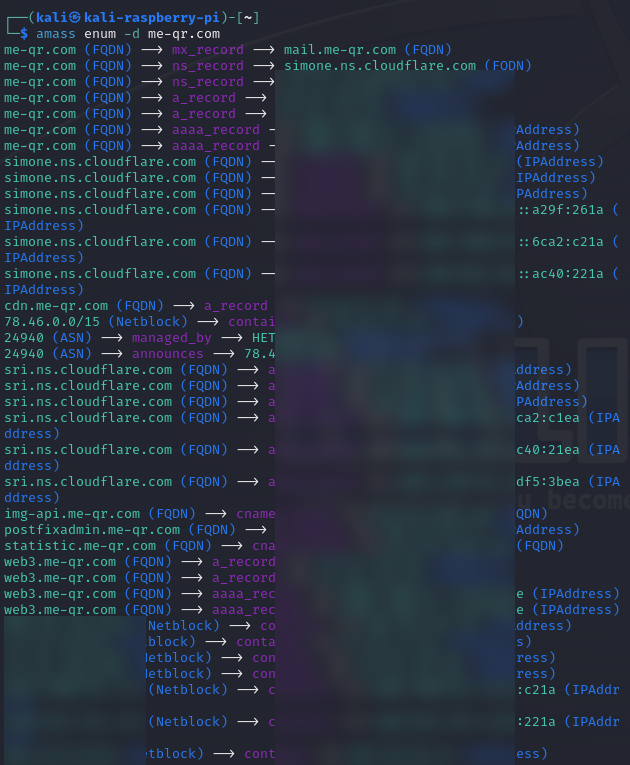

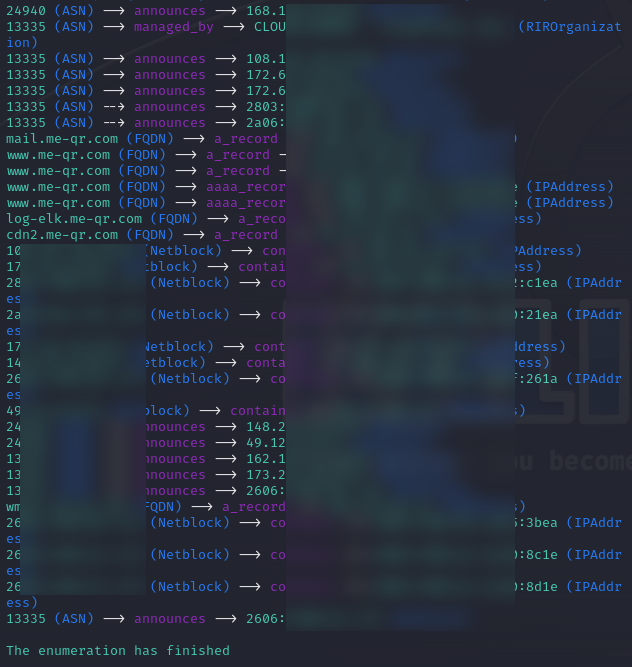

enumサブコマンド

amass enum -d ドメイン名

sudoは不要です。このような形でサブドメインを表示してくれます。

正直言って不勉強のせいで解釈の仕方が今ひとつ分かりませんが、関連するアドレスを芋蔓式に洗い出している感じです。

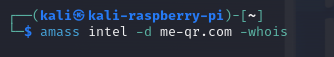

intelサブコマンド

次に ” whois ” の情報を利用して、類似の情報を持つドメインを探す作業

amass intel -d ドメイン名 -whois

今回は何も引っかかりませんでした。

コメント