IPを偽装するTorの仕組みについて解説。

SSLについて

インターネットを流れるデータはパケットと呼ばれ、よく小包に例えられています。しかし私はどちらかと言うとハガキに近いイメージだと思います。書いてあることが第三者から丸見えだからです。

SSLは、このハガキに書いてある文面を暗号化する技術です。ハガキにプライバシーシールを貼るイメージですね。SSL接続時は錠前🔒マークがブラウザ上部などに表示されます。

SSLとTLSはほぼ同じ意味です。(SSLは古い呼称、TLSが新しい呼称。)

SSLは古い暗号規格で、現在では正確にはTLSなんだけど、昔から呼ばれ慣れているせいでSSLの方も広く使われています。本ページではSSLと呼称しています。

Torについて

ハガキの文面はプライバシーシールで隠せますが、表面の宛名や差出人住所は隠せません。差出人住所(=自分のIPアドレス)を隠す技術がTorです。

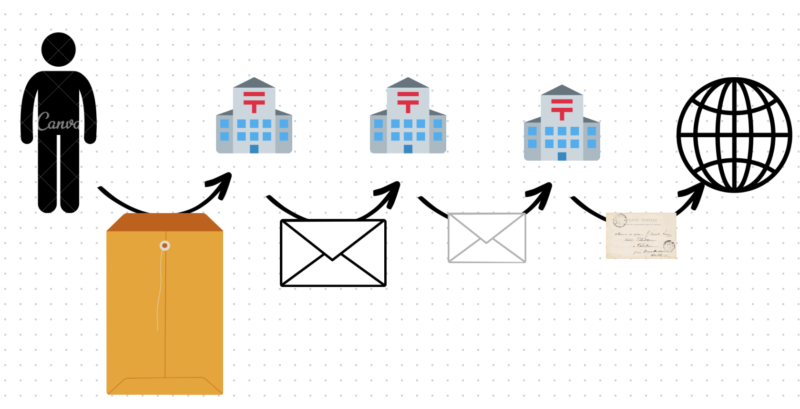

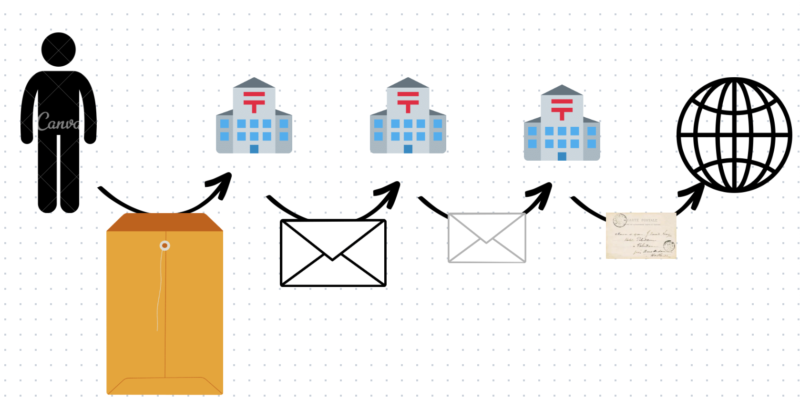

まず自分(差出人)と、最終的な宛先(目的のサーバー)までの間に、中継の郵便局を3つ用意します。

差出人住所 ー 郵便局A ー 郵便局B ー 郵便局C ー 最終的な宛先

こんな感じ。

発送準備

さらに大封筒、中封筒、小封筒と3つの封筒を用意して、まずハガキを小封筒に入れます。

さらにそれを中封筒に入れ、そしてそれを大封筒に入れます。ハガキは3重の封筒に入ったことになります。

封筒に入れる = 暗号化する。 3重の封筒に入れる = 3重に暗号化するという意味です。

大封筒

まずは大封筒が差出人から発送されます。大封筒には宛先はA郵便局と記載されています。

大封筒の差出人欄には本当の住所が書かれています。

A郵便局では大封筒を開封し(暗号を複合し)、中の中封筒を取り出します。

中封筒

中封筒には、B郵便局が宛先となっています。差出人欄にはA郵便局と記載して中封筒を発送します。

この時点でA郵便局は、差出人の本当の住所と宛先のB郵便局のみ知っています。

B郵便局では中封筒を開封し(暗号を複合し)、中の小封筒を取り出します。

小封筒

小封筒には、C郵便局が宛先となっています。差出人はB郵便局と記載して発送します。

この時点でB郵便局は、A郵便局とC郵便局のみ知っています。

C郵便局では小封筒を開封し(暗号を複号し)、中のハガキを取り出します。

ハガキ

ハガキには、最終的な宛先が書かれています。差出人はC郵便局と記載して発送します。

この時点でC郵便局は、B郵便局と最終的な宛先のみ知っています。

これでハガキは最終的な宛先に届きます。

最終的な宛先から見ると、C郵便局が差出人としか分かりません。

逆方向にデータが送られる時は、ハガキから小封筒、中封筒、大封筒と入って行き(暗号化されていき)ます。

リレーノード

上記で例えた郵便局A,B,Cが、Torのリレーノードと呼ばれるサーバーです。IPを偽装してくれるTorの正体はこれらサーバー群で、ボランティアにより世界中に6000台程度が運用されています。

実際の接続ではそのうちの3台がランダムに選ばれます、差出人に近い方から、 ” Guard ” , ” Middle ” , ” End ” と呼ばれています。(3つ以上に設定することも出来、多いほど安全性が高まりますがその分レスポンスは遅くなります)

Torの安全性

上記の例で分かる通り、配達の最終段階ではハガキの文面が丸見えとなりますので、プライバシーシール(SSL)をハガキの文面に貼っておく必要があります。

また、偶然A郵便局とC郵便局が同じ運営母体の管理下にあった場合、その両隣の通信先が判明している関係上、通信の全経路がバレてしまいます。ボランティアに混じって、どこかの国の当局がボランティアに成りすまして流通データをモニターしているという事態もありえます。

なのでTorも100%安全とは言い切れず、VPNの併用が推奨されたりしています。

VPNを使うと送信元(差出人)がVPNサービスプロバイダのノードで代行(=偽装)されます。

まとめ

torの原理について(私の分かる範囲内で)解説しました。

本文中の例では経由するノードを3つとしておりましたが、4つ以上でも設定出来ます。

但し多くのノードを経由させるほどレスポンスは遅くなります。

インターネット接続の匿名性をくれぐれも悪用しないでください。

参考

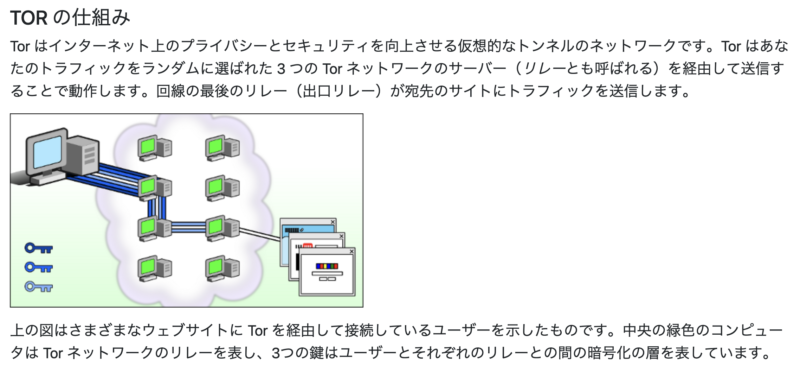

tor ブラウザ(version 13.0.14)中のTORの仕組み解説です。

TOR BROWSERは、Tor接続の際に使用出来るブラウザです。

コメント